- Вступ Під час налаштування мережевої інфраструктури найчастіше основним завданням є встановлення...

- Як SSH ключі підвищують безпеку?

- Наскільки це важко реалізувати?

- файрволи

- Як файрволи підвищують безпеку?

- Наскільки це важко реалізувати?

- VPN і приватні мережі

- Як VPN підвищує безпеку?

- Наскільки це важко реалізувати?

- Інфраструктура відкритих ключів та SSL / TLS шифрування

- Як це підвищує безпеку?

- Наскільки це важко реалізувати?

- аудит сервісів

- Як це підвищує безпеку?

- Наскільки це важко реалізувати?

- Аудит файлів і системи виявлення вторгнення

- Як це підвищує безпеку?

- Наскільки це важко реалізувати?

- Ізолювання середовища виконань

- Як це підвищує безпеку?

- Наскільки це важко реалізувати?

- висновок

Вступ

Наша взаимовыгодная связь https://banwar.org/

Під час налаштування мережевої інфраструктури найчастіше основним завданням є встановлення та налаштування додатків. Однак настройка додатків без забезпечення коректних заходів безпеки може мати руйнівні наслідки для вашої інфраструктури в довгостроковій перспективі.

У цій статті ми поговоримо про деякі базових заходи безпеки, які найкраще застосовувати до або під час налаштування ваших додатків.

SSH ключі

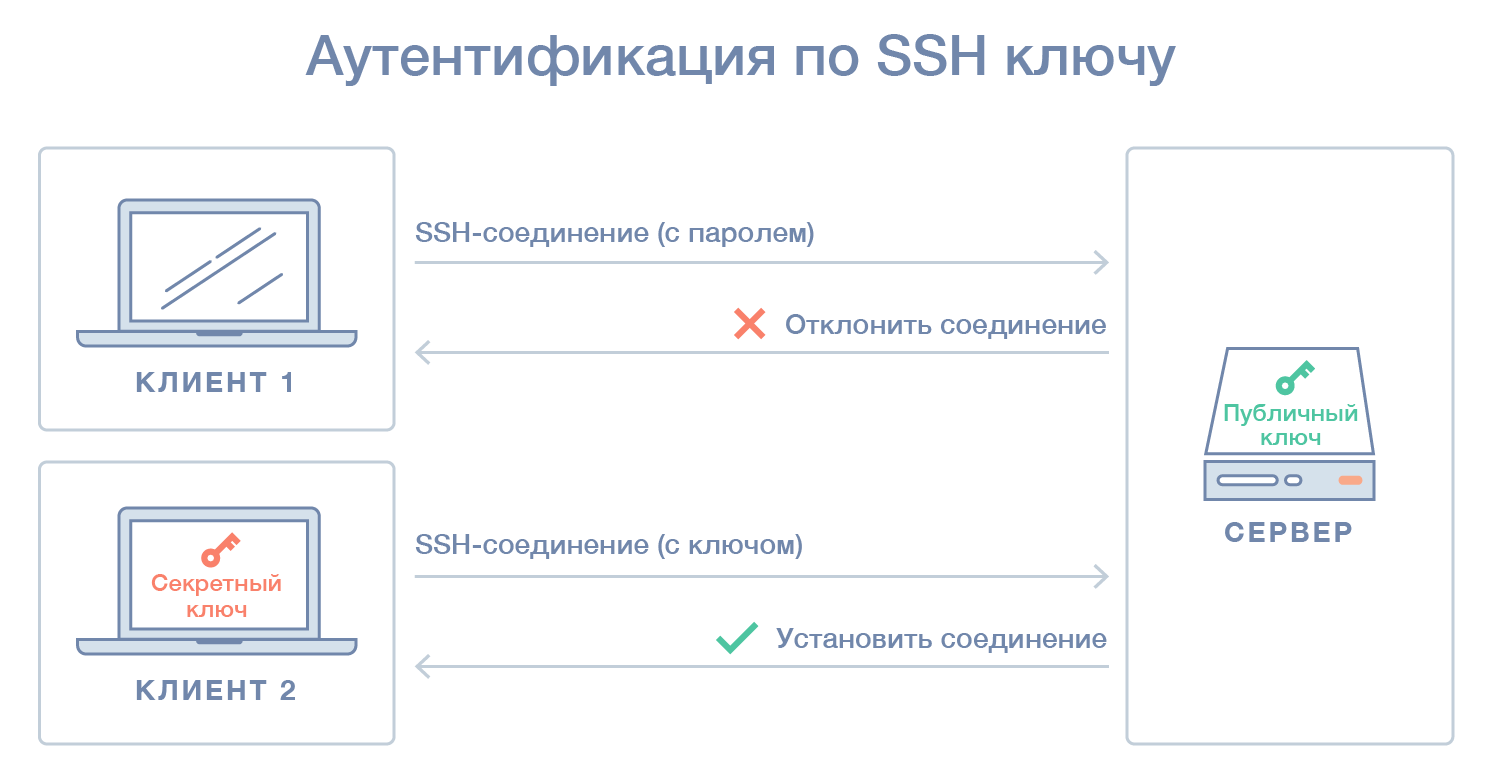

SSH ключі являють собою пару криптографічних ключів, використовуваних для аутентифікації на SSH-сервері замість входу на сервер за допомогою логіна і пароля. Секретний і публічний ключі створюються заздалегідь. Секретний ключ тримається користувачем в секреті, публічний ключ може бути переданий будь-кому.

Для настройки аутентифікації по SSH ключу вам необхідно помістити публічний ключ користувача в спеціальну директорію сервера. Коли користувач буде заходити на сервер, сервер буде запитувати підтвердження того, що у клієнта є парний секретний ключ. SSH-клієнт буде надавати секретний ключ сервера особливим чином, однозначно підтверджує володіння секретним ключем. Після цього сервер буде дозволяти користувачу здійснювати з'єднання без пароля. Для того, щоб дізнатися більше про роботу SSH ключів, рекомендуємо звернутися до цієї нашої статті .

Як SSH ключі підвищують безпеку?

З використанням SSH будь-який вид аутентифікації, включаючи аутентифікацію за паролем, є повністю зашифрованим. Проте, в разі, коли вхід на сервер з використанням пароля дозволений, зловмисники можуть спробувати підібрати пароль для входу на сервер перебором. З використанням сучасних засобів автоматизації цілком можливо підібрати пароль до сервера простим перебором можливих варіантів пароля, до тих пір, поки не буде знайдений вірний пароль.

Установка аутентифікації по SSH дозволяє вам відключити аутентифікацію за паролем. SSH ключі зазвичай мають більшу довжину, ніж паролі, що робить їх значно стійкішими до перебору різних комбінацій. Багато алгоритми генерації SSH ключів вважаються невзламиваемимі за допомогою сучасних комп'ютерів, оскільки для перебору потрібно занадто багато часу.

Наскільки це важко реалізувати?

SSH ключі легко налаштовуються і є рекомендованим способом входу на будь-який віддалений Linux або Unix сервер. Ви можете згенерувати пару SSH ключів на вашій машині і в лічені хвилини перенести публічний ключ на ваш сервер.

Для того, щоб дізнатися, як створювати SSH ключі, ознайомтеся з цією статтею . Якщо вам як і раніше необхідно мати можливість входити на сервер по паролю, рекомендуємо використовувати на вашому сервері, наприклад, fail2ban для обмеження кількості спроб підбору пароля.

файрволи

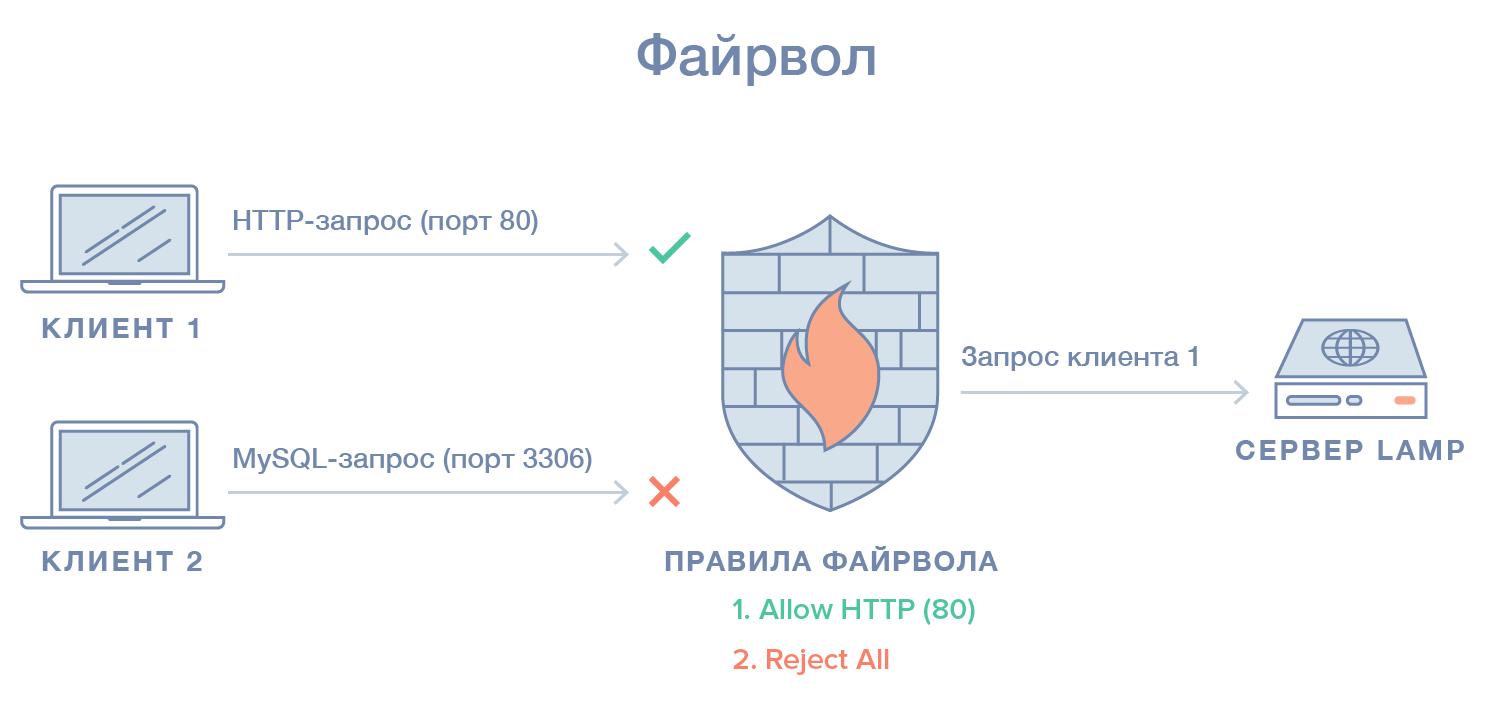

Файрвол є програмне (або апаратне) засіб для контролю того, які сервіси мають доступ в мережу. Це означає блокування або обмеження доступу на всіх портах, за винятком тих, які повинні бути публічно доступні.

На звичайному сервері за замовчуванням може бути запущено декілька сервісів. Вони можуть бути розділені на наступні категорії:

- Публічні сервіси, які повинні бути доступні всім в Інтернеті, часто анонімним користувачам. Типовий приклад такого сервісу - веб-сервер, що надає доступ до вашого веб-сайту.

- Приватні сервіси, що надають доступ тільки обраної групі авторизованих користувачів або користувачам з певних місць. Типовий приклад - контрольна панель для роботи з базою даних.

- Внутрішні сервіси, які повинні бути доступні тільки інших сервісів сервера, без надання доступу в мережу. Наприклад, база даних, яка приймає тільки локальні з'єднання.

Файрволи можуть гарантувати, що доступ до вашого програмного забезпечення обмежений згідно з однією з категорій, описаних ваше. Публічні сервіси можуть бути залишені доступними для доступу будь-яким користувачам, а приватні сервіси можуть мати обмеження доступу, згідно з заданим критеріям. Внутрішні сервіси можуть бути повністю ізольовані від зовнішнього світу. Доступ до невживаних портів може бути повністю заблокований.

Як файрволи підвищують безпеку?

Файрволи є ключовою частиною будь-якої серверної конфігурації. Навіть якщо ваші сервіси надають можливості по налаштуванню засобів безпеки, файрвол є додатковим шаром, що підвищує безпеку в цілому.

Правильно налаштований файрвол буде обмежувати доступ до всього, за винятком саме тих сервісів, які повинні бути доступні ззовні. Обмеження кількості доступних ззовні сервісів значно знижує ймовірність злому.

Наскільки це важко реалізувати?

Існує безліч файрволов, доступних для Linux, деякі з них простіше в вивченні, деякі - складніше. У загальному випадку настройка файрволу займається всього кілька хвилин і зазвичай виконується при початковій настройці вашого сервера, а також при додаванні і видаленні сервісів.

Найпростіший вибір - файрвол UFW . Ви також можете використовувати iptables або файрвол CSF .

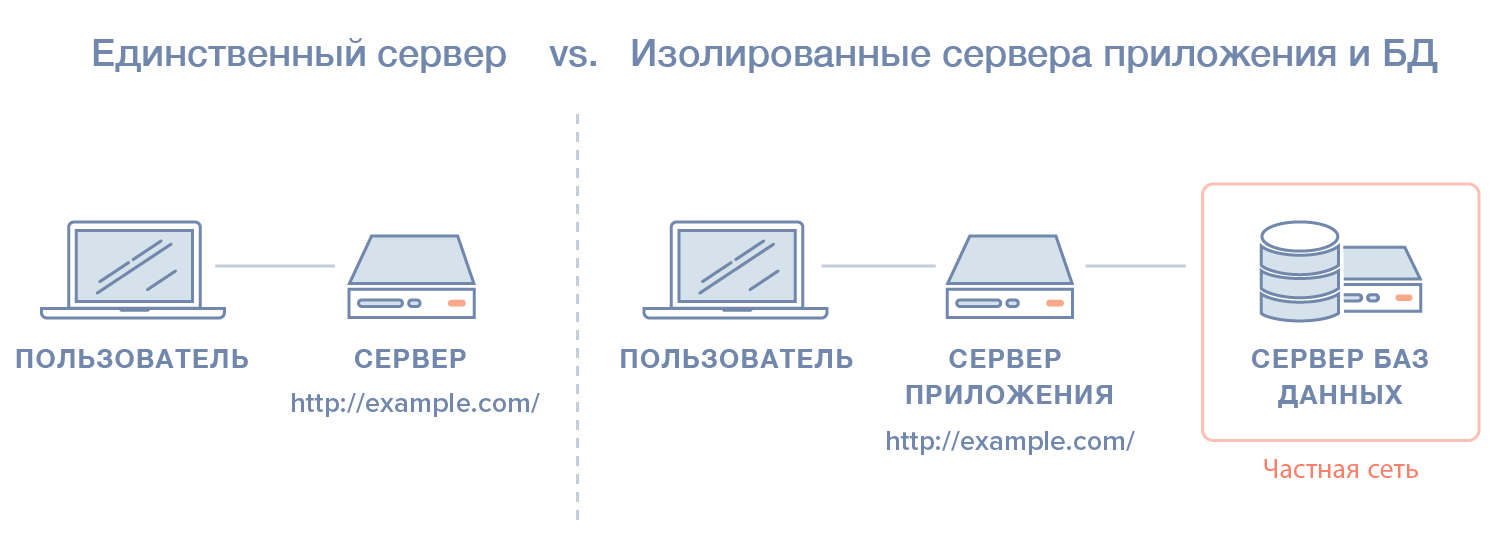

VPN і приватні мережі

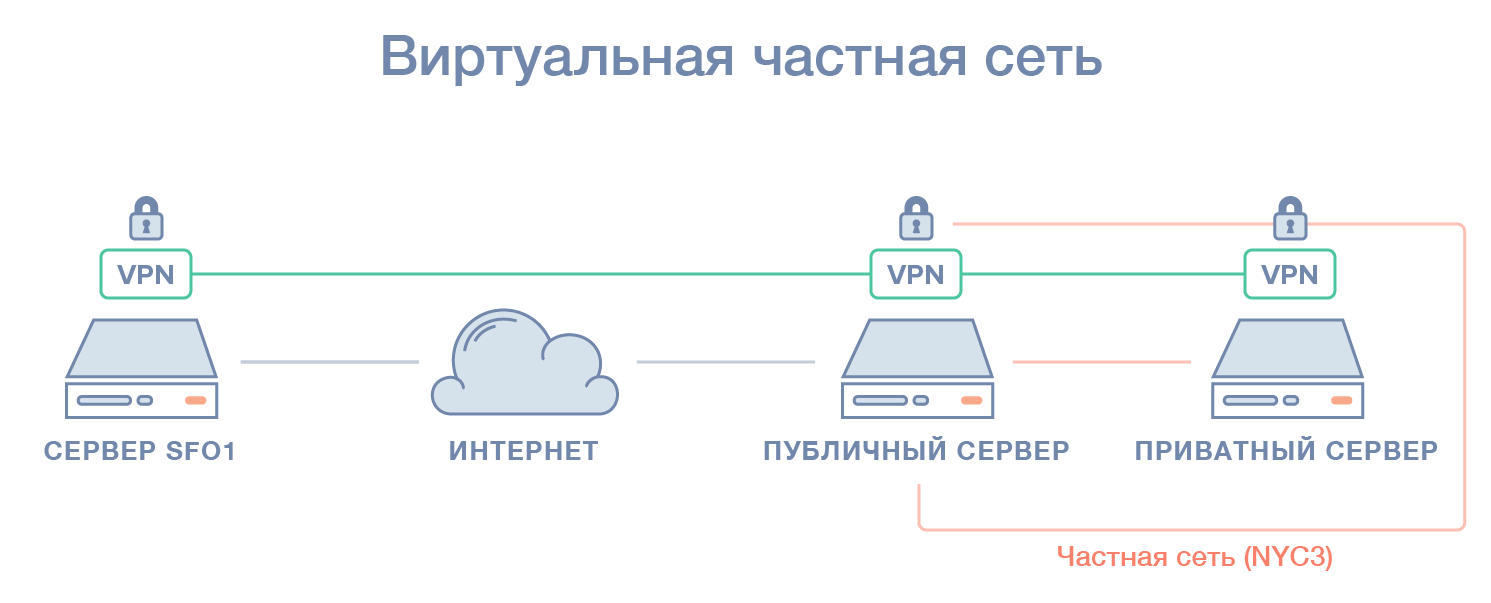

Приватні мережі - це мережі, доступні тільки для певних серверів або користувачів. Наприклад, в DigitalOcean приватні мережі доступні в деяких регіонах в масштабах дата-центру.

VPN, або віртуальна приватна мережа, представляє собою спосіб створення безпечного з'єднання між віддаленими комп'ютерами, при цьому комп'ютери бачать один одного так, як якщо б вони перебували в одній локальній приватної мережі. Це дозволяє конфігурувати сервера, як якщо б вони перебували в приватній мережі, організовуючи при цьому їх взаємодія за допомогою захищеного з'єднання.

Як VPN підвищує безпеку?

Використання приватних мереж замість публічних для взаємодії серверів майже завжди є кращим вибором. Однак, оскільки інші користувачі дата-центру мають доступ до цієї ж самої мережі, вам необхідно вживати додаткових заходів для забезпечення захищеного з'єднання між вашими серверами.

Використання VPN є спосіб організації приватної мережі, доступ до якої мають тільки ваші сервера. Їх взаємодія при цьому буде повністю приватним і захищеним. Інші додатки можуть бути налаштовані для передачі даних через віртуальні інтерфейси, що надаються VPN. Таким чином з Інтернету будуть доступні тільки ті сервіси, яким необхідно надавати дані своїм безпосереднім клієнтам.

Наскільки це важко реалізувати?

Використання приватних мереж в дата-центрах, що надають таку можливість, найчастіше можливо прямо з інтерфейсу створення сервера. При цьому вам необхідно налаштувати ваші програми і файрвол для використання приватної мережі. Не забувайте, що приватні мережі дата-центрів знаходяться в одному просторі з іншими серверами мережі.

Що стосується VPN, їх початкова настройка трохи складніше, але надаються переваги щодо підвищеної безпеки варті того. Кожен сервер в VPN повинен мати загальні настройки безпеки, необхідні для установки і настройки захищеного з'єднання. Після установки і настройки VPN додатки повинні бути налаштовані для використання VPN-тунелю. Для того, щоб дізнатися більше про використання VPN, рекомендуємо ознайомитися з нашим посібником з OpenVPN .

Інфраструктура відкритих ключів та SSL / TLS шифрування

Інфраструктура відкритих ключів (ІВК, англ. Public Key Infrastructure, PKI) - це система, призначена для створення, управління і підтвердження сертифікатів, які використовуються для ідентифікації користувачів і шифрування мережевого взаємодії. Сертифікати SSL і TLS можуть бути використані для аутентифікації різних сутностей. Після аутентифікації ці сертифікати можуть використовуватися для установки захищеного мережевого взаємодії.

Як це підвищує безпеку?

Створення посвідчує центру (certificate authority) і управління сертифікатами ваших серверів дозволяє будь-якого компонента вашої мережевої інфраструктури здійснювати перевірку автентичності інших членів інфраструктури, а також шифрувати свої повідомлення. Це дозволяє уникати атак посередника (man in the middle), при яких атакуючий імітує сервер всередині вашої мережевої інфраструктури для перехоплення повідомлень.

Кожен сервер може бути налаштований довіряти централізованого засвідчувальному центру. Після цього, будь-який сертифікат, підписаний цим документом з центром, буде вважатися довіреною. Якщо використовуються вами додатки та протоколи комунікації підтримують SSL / TLS шифрування, це дозволить вам здійснювати шифрування взаємодія всередині вашої мережі без створення VPN-тунелю (який теж часто використовує SSL).

Наскільки це важко реалізувати?

Налаштування засвідчувального центру і створення інших компонентів інфраструктури відкритий ключів вимагатиме значних зусиль на початковому етапі. Більш того, управління сертифікатами може створити додаткове адміністративне навантаження при випуску, підписи і відкликання сертифікатів.

Для багатьох користувачів використання повноцінної інфраструктури відкритих ключів має сенс при зростанні мережевої інфраструктури. Забезпечення безпеки мережевої взаємодії з використанням VPN може бути хорошою проміжної мірою до моменту, коли використання ІВК стає вартим додаткових адміністративних зусиль.

аудит сервісів

До цього моменту ми обговорювали деякі технології, які ви можете використовувати для підвищення безпеки вашої системи. Однак значну роль в забезпеченні безпеки також грають аналіз ваших систем, розуміння механізмів можливих атак, а також ізоляція компонентів вашої інфраструктури.

Аудит сервісів являє собою процес перевірки того, які сервіси запущені на серверах вашої інфраструктури. Найчастіше операційні системи сконфігуровані запускати певні сервіси за замовчуванням. Установка додаткового програмного забезпечення також може призводити до автоматичного запуску деяких сервісів, від яких залежить встановлюється ПО.

.

.

Аудит сервісів дозволяє з'ясувати, які сервіси запущені на вашій системі, які порти використовуються для комунікації, а також які протоколи використовуються. Вся ця інформація допоможе вам правильно налаштувати свій файрвол.

Як це підвищує безпеку?

Сервери запускають безліч внутрішніх процесів для обслуговування зовнішніх клієнтів. Кожен з цих процесів потенційно являє собою точку входу для атаки зловмисників. Чим більше сервісів запущено на вашому сервері, тим більша ймовірність того, що у вашому програмному забезпеченні існує вразливість.

Після того, як ви з'ясуєте, які сервіси запущені на вашій машині, ви можете почати аналізувати їх. Ось деякі питання, які ви хочете задати стосовно кожного із запущених сервісів:

- Цей сервіс повинен бути запущений?

- Чи використовує цей сервіс інтерфейси, які йому не обов'язково використовувати? Чи повинен він бути прив'язаний до IP?

- Правила вашого файрвола налаштовані таким чином, щоб пропускати трафік для цього сервісу?

- Правила вашого файрвола блокують шкідливий трафік для цього сервісу?

- У вас є спосіб отримання попереджень безпеки про уразливість для цього сервісу?

Такий підхід до аудиту сервісів повинен бути стандартною практикою при настройки будь-якого нового сервера у вашій інфраструктурі.

Наскільки це важко реалізувати?

Проведення базового аудиту сервісів неймовірно просто. Ви можете визначити, які сервіси слухають які порти з використанням команди netstat. Приклад нижче демонструє назва програми, PID і адреса, що використовується для прослуховування TCP і UDP трафіку:

Приклад виведення цієї команди наведено нижче:

- Active Internet connections (only servers)

- Proto Recv-Q Send-Q Local Address Foreign Address State PID / Program name

- tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 887 / sshd

- tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 919 / nginx

- tcp6 0 0 ::: 22 ::: * LISTEN 887 / sshd

- tcp6 0 0 ::: 80 ::: * LISTEN 919 / nginx

Вам слід звертати особливу увагу на стовпчики Proto, Local Address і PID / Program name. Якщо адреса має значення 0.0.0.0, це означає, що сервіс отримує підключення на всіх інтерфейсах.

Аудит файлів і системи виявлення вторгнення

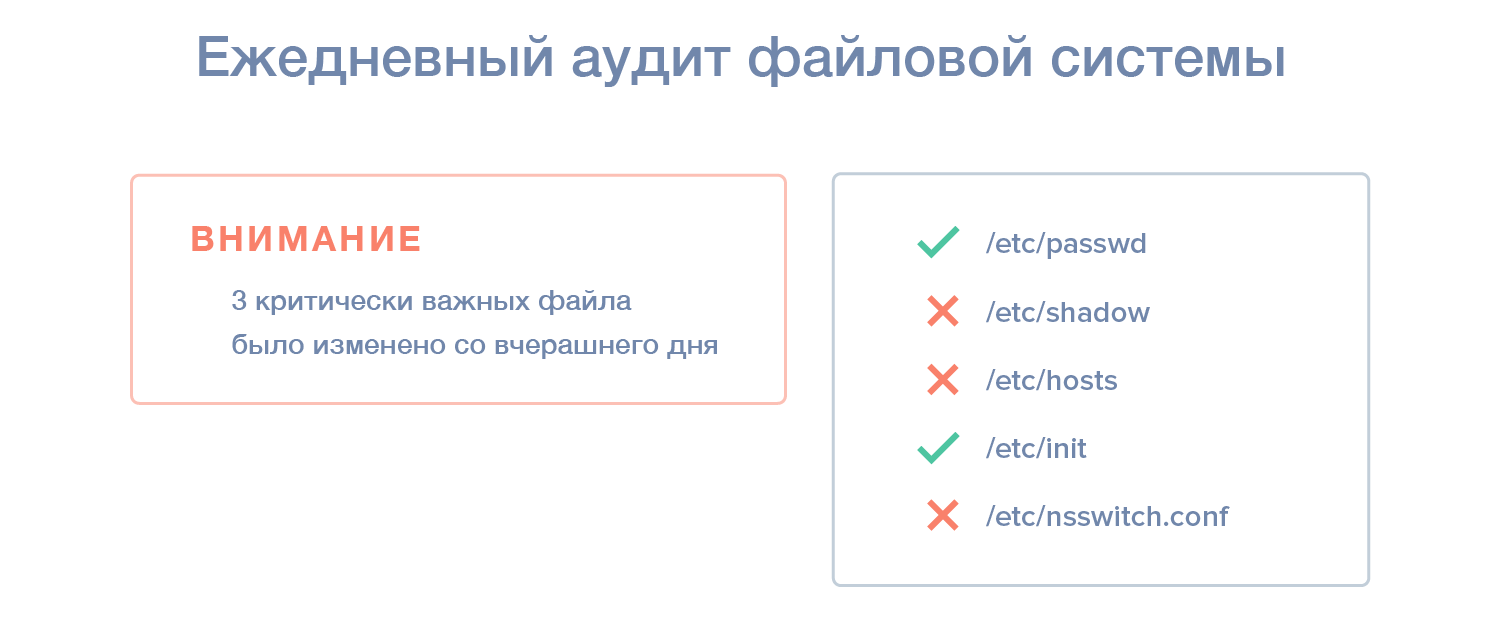

Аудит файлів являє собою процес порівняння поточного стану системи зі списком файлів і налаштувань системи для заздалегідь відомого "хорошого" стану системи. Аудит файлів використовується для відстеження неавторизованих змін в системі.

Система виявлення вторгнення (intrusion detection system, IDS) являє собою програмне забезпечення для моніторингу системи або мережі на предмет неавторизованої активності. Велика частина реалізацій IDS використовують аудит файлів для перевірки того, чи були внесені будь-які зміни в систему.

Як це підвищує безпеку?

Якщо ви серйозно ставитеся до безпеки системи, крім згаданого раніше аудиту сервісів вам необхідно здійснювати і аудит файлів. Це може здійснюватися або системним адміністратором з певною періодичністю, або як частина автоматизованого процесу в IDS.

Ці заходи є чи не єдиним способом бути абсолютно впевненим у тому, що ваша файлова система не була змінена будь-яким користувачем або процесом. Зловмисники часто намагаються замаскувати свою активність, щоб продовжувати використовувати свій доступ до сервера протягом тривалого часу. Вони можуть підміняти бінарні файли модифікованими версіями. Регулярний аудит файлової системи дозволяє вам своєчасно виявляти змінені файли.

Наскільки це важко реалізувати?

Налаштування системи IDS або проведення аудиту файлів може бути досить непростим заняттям. Початкова настройка включає вказівку системі аудиту будь-яких нестандартних змін, які ви зробили на сервері, а також вказівку файлових шляхів, які повинні бути виключені при створенні референтного зразка файлової системи для подальшого порівняння.

Аудит файлів також дещо ускладнює проведення щоденних рутинних операцій. Вам необхідно перевіряти систему на цілісність перед внесенням змін до системи, а потім, після внесення змін, виконувати створення нового зразка файлової системи для наступних порівнянь. Вам також необхідно вивантажувати звіти про проведення аудиту в місце, не доступне зловмисникам, щоб вони не могли змінити ці звіти і приховати сліди свого перебування в системі.

Незважаючи на те, що процес адміністрування системи з аудитом файлів значно ускладнюється, аудит файлів є чи не єдиним способом бути впевненим в тому, що ваша система не була змінена без вашого відома. Деякі популярні рішення для аудиту файлів і виявлення вторгнень - Tripwire і Aide .

Ізолювання середовища виконань

Ізолювання середовища виконання (Isolating execution environments) являє собою метод захисту, при якому кожен компонент системи запускається в своєму власному ізольованому середовищі виконання.

Ізолювання може означати рознесення окремих компонент вашого застосування по різних серверах, або ж налаштування ваших серверів на використання середовищ chroot або контейнерів. Рівень ізоляції сильно залежить від вимог вашого застосування, а також від особливостей вашої інфраструктури.

Як це підвищує безпеку?

Ізолювання ваших процесів по різних середовищ виконання підвищує можливість ізоляції і потенційних проблем безпеки. За аналогією з тим, як перебирання допомагають ізолювати шкоди від пробоїн на кораблі, поділ окремих компонент системи підвищує її стійкість до атак ззовні.

Наскільки це важко реалізувати?

Залежно від того, який спосіб ви оберете, ізолювання компонент може бути досить простим. Упаковка різних компонент системи в Docker-контейнери дозволяє швидко досягти певного рівня ізоляції, проте, звертаємо увагу на те, що творці Docker не вважають контейнеризацію заходом безпеки.

Налаштування середовища chroot також дозволяє домогтися певного рівня ізоляції компонент системи, однак, це також не є стовідсотково надійним способом захисту, оскільки існують різні способи доступу до chroot середах. Перенесення компонент системи на різні фізичні машини є найкращим (і, найчастіше, найпростішим) способом ізоляції, проте це дороге рішення за рахунок збільшення кількості використовуваних машин.

висновок

Вище перераховані лише деякі стратегії, що дозволяють підвищити безпеку ваших систем. Важливо розуміти, що, незважаючи на те, що пізно - це краще, ніж ніколи, заходи безпеки стають менш ефективними, коли їх впровадження відбувається швидше пізніше, ніж раніше. Питаннями безпеки найкраще займатися з самого початку проектування ваших сервісів та інфраструктури.

Як SSH ключі підвищують безпеку?Наскільки це важко реалізувати?

Наскільки це важко реалізувати?

Наскільки це важко реалізувати?

Наскільки це важко реалізувати?

Наскільки це важко реалізувати?

Наскільки це важко реалізувати?

Наскільки це важко реалізувати?

Як SSH ключі підвищують безпеку?

Наскільки це важко реалізувати?