Наша взаимовыгодная связь https://banwar.org/

sec-it

Доброго времени суток шановні читачі мого блогу з інформаційної безпеки. У попередніх статтях я розповідав, як підняти в мережі організації домен на основі служби каталогів MS Active Directory і як управляти службою каталогів , Створювати організаційні юніти і користувачів, підключати комп'ютери в домен. Сьогодні я хочу розповісти про те, як управляти політиками безпеки домена і служби каталогів.

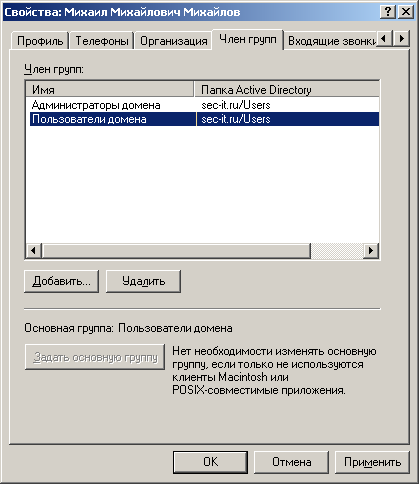

Для управління безпекою домену і службою каталогів , Перш за все вам необхідно мати права адміністратора домена. Тому перш ніж притупити до налаштувань створіть для себе обліковий запис, якщо ви ще цього не зробили, і включіть її в групу адміністратори домену. Я не рекомендую вам користуватися обліковим записом "Адміністратор", тому що вона знеособлена, і якщо у вашій мережі є кілька співробітників, які відповідають за налаштування і безпеку мережі бажано для кожного з них створити в домені облікові записи та призначити по можливості різні права в залежності від виконуваних функцій. Після того як ви зарахували свого облікового запису до адміністраторів домену, бажано на обліковий запис "Адміністратор" змінити пароль, запечатати його в конверт і віддати керівнику на збереження. Щоб додати або видалити користувача в будь-яку групу, в тому числі і групу "Адміністратори домену" необхідно через оснащення "Active Directory - користувачі й комп'ютери", знайти потрібного користувача і відкрити його властивості. У властивостях є закладка "Член груп", в якій перераховані групи, створені учасником.

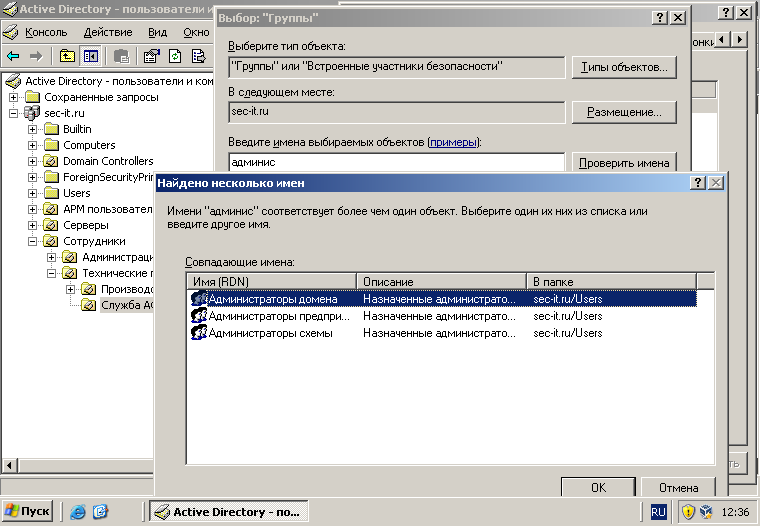

Для додавання користувача в групу натисніть кнопку "Додати ...", введіть ім'я групи і натисніть кнопку "Перевірити імена". Якщо ви не пам'ятаєте точне ім'я групи, то можете ввести хоча б перші символи в назві групи. В результаті буде запропоновано вибрати одну з декількох знайдених груп відповідних початкових буквах введеного запиту або якщо буде знайдено точну відповідність, то ім'я групи в рядку запиту буде підкреслена.

Після додавання групи користувачеві натисніть "Ок"

Додавати користувачів в групу безпеки можна і по-іншому. Знайдіть в каталозі домену потрібну групу, і в її властивості відкрийте вкладку "Члени групи" і натисніть кнопку "Додати ...". Аналогічним чином введіть початкові символи в рядку запиту, за винятком того що вам потрібно вводити вже не ім'я групи, а мережеве ім'я користувача, наприклад p_petrov. До речі група "Адміністратори домену" за замовчуванням входить в групу "Адміністратори", і отже користувачам даної групи за замовчуванням будуть представлені всі права доступу і управління. Відмінність цих груп полягає в тому, що група безпеки "Адміністратори" є локальною по відношенню до даного домену, на відміну від групи безпеки "Адміністратори домену" яка є глобальною, якщо у вас в мережі кілька доменів об'їдених в ліс. Після того як ви додали себе в групу "Адміністратори домену" зайдіть на контролер домену під своїм обліковим записом для подальшого управління службою каталогів.

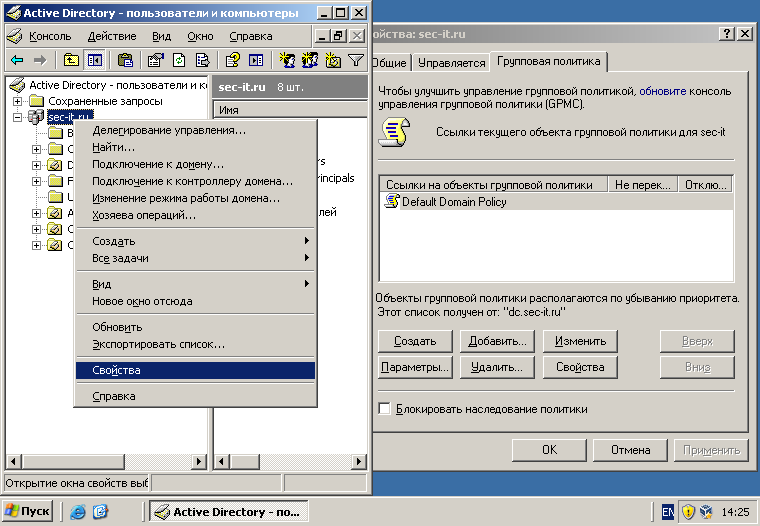

За замовчуванням в новому створеному домені є вже одна політика безпеки яка застосовується до всього домену. Відкрити для редагування її можна шляхом відкриття властивостей домену та переходу на вкладку "Групова політика".

Дана політика має ім'я "Default Domain Policy" та поширює свою дію на весь домен, все його об'єкти, користувачів, комп'ютери, сервери. Зазвичай в даній груповій політиці безпеки визначають такі параметри як аудит подій безпеки, політику паролів, загальні права доступу користувачів і інші політики безпеки . Приватні політики та налаштування стосуються окремих процесів і завдань розв'язуваних користувачами створюються окремими груповими політиками і застосовуються для окремих організаційних юнітів і навіть для окремих груп користувачів, але про це по порядку.

Для редагування даної політики натисніть на даній вкладці кнопку "Змінити". При цьому відкриється оснащення редактора об'єктів групової політики.

Будь-яка групова політика має два розділи - "Конфігурація комп'ютера" і "Конфігурація користувача". Відрізняються вони, крім складом параметрів, ще й тим що політики "Налаштування комп'ютера" застосовується до налаштувань пов'язаних з налаштуванням операційної системи і застосовується при завантаженні операційної системи на комп'ютері доданому в домен, ще до моменту введення користувачем пароля і логіна. групова політика користувача застосовується до налаштувань користувача після проходження ним аутентифікації в мережі. Таким чином для різних користувачів, навіть працюють на одному комп'ютері можуть бути централізовано налаштовані різні політики. При створенні приватних політик безпеки для окремих організаційних юнітів в груповій політиці комп'ютера можна, наприклад, визначити до яких папок на комп'ютері матимуть доступ користувачі, до якого центру оновлень операційної системи буде підключений даний комп'ютер, які програми повинні стояти на вашому комп'ютері та т.п. У груповій політиці користувача зазвичай налаштовують параметри оглядача Internet Explorer, параметри робочого столу, розмежовувати доступ користувачів до різних ресурсів операційної системи і т.п. Також за допомогою груповий політики можна віддалено запускати на комп'ютері користувача в момент завантаження операційної системи і аутентифікації користувачів різні Java і VB скрипти. Про всі даних настройках я буду розповідати в своїх наступних статтях, а зараз давайте розглянемо докладніше що можна зробити з груповою політикою домену "Default Domain Policy".

Отже, будь-яка політика як я вже говорив, складається з "Зміни комп'ютера" і "Зміни користувача", які в свою чергу діляться на три групи - Конфігурація програм, Конфігурація Windows і Адміністративні шаблони. Конфігурація програм дозволяє встановлювати на комп'ютери користувачів типові програми. Цей параметр можна зробити і в цій політиці домену, наприклад, налаштувати установку програмного забезпечення яке повинно стояти на всіх комп'ютерах користувачів включених в домен (наприклад, антивірус) але бажано такі настройки все-таки застосовувати до окремих організаційних юнитам, тому що в домен входять ще і сервера або сторонні комп'ютери на які установка повинна проводиться вибірково і вручну. Щодо розміщення програм на комп'ютери користувачів з використанням груповий політики я розповім в окремій своїй статті. Адміністративні шаблони в настройках комп'ютера і користувача зазвичай впливають на певні гілки реєстру, що впливають на настройки операційної системи, і застосовувати їх на рівні домену також недоцільно по тій же причині що і установка програм. Частина, що залишилася політика "Конфігурація Windows" містить такі настройки як "Параметри безпеки", які як раз варто визначити на рівні домену. На це є ряд причин одними з яких є те що деякі параметри безпеки застосовуються тільки на рівні домену (наприклад політика паролів), і то що політика безпеки повинна бути однією для всіх.

В даних параметрах безпеки, перш за все, варто визначити політику паролів, блокування облікових записів, призначення прав користувача і параметри безпеки.

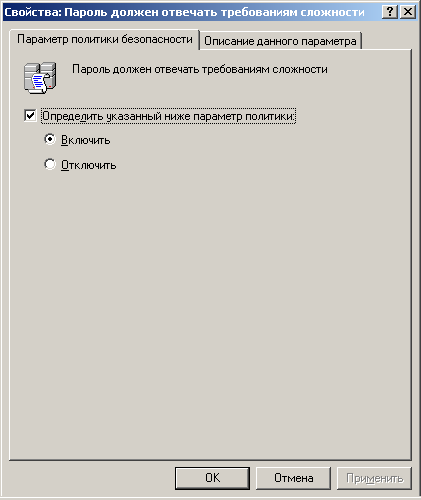

При подвійному натисканні на будь-якому з параметрів безпеки відкриваються його налаштування. На вкладці "Опис даного параметра" виводиться докладний опис, для чого він служить і на що впливає його включення і відключення.

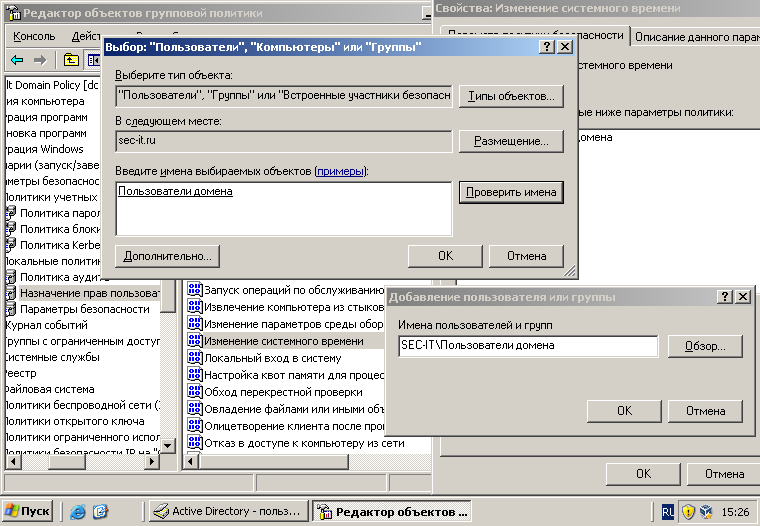

У таких параметрах безпеки як "Призначення прав користувача" можна встановити права доступу користувачам на певні види виконання завдань.

В "Параметрах безпеки" можна налаштує загальні параметри безпеки комп'ютера, наприклад, перейменувати і відключити системні облікові записи.

До речі встановлені параметри в груповій політиці рівня домену можна перекрити (перевизначити) іншою політикою, яка застосовується до певного організаційного юниту. Наприклад, політику паролів, певну до домену і відповідно до контролера домену, на якому автентифіковані користувачі, можна перевизначити для локальних облікових записів персональних комп'ютерів користувачів, застосувавши її до організаційного юниту в якому знаходяться об'єкти служби каталогів "Комп'ютери"

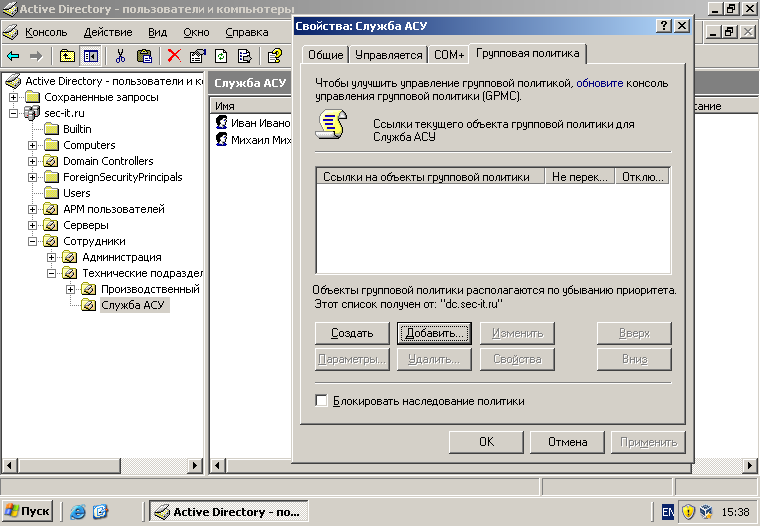

Для того щоб створити політику необхідно також відкрити властивості домену або організаційного юніта і перейти на вкладку "Групова політика". У вікні можна створити нову, натиснувши відповідну кнопку, або вибрати вже існуючу, натиснувши кнопку "Додати ..." і вибрати вже створену політику в іншому організаційному юніте.

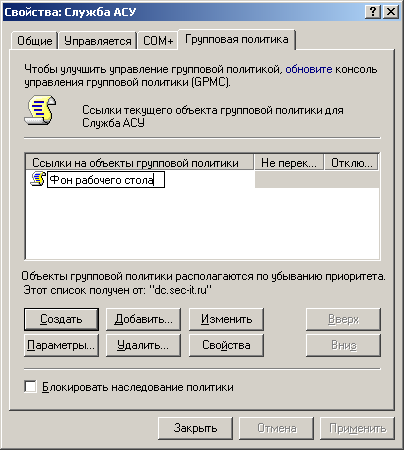

При створенні політики, система запропонує ввести її ім'я. Імена бажано вводити зрозумілими і осмисленими, щоб потім не заплутатися в них.

Після створення політики можна перейти до її редагування шляхом подвійного натискання кнопкою мишки по ній або натиснувши кнопку змінити. При цьому відкриється оснащення редактора щойно створеної групової політики. Варто зазначити, якщо ви створюєте групову політику для організаційного юніта в якому знаходяться тільки облікові записи користувачів, то і політику слід налаштовувати в частині "Конфігурація користувачів", і навпаки по відношенню до комп'ютерів.

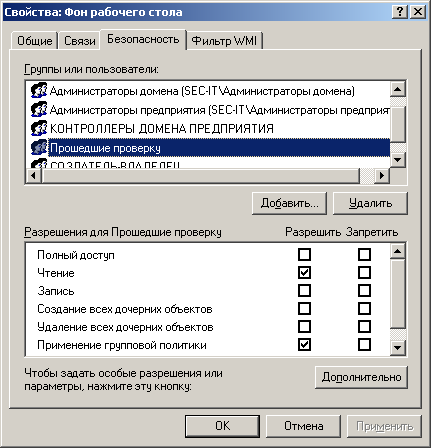

На закінчення сьогоднішньої статті хочеться сказати про безпеку самої групової політики безпеки. Відкривши властивості групової політики безпеки, крім перегляду її параметрів можна змінити параметри безпеки. основним параметром безпеки , А саме розмежуванням доступу є, звичайно "Читання" політики і її застосування "Застосування групової політики". За замовчуванням політика читається і застосовується відповідно всіма хто пройшов перевірку в домені, тобто комп'ютери, сервери і користувачі, зареєстровані в домені - вбудований учасник безпеки "Минулі перевірку" в яку входять всі об'єкти служби каталогів.

Це розмежування доступу можна змінити, а саме застосування груповий політики безпеки можна обмежити групою комп'ютерів або групою користувачів. Редагування політики (запис) за замовчуванням дозволено тільки адміністраторам. Це правило теж можна змінити, призначити якогось окремо виділеного співробітника і надати йому доступ на запис групової політики.

На сьогодні це все про що я хотів розповісти. У наступних статтях я постараюся більш детально зупинятися і розповідати, на що впливають ті чи інші параметри груповий політики безпеки .

Посилання по темі