- Шифрувальник WannaCry. рекомендації

- Як уникнути зараження

- Рекомендації по виявленню заражених вузлів

- Рекомендації по локалізації та ліквідації зараження

- Додаток №1. Підготовка звіту по вузлах з уразливістю CVE-2017-0145 EternalBlue

- Додаток №2. Виявлення уразливості CVE-2017-0145 EternalBlue в режимі Audit

- Додаток №3. Пошук уразливості CVE-2017-0145 EternalBlue в режимі Pentest

Шифрувальник WannaCry. рекомендації

Наша взаимовыгодная связь https://banwar.org/

У зв'язку з початком 12 травня 2017 року масової епідемією вірусу-шифрувальника WannaCry (WannaCry, WCry, WanaCrypt, WanaCrypt0r, Wana DeCrypt0r і ін.), Компанія Positive Technologies отримує велику кількість запитів на надання рекомендацій з виявлення та протидії цій загрозі.

У зв'язку з цим було вирішено сформувати базовий набір рекомендацій по протидії цьому виду шкідливого ПЗ. Даний документ не містить повного і детального опису вірусу-шифрувальника, так як ми очікуємо появи нових модифікацій протягом цього тижня з іншими індикаторами компрометації.

Сьогодні відомо вже про як мінімум 3 різних версіях WannaCry. З огляду на модульну структуру вірусу, експерти Positive Technologies очікують появи в найближчому майбутньому нових модифікацій. Тому особливо важливо максимально швидко усунути можливість поширення вірусу в корпоративній мережі.

Уразливими до атаки WannaCry є комп'ютери під управлінням операційних систем Windows починаючи з XP / 2003 і до 10/2016 включно, на яких не встановлено оновлення MS17-010.

Підготовлений нами базовий набір рекомендацій допоможе протистояти атаці на всіх її етапах:

- Як уникнути зараження

- Рекомендації по виявленню зараження

- Рекомендації по локалізації та ліквідації зараження

Як уникнути зараження

Важливо! З 12 по 14 травня екземпляри вірусу WannaCry поширювалися через уразливості в Windows SMB Server (445 порт TCP), причому не тільки в рамках організації, але і на стадії проникнення ззовні.

Щоб виключити можливість зараження, слід виконати всі 5 перерахованих нижче пунктів. Їх можна виконувати паралельно, але якщо не дозволяє час - рекомендуємо виконувати пункти в наведеному порядку.

- Повністю заблокувати з'єднання ззовні на порт TCP 445 зовнішнього периметра. Рекомендується використовувати шлюзовий міжмережевий екран (МЕ), що стоїть на межі мережі. Якщо зовнішніх підмереж багато (наприклад, розподілена по всій країні інфраструктура з множинними виходами в Інтернет) і периметр складно інвентаризувати - ви можете звернутися до представників компанії Positive Technologies за допомогою в інвентаризації зовнішніх служб, доступних з мережі Інтернет (контактна адреса електронної пошти: [email protected] ). Буде потрібно лише список виділених мереж від оператора і згоду на сканування.

- Оновити бази всіх засобів антивірусного захисту для всіх вузлів мережі. Переконатися, що включений компонент поведінкового аналізу на засобах захисту серверів і робочих станцій.

- Ідентифікувати всі вразливі вузли усередині мережі. Для цього можна скористатися одним з методів:

- Сканер вразливостей. Для користувачів MaxPatrol 8 докладні рекомендації по виявленню вразливих вузлів в мережі і створення звіту про таких вузлах дані в Додатках: Крім того, компанія Positive Technologies випустила спеціальне оновлення (збірка 8.25.5.25482), що надає користувачам MaxPatrol 8 можливість виявляти уразливість CVE-2017-0145 в полегшеному режимі Pentest. Детальна інструкція представлена в додатку 3 . Пошук уразливості CVE-2017-0145 EternalBlue в режимі Pentest.

- SCCM, WSUS або інша система управління оновленнями і інвентаризації. Необхідно створити звіт з перевіркою, чи встановлено оновлення 4013389 (MS17-010) або новіше. Повний список KB для перевірки в залежності від ОС доступний за посиланням https://technet.microsoft.com/en-us/library/security/ms17-010.aspx . Останні оновлення включають в себе всі попередні, так що можна просто перевірити, чи встановлено найостанніше оновлення.

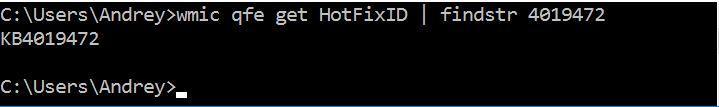

- Локальна перевірка. Перш ніж виконувати оновлення локально можна скористатися командою:

> Wmic qfe get HotfixId | findstr KB_for_OS.

Наприклад, для Windows 10 Останнім на сьогодні оновлення безпеки - KB4019472 (воно включає в себе латку MS17-010):

- Негайно встановити оновлення MS17-010 на всі вразливі вузли, включаючи Windows XP і Windows Server 2003. Оновлення для різних ОС доступні за посиланням https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ .

- Після установки оновлення повторити пошук уразливих вузлів у всій інфраструктурі (пункт 3).

Важливо! Якщо вразливих вузлів занадто багато, і швидко встановити оновлення не виходить:

- Відключити SMBv1 на всіх вузлах, де вона не є критичною функцією. Відключити можна вручну або за допомогою SCCM / GPO. Подробиці тут: https://support.microsoft.com/en-us/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008 , -windows-7, -windows-server-2008-r2, -windows-8, -and-windows-server-2012

- Для вузлів, на яких SMBv1 відключити не можна, рекомендується реалізувати виділений закритий сегмент. Підключення до даного сегменту по протоколу SMB дозволити тільки з вузлів, які вже мають оновлення безпеки і невразливих до атаки.

Рекомендації по виявленню заражених вузлів

Існують наступні способи виявлення поширення вірусу:

- Множинні з'єднання на різні вузли по порту 445. Із завданням можуть впоратися IDS \ IPS системи і системи класу SIEM. Також за активністю можна спостерігати через міжмережеві екрани.

- Множинні підключення до мережі TOR по портам 9001 та 9003. На даний момент, перед тим як шифрувати файли, всі модифікації вірусу здійснювали спробу установки TOR і потім підключалися до C & C-серверів. Використовувалися базові настройки TOR браузера, що дозволяє з високою ймовірністю відстежити вірус по TCP-портів 9001 та 9003.

- Моніторинг DNS-запитів «доменів-вимикачів». Аналіз журналів DNS-сервера і / або proxy-сервера. Уже з'явилися семпли без «домену-вимикача», проте в разі поширення старіших зразків вірусу звернення до цих доменах послужать хорошим індикатором. Сьогодні відомі такі домени:

www [.] iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea [.] com

www [.] ifferfsodp9ifjaposdfjhgosurijfaewrwergwea [.] com

www [.] ayylmaoTJHSSTasdfasdfasdfasdfasdfasdfasdf [.] com - Моніторинг вердиктів засобів антивірусного захисту. Відомі вже сотні найменувань вердиктів різних антивірусів. Найбільш популярні вердикти:

- Kaspersky:

- Exploit.Win32 / 64.ShadowBrokers. *

- Trojan-Ransom.Win32.Gen. *

- Trojan-Ransom.Win32.Scatter. *

- Trojan-Ransom.Win32.Wanna. *

- Trojan-Ransom.Win32.Zapchast. *

- MEM: Trojan.Win64.EquationDrug. *

- ESET NOD32 - Win32 / Filecoder.WannaCryptor. *, Win32 / Exploit.CVE-2017-0147. *.

- Dr.Web - переважно сигнатура - Trojan.Encoder.11432, також зустрічаються BACKDOOR.Trojan, Trojan.Encoder.10609.

- Kaspersky:

- Система виявлення вторгнень (IDS). Для продуктів, які приймають сигнатури в форматі Snort, можна скористатися такими правилами:

alert udp $ HOME_NET any -> any 53 (msg: "ET TROJAN Possible WannaCry? DNS Lookup"; content: "| 01 00 00 01 00 00 00 00 00 00 |"; depth: 10; offset: 2; content: " | 03 | www | 29 | iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea | 03 | com | 00 | "; nocase; distance: 0; fast_pattern; reference: url, www.bleepingcomputer.com / news / security / telefonica-tells-employees-to-shut-down -computers-amid-massive-ransomware-outbreak /; classtype: trojan-activity; sid: 2024291; rev: 1;)

alert smb any any -> $ HOME_NET any (msg: "ET EXPLOIT Possible ETERNALBLUE MS17-010 Heap Spray"; flow: to_server, established; content: "| ff | SMB | 33 00 00 00 00 18 07 c0 00 00 00 00 00 00 00 00 00 00 00 00 00 08 ff fe 00 08 | "; offset: 4; depth: 30; fast_pattern: 10,20; content:" | 00 09 00 00 00 10 | "; distance: 1; within: 6; content: "| 00 00 00 00 00 00 00 10 |"; within: 8; content: "| 00 00 00 10 |"; distance: 4; within: 4; pcre: "/ ^ [a-zA- Z0-9 + /] {1 000,} / R "; threshold: type threshold, track by_src, count 5, seconds 1; classtype: trojan-activity; sid: 2024217; rev: 2;)

alert smb any any -> $ HOME_NET any (msg: "ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Request (set)"; flow: to_server, established; content: "| 00 00 00 31 ff | SMB | 2b 00 00 00 00 18 07 c0 | "; depth: 16; fast_pattern; content:" | 4a 6c 4a 6d 49 68 43 6c 42 73 72 00 | "; distance: 0; flowbits: set, ETPRO.ETERNALBLUE; flowbits: noalert; classtype: trojan -activity; sid: 2024220; rev: 1;)

alert smb $ HOME_NET any -> any any (msg: "ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response"; flow: from_server, established; content: "| 00 00 00 31 ff | SMB | 2b 00 00 00 00 98 07 c0 | "; depth: 16; fast_pattern; content:" | 4a 6c 4a 6d 49 68 43 6c 42 73 72 00 | "; distance: 0; flowbits: isset, ETPRO.ETERNALBLUE; classtype: trojan-activity; sid: 2024218; rev: 1;)

Рекомендації по локалізації та ліквідації зараження

При виявленні заражених вузлів:

- Відключити заражені вузли від мережі, висмикнувши мережевий кабель або відключивши мережевий інтерфейс або порт на комутаторі.

- Блокувати межсегментний трафік по портам 139 і 445 всередині мережі, крім необхідних і не заражених вузлів всередині мережі, використовуючи міжмережеві екрани і списки контролю доступу (ACL-листи) на комутаторах.

- Блокувати вхідні запити на порти 139 і 445 на робочих станціях і серверах, для яких не потрібно служба SMB, за допомогою Windows Firewall або брандмауера в складі антивіруса.

- Упевнитися в доступності з локальної мережі доменів

- www [.] iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea [.] com

- www [.] ifferfsodp9ifjaposdfjhgosurijfaewrwergwea [.] com

- Для зашифрованих машин при неможливості відновлення файлів рекомендується зберегти зашифровані файли на зовнішньому диску або зберегти диск від комп'ютера на термін не менше 6 місяців на випадок появи утиліти розшифровки даних пізніше. При цьому машину необхідно відразу вимкнути.

- З метою ліквідації вірусу-шифрувальника необхідно зупинити виконання сервісу mssecsvc2.0 з описом Microsoft Security Center (2.0) Service (сервіс, який створюється вірусом, необхідний йому для подальшого поширення по мережі), а також сервіс, який запускає tasksche.exe. Зазвичай сервіс носить ім'я випадкового каталогу, позначеного як прихованого і системного, який починається з 8-15 символів [az], і завершується трьома цифрами, створеними в одному з трьох місць:% SystemDrive% \ ProgramData \,% SystemDrive% \ Intel \,% Temp% \. Далі оновити бази використовуваного антивірусного рішення, провести повне сканування зараженого вузла мережі і виконати рекомендації з розділу Як уникнути зараження.

Додаток №1. Підготовка звіту по вузлах з уразливістю CVE-2017-0145 EternalBlue

Інформація про уразливість CVE-2017-0145 (Windows SMB Remote Code Execution Vulnerability) присутній в базі знань MaxPatrol 8 починаючи із збірки 8.25.5.25279 (якщо використовується більш рання збірка, потрібно оновити програмне забезпечення). Виявляється вразливість при скануванні вузла в режимі Audit. У разі якщо у вас вже є результати сканувань на збірці 8.25.5.25279 (і системи не оновлювалися після сканування), для того щоб отримати список уразливих вузлів, досить підготувати звіт. Найбільш зручним буде звіт в табличному вигляді, що містить тільки вузли з даної вразливістю. Його можна експортувати в іншу систему і провести установку оновлення.

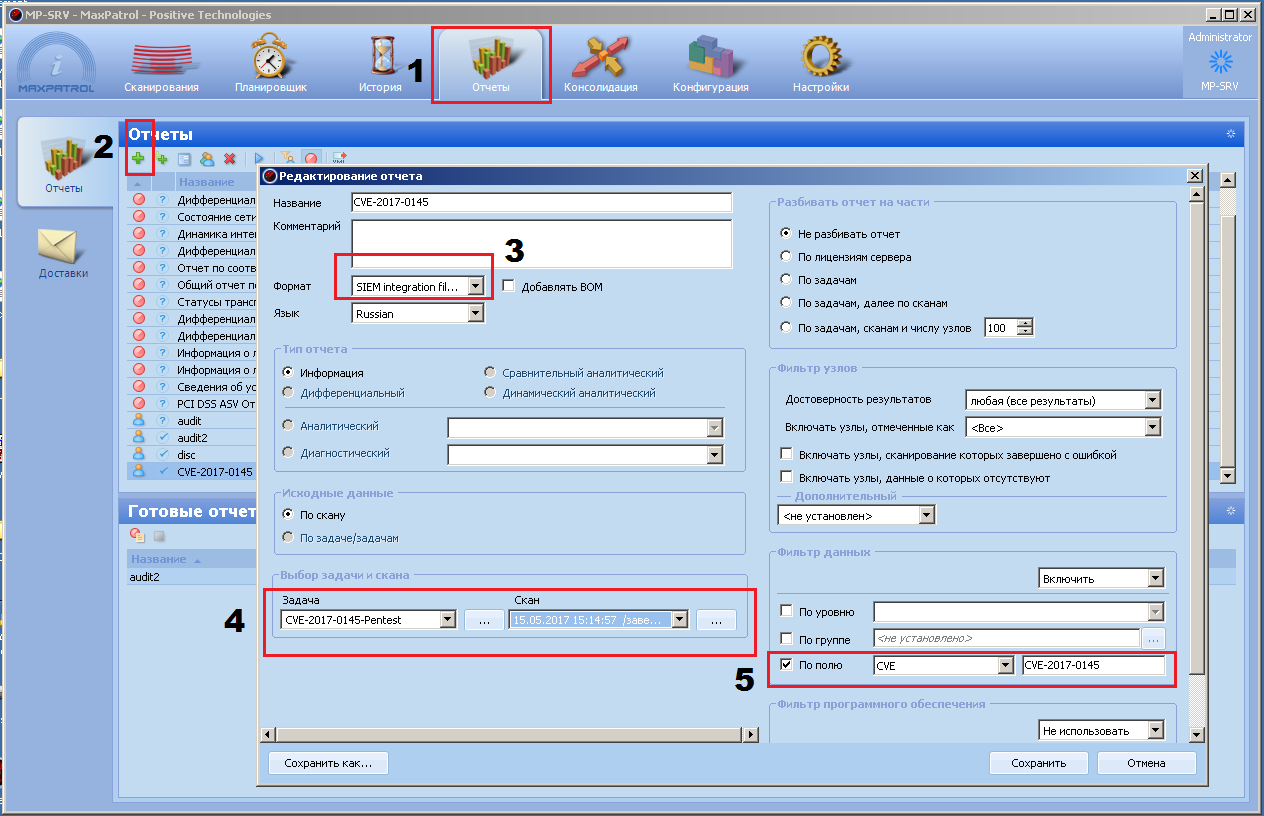

Щоб створити звіт:

- Переходимо на закладку Звіти

- Додаємо новий звіт

- Даємо звіту ім'я і визначаємо тип - SIEM integration

- У розділі Завдання вибираємо створену на Кроці 3 завдання

- Включаємо фільтрацію по полю CVE = CVE-2017-0145. Це дозволить відібрати тільки вразливі вузли

- Зберігаємо звіт і запускаємо

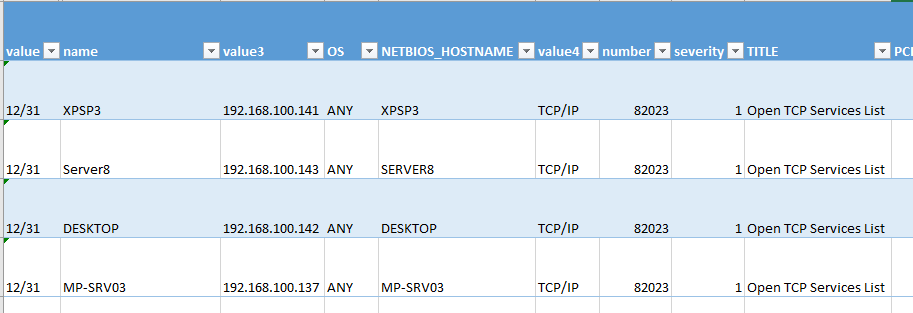

- Звіт сформований в .XML-файлі. Зберігаємо його і відкриваємо, наприклад, в Microsoft Excel

- Експортуємо список уразливих вузлів (стовпці NETBIOS або value3)

Додаток №2. Виявлення уразливості CVE-2017-0145 EternalBlue в режимі Audit

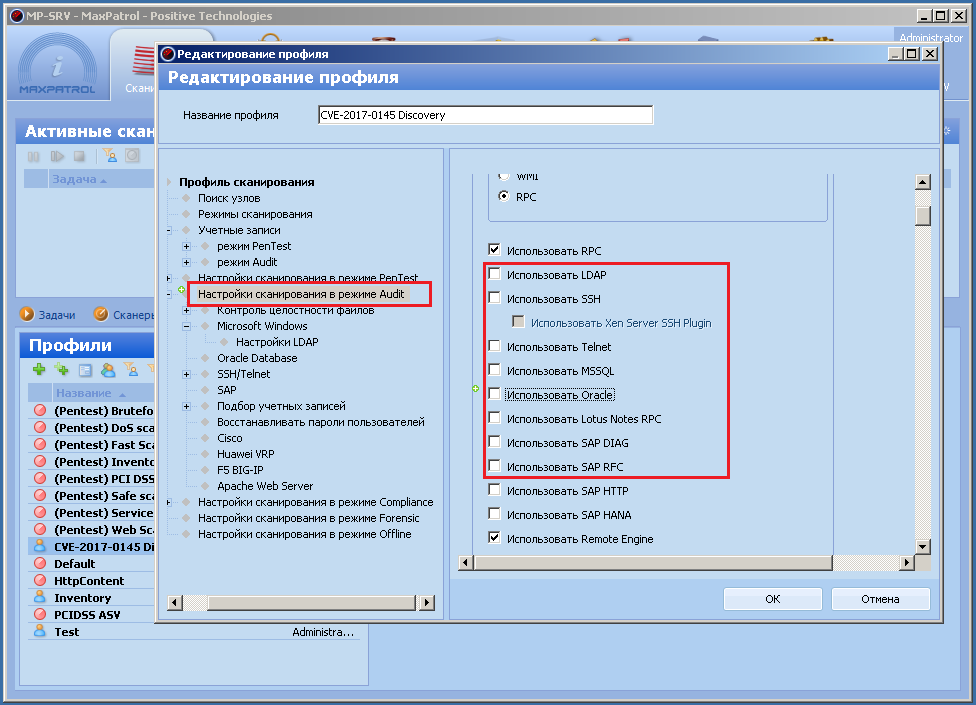

Для сканування в режимі Audit потрібен обліковий запис, що володіє правами адміністратора на вузлах мережі. Для прискорення сканування можна використовувати урізаний профіль:

- Відключаємо всі режими сканування, крім Audit

- У Настройках сканування в режимі Audit відключаємо використання LDAP, SSH, Telnet, MSSL, Oracle, Lotus Notes RPC, SAP DIAG, SAP RFC

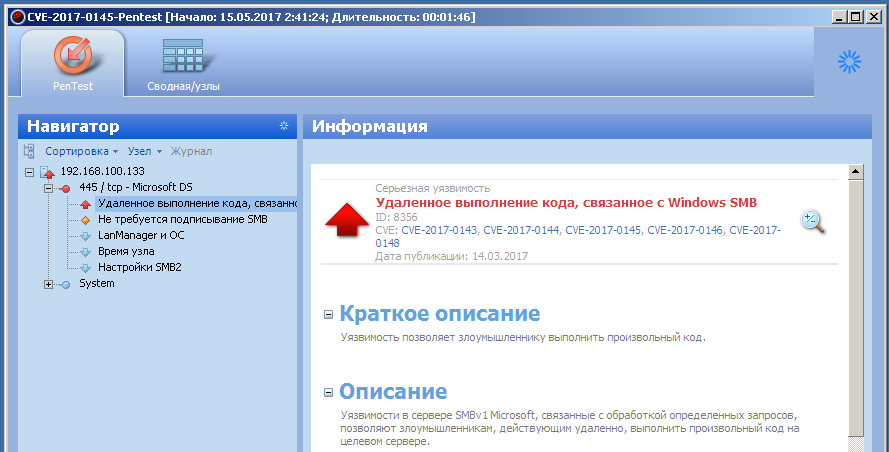

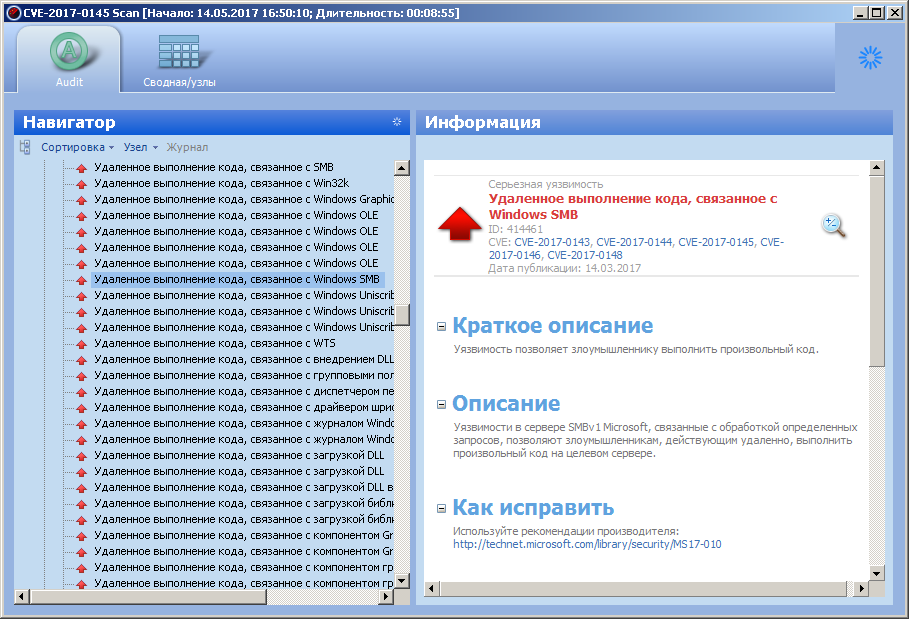

Якщо комп'ютер вразливий - в результатах сканування з'явиться запис «Віддалене виконання коду, пов'язане з Windows SMB»

Додаток №3. Пошук уразливості CVE-2017-0145 EternalBlue в режимі Pentest

З метою більш швидкого і простого пошуку всіх вразливих до CVE-2017-0145 вузлів випущено оновлення 8.25.5.25482, що дозволяє виявляти уразливість в режимі Pentest. Інструкція по створенню полегшеного профілю Pentest:

- Перевіряємо, що використовується версія 8.25.5.25482 або вище. В іншому випадку оновлюємо версію до потрібної

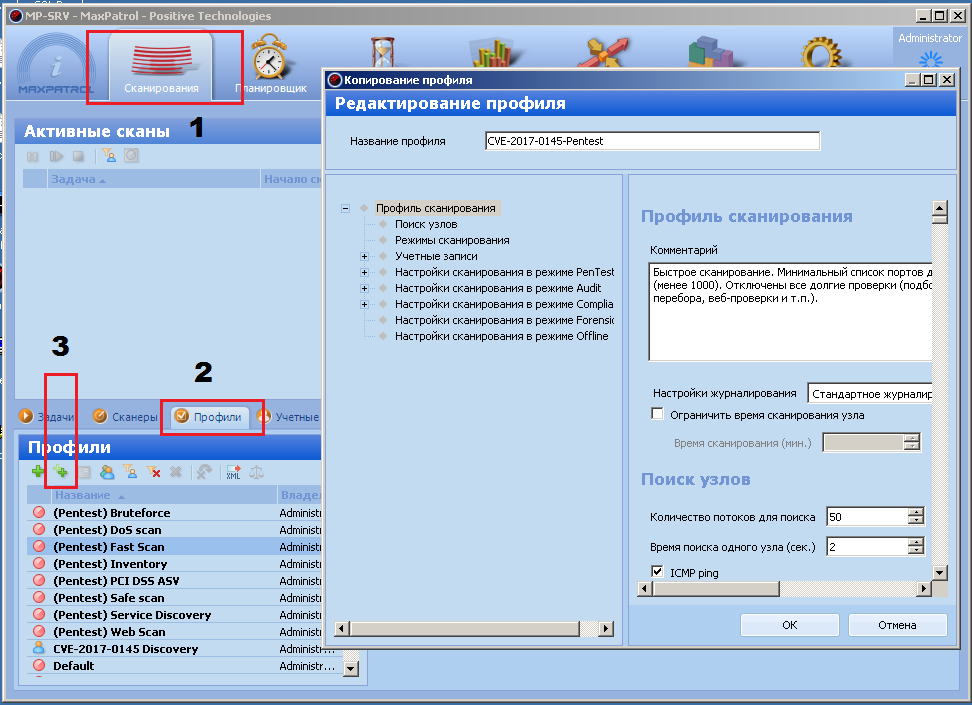

- Переходимо в Сканування

- вибираємо Профілі

- Створюємо профіль на основі Fast Pentest, даємо профілем ім'я

- У Настройках сканування залишаємо тільки порт 445 / tcp в списку портів

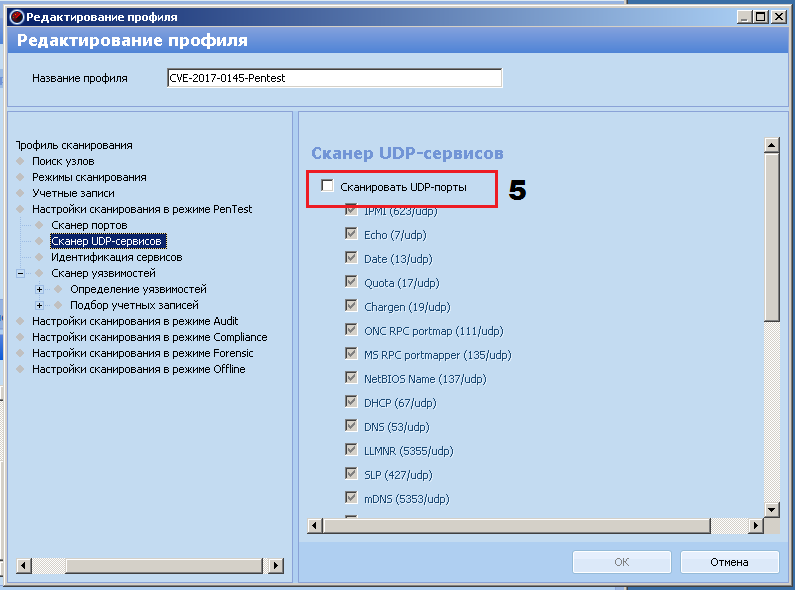

- Також в настройках повністю відключаємо Сканер UDP-сервісів

- Зберігаємо профіль, переходимо до Завданням

- Створюємо завдання, що використовує профіль і виконуємо сканування

- Якщо вузол вразливий - це буде відображено в результатах сканування

- Переходимо до створення звіту ( Додаток 1 )