- Основні параметри фаєрвола

- Створення правил фаєрвола

- Глобальні правила

- Групи файлів, мережеві зони, набори портів і набори правил

- Порядок застосування правил фаєрвола

- Доступ до ресурсів локальної мережі

- Статус «довіреної мережі»

- Приклад дозволів для доступу до локальної мережі

- особливості фаєрвола

- Контент-фільтр

- Категорії. Імпорт призначення для користувача Списків

- Формат записів у категоріях контент-фільтра

- Правила контент-фільтра

Наша взаимовыгодная связь https://banwar.org/

Comodo Firewall: режими роботи, опції настройки, порядок застосування правил. Контент-фільтр

Основні параметри фаєрвола

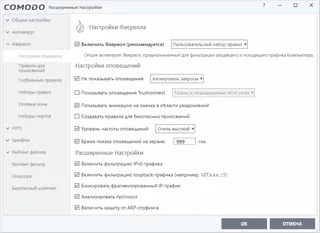

Основні режими фаервола у вікні розширеної настройки: Призначений для користувача набір правил, коли для всіх програм, які не мають мережевого правила, буде виникати оповіщення, і Безпечний режим, коли довіреною програмами за замовчуванням вирішуються вихідні з'єднання. Детально порядок застосування правил розглядається нижче . Додаткові, маловикористовувані режими: Повне блокування, коли припиняється будь-яка мережева активність, незалежно від правил, і Режим навчання, при якому будь-які з'єднання дозволяються і автоматично створюються дозволяють правила.

Опція «Створювати правила для безпечних додатків» наказує в «безпечному режимі» не тільки вирішувати мережеву активність довіреною програмами, а й автоматично створювати правила для них. Не рекомендую включати, як і у випадку з HIPS . На роботу в режимі «Призначений для користувача набір правил» ця опція не впливає.

Якщо вибрано пункт «Не показувати сповіщення», то замість оповіщення буде застосовуватися обрану дію: дозвіл або блокування. Нові правила при цьому створюватися не будуть. Рекомендую встановити режим «Не показувати сповіщення: Блокувати запити» після створення всіх необхідних правил.

Якщо при відповіді на сповіщення відзначити в ньому опцію «Запам'ятати мій вибір», то створиться відповідне правило. Опція «Рівень частоти сповіщень» визначає, наскільки деталізованим буде це правило. Якщо, наприклад, встановити рівень «Дуже низький», то правило буде дозволяти або забороняти відразу будь-яку мережеву активність. Рекомендую рівень «Дуже високий»: тоді правило буде містити IP-адреса і порт.

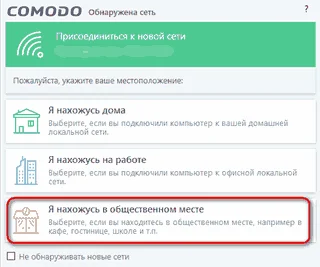

Якщо включена опція «Автоматично виявляти приватні мережі» на вкладці «Мережеві зони», то при підключенні до нової мережі з'явиться оповіщення , Що пропонує вказати її статус. При цьому створиться новий запис у списку мережевих зон, а в разі вибору статусу «домашньої» або «робочої» мережі також будуть створені дозвільні правила для неї. Якщо одночасно з цією опцією включена опція «Не показувати сповіщення, вважаючи, що місце підключення до Інтернету ...», то нові записи про мережевих зонах і дозволяють правила для них будуть створюватися автоматично, без сповіщень. Рекомендую відключити обидві опції: в цьому випадку підключення відбудеться без оповіщення і без створення нових правил, тобто мережу буде мовчки сприйнята як «громадська».

При підключенні до незахищеної Wi-Fi мережі виникають оповіщення з пропозицією скористатися платним сервісом Trustconnect. Показ цих сповіщень відключається відповідною опцією.

Щоб контролювати з'єднання всередині комп'ютера (наприклад, забороняти певним програмам вихід в інтернет через локальний проксі-сервер), знадобиться відзначити опцію «Включити фільтрацію loopback-трафіку» (рекомендую).

Для контролю з'єднань по IP-протоколу версії не тільки IPv4, а й IPv6 слід зазначити опцію «Включити фільтрацію IPv6-трафіку» (рекомендую).

Опція «Блокувати фрагментований IP-трафік» захищає від атаки, заснованої на відправленні TCP-пакета, фрагментированного настільки сильно, що не вдається визначити його заголовок і приналежність до TCP-сесії. Рекомендую включити.

Опція «Аналізувати протокол» наказує перевіряти кожен пакет на відповідність стандартам протоколу, підроблені пакети при цьому блокуються. Рекомендую включити.

Нарешті, опція «Включити захист від ARP-спуфінга» захищає ARP-таблицю від зміни зловмисником, які відправляють «мимовільний ARP-відповідь» (відповідь без запиту). Рекомендую включити.

Створення правил фаєрвола

Правила для додатків

Звичайний порядок створення правила для програми:

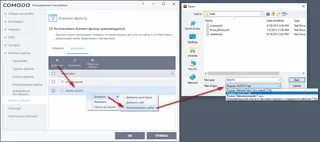

- відкрити вкладку «Правила для додатків», натиснути «Додати»;

- вказати додаток, це можна зробити різними способами:

- натиснути Огляд → Записи та вказати файл;

- натиснути Огляд → Запущені процеси і вибрати програму;

- натиснути Огляд і вибрати групу файлів;

- безпосередньо в полі «Ім'я» ввести шлях (або шаблон з використанням символів * і? і змінних середовища);

- задати правила:

- або натиснути «Використовувати набір правил» і вибрати зі списку потрібний набір;

- або натиснути «Використовувати власний набір правил» і додати власні правила (можна скопіювати будь-якої набір);

- натиснути «Ok» і впорядкувати правила для додатків за допомогою кнопок «Вгору» / «Вниз».

При додаванні власного правила потрібно вказати:

- дію: «Дозволити», «Блокувати», або «Запитати»;

- напрямок: що входить (тобто ініційоване віддалено), що виходить (тобто ініційоване на даному комп'ютері) або будь-який;

- опис: текст, який представляє дане правило; якщо не вказати, то в списку правил буде відображено докладний опис;

- адреса відправлення і адреса призначення;

- протокол:

- IP, в цьому випадку можна буде конкретизувати протокол на вкладці «Деталі IP»;

- ICMP, в цьому випадку на вкладці «Деталі ICMP» можна буде уточнити тип і ICMP-повідомлення;

- TCP і / або UDP, в цьому випадку можна буде задати порт джерела і порт призначення;

- опцію, реєструвати чи мережеву активність в журналі.

Зазначу, що в якості адреси відправлення / призначення може виступати не тільки одиничний IP-адреса, а й мережева зона, і безліч інших об'єктів, а також можна інвертувати вибір опцією «Виключити». Аналогічно портами джерела / призначення можуть бути набори портів, в т.ч. інвертовані. Слід враховувати, що вилучена адреса для вихідного з'єднання - це «Адреса призначення», а віддалений для вхідного - це «Адреса відправлення»; аналогічно з портами. Тому, власне кажучи, одночасне дозвіл вхідних і вихідних з'єднань з будь-яким віддаленим вузлом задається двома правилами:

- одне правило дозволяє входять з віддаленого вузла на будь-яку адресу;

- інше дозволяє вихідні з будь-якої адреси на даний віддалений вузол.

При завданні набору з декількох правил слід упорядкувати їх з урахуванням, що пріоритет має правило, розташоване вище.

Глобальні правила

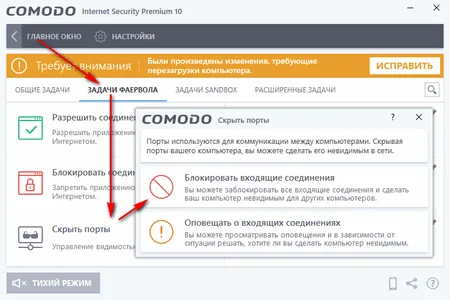

Глобальні правила визначають мережеву активність комп'ютера в цілому, їх обмеження мають пріоритет над правилами для додатків. Заборони, задані в глобальних правилах, більш ефективні, ніж в правилах для додатків. Зокрема, глобальне приховування портів робить комп'ютер невидимим при спробі їх сканування.

Існують встановлені набори глобальних правил. Інтерфейс перемикання між ними представлений як вибір режиму видимості комп'ютера в мережі: «Блокувати вхідні з'єднання» або «Сповіщати про вхідні з'єднаннях» (Головне вікно → Завдання → Завдання фаервола → Приховати порти).

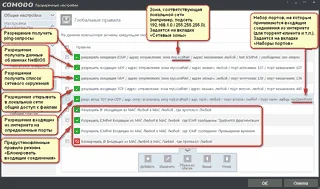

Вибір режиму «Сповіщати про вхідні» знімає глобальну заборону вхідних з'єднань і покладає подальший контроль на правила для додатків. Однак безпечніше все ж дозволяти вхідні тільки на певні порти і / або з певних мереж, а решта блокувати. Так, на скріншоті наведено зразок глобальних правил з мінімальним дозволом вхідних з'єднань, необхідних тільки для відповідей на ping-запити з локальної мережі, відкриття доступу з неї до файлів, бачення імен мережевого оточення і для роботи торрент-клієнта. Існують підходи і для більш детальної настройки .

Створення власних глобальних правил проводиться аналогічно правилами для додатків , Відрізняється лише відсутністю дії «Запитати».

Групи файлів, мережеві зони, набори портів і набори правил

Можна скоротити безліч однотипних операцій і домогтися більш наочного уявлення правил, якщо створювати свої групи файлів, мережеві зони, набори портів і свої набори правил.

Групи файлів формуються на вкладці Рейтинг файлів → Групи файлів, це іменовані набори шляхів їх шаблонів з використанням групових символів * і? і змінних середовища. Наприклад, їх використання дозволяє створити правила для роботи і автообновления Flash-плеєра або Java, так як при цих процесах змінюються імена файлів і використовуються тимчасово створювані завантажувачі. Можна вказувати шаблони імен без використання груп файлів, однак групи переважні завдяки наочності, компактності, а також можливості призначати обмеження певного роду одночасно в різних компонентах захисту. Наприклад, можна завести групу «NoInternet», якій будуть одночасно заборонені безпосередні інтернет-з'єднання, DNS-запити, використання служби BITS, запуск браузера і доступ до його пам'яті.

На вкладці «Набори правил» можна побачити, які правила містяться в зумовлених політиках фаервола, а також змінити ці політики або створити власні. Надалі можна буде призначати ці політики додатків: через вкладку «Правила для додатків» або через оповіщення фаервола. Зазначу, що в оповіщенні будуть пропонуватися тільки ті політики, в яких задано однозначне дію для даної мережевої активності: дозвіл або заборона. Наприклад, якщо додаток спробує звернутися до веб-сервера на порт 80, то в оповіщенні не буде запропоновано політика «Поштовий клієнт», але політики «Веб-браузер», «FTP-клієнт» і ін. - будуть.

На вкладці «Набори портів» можна згрупувати будь-яку комбінацію портів в іменований набір, щоб потім використовувати його в правилах в якості порту відправлення або призначення. При створенні наборів можна комбінувати поодинокі порти, діапазони портів, а також їх інверсії.

Вкладка «Мережеві зони» має таку особливість: на ній можна не тільки групувати адреси в іменовані «зони» для їх подальшого використання в правилах (в якості адреси відправлення або призначення), але і задавати статус цих зон. Так, якщо створити зону, а потім додати її на вкладку «Заблоковані зони», то всі з'єднання з нею будуть блоковані, незалежно від правил. Крім того, мережеву зону можна відзначити статусом «Мережа загального доступу».

Порядок застосування правил фаєрвола

При виявленні мережевої активності спочатку перевіряється, чи належить віддалений адресу до будь-якої заблокованою зоні . Якщо належить, то з'єднання блокується. Якщо немає - починається розгляд глобальних правил.

Глобальні правила проглядаються зверху вниз. Якщо для запитуваної виду з'єднання першим виявляється правило з дією «блокувати», з'єднання забороняється. Якщо відповідного правила не знаходиться або першим виявляється дозволяє правило - починається розгляд правил для додатків.

В офіційному керівництві Comodo сказано, ніби для вихідних з'єднань спочатку аналізуються правила для додатків, а потім глобальні. Однак дані журналу говорять про зворотне.

Правила для додатків в фаєрвол обробляються інакше, ніж в HIPS .

Коли будь-яка програма намагається встановити з'єднання (дозволене глобальними правилами), список додатків і правил для них проглядається зверху вниз. При першому ж знайденому збігу (тобто коли зустрінеться дана програма або містить її група програм і запитуваний вид з'єднання) виконається дія, вказане в правилі: дозволити, блокувати або показати сповіщення (якщо в налаштуванні включена опція «Не показувати сповіщення», то замість оповіщення виконається дія, вказане в цій опції: дозвіл або блокування).

Якщо в списку правил фаєрвола бракуватиме підходящого, то з'єднання буде автоматично дозволено в таких випадках:

- коли фаєрвол працює в «Режимі навчання» (в цьому випадку створиться дозволяє правило);

- коли включена опція «Не показувати сповіщення: Вирішувати запити»;

- коли фаєрвол працює в «безпечному режимі», відключена опція «Не показувати сповіщення», а програма є довіреною і виконується в реальному середовищі;

- коли фаєрвол працює в «безпечному режимі», програма є довіреною і виконується в реальному середовищі, а запитувана з'єднання виходить.

В інших випадках виникає оповіщення або, якщо включена опція «Не показувати сповіщення: Блокувати запити», з'єднання забороняється.

Зокрема, відзначу, що програми, що виконуються віртуально, контролюються фаєрволом незалежно від їх рейтингу. Тому, навіть якщо фаєрвол працює в «безпечному режимі», знадобиться створити дозволяють правила, щоб користуватися браузерами у віртуальному середовищі COMODO .

Можна помітити, що при «безпечному режимі» фаєрвол дещо нелогічно обробляє вхідні з'єднання довірених програм. Ймовірно, це баг.

Доступ до ресурсів локальної мережі

За замовчуванням в правилах фаервола відсутні дозволи на отримання інформації про мережевому оточенні, відкриття в локальній мережі загального доступу до файлів і т.п. Ці дозволи не потрібні, якщо мережа використовується тільки для доступу до інтернету.

Статус «довіреної мережі»

Дозволи для локальної мережі найпростіше створюються призначенням їй статусу «довіреної». Це можна зробити різними способами.

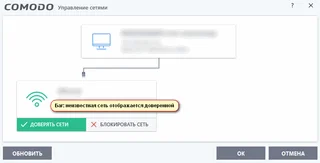

Якщо включена опція «Автоматично виявляти нові приватні мережі» на вкладці «Мережеві зони», то при підключенні до нової мережі виникає оповіщення, в якому потрібно вказати своє місцезнаходження. Статус «довіреної» призначається вибором варіантів «дому» або «на роботі». Це призведе до створення пари глобальних правил, які дозволяють будь-які вихідні і будь-які вхідні з'єднання з цією мережею, і пари аналогічних правил для процесу System ( «Система»). При виборі варіанту «в громадському місці» нові правила не створюються.

Якщо виявлення нових мереж відключено або мережі раніше був призначений статус «громадської», то слід відкрити вікно «Керування мережами» (Головне вікно → Завдання → Завдання фаервола), поставити галочку навпроти пункту «Довіряти мережі» і натиснути «Ok». Результат буде аналогічний попередньому.

Щоб назад повернути мережі нейтральний статус, найпростіше поставити галочку навпроти пункту «Блокувати мережу» у вікні «Керування мережами», а потім у вікні настройки відкрити вкладку Мережеві зони → Заблоковані зони і видалити дану мережу звідти.

Є баг: коли для активної мережі не створена мережева зона і фактично ця мережа обробляється як «громадська», то у вікні «Керування мережами» для даної мережі буде вказано статус «довіреної».

Увага! Якщо в такому вікні натиснути кнопку «Ok», то активна мережа дійсно стане «довіреної», тобто з'явиться відповідний запис в списку мережевих зон і створяться правила фаєрвола, що дозволяють з'єднання в цій мережі. Якщо довіру мережі не потрібно, то слід закривати вікно «Керування мережами» кнопкою «Скасувати».

Приклад дозволів для доступу до локальної мережі

Встановлювати довіру локальної мережі можна тільки в разі повної її безпеки. Тому рекомендується призначати мережі нейтральний статус ( «громадське місце»), включати режим блокування вхідних з'єднань , А потім додавати необхідні дозволи. Зазвичай для доступу до мережевих ресурсів необхідно, на додаток до наявних спочатку правилам, дозволити процесу System ( «Система») наступні вхідні з'єднання (скрізь «адреса відправлення» - локальна мережа):

- UDP-з'єднання з портом джерела 137 і портом призначення 137: щоб можна було звертатися до комп'ютерів по NetBIOS-імен;

- UDP-з'єднання з портом джерела 138 і портом призначення 138: щоб при цьому бачити мережеве оточення;

- TCP-з'єднання з портом призначення 445: для відкриття загального доступу до файлів.

Щоб при створенні правил вказати «System» в якості додатку, потрібно вибрати його із запущених процесів.

Всі ці дозволи необхідно продублювати в глобальних правилах. Також в них слід дозволити вхідні ICMPv4-з'єднання, що відправляються з локальної мережі з повідомленням «луна-запит»; це потрібно не тільки для відповіді на ping-запити, але і для відкриття загального доступу до файлів. Приклад набору глобальних правил наводився вище .

особливості фаєрвола

Фаєрвол Comodo не контролює входять loopback-з'єднання (але контролює вихідні). Так, при використанні локального проксі досить дозволити тільки вихідні з'єднання в інтернет для проксі-сервера та вихідні в «localhost» для браузера (тоді як багато інших фаєрволи зажадали б ще дозволити вхідні з «localhost» для проксі-сервера).

своєрідно влаштовано визначення IP-адреси по імені хоста : Якщо вказати в правилі в якості адреси доменне ім'я, то CIS знайде мінімальний і максимальний IP-адреси для цього імені, а потім все проміжні IP вважатиме належними йому ж.

Особливість версії CIS 10, яку можна назвати гідністю, - стала визначатися приналежність ICMP-трафіку різних додатків. Колишні версії CIS (а також, наприклад, Брандмауер Windows) сприймали цей трафік належить процесу System.

Контент-фільтр

Компонент «Контент-фільтр» обмежує доступ до веб-сайтів за їхніми адресами. Для визначення безпеки адрес використовуються оновлювані списки Comodo, також можна задавати списки розсилки. При спробі відкрити заборонений сайт користувач побачить сторінку з повідомленням про блокування, а також, в залежності від настройки, з пропозицією тимчасово ігнорувати заборону або занести даний сайт в виключення.

Категорії. Імпорт призначення для користувача Списків

Списки адресу або їх шаблонів (Використовують символи * і?) Називаються категоріями. Власні категорії Comodo - «Безпечні сайти», «Фішингові сайти» і «Шкідливі сайти». Вони оновлюються автоматично, їх неможливо переглянути або змінити. Решта категорії - доступні для зміни користувачем - задаються на вкладці «Контент-фільтр»> «Категорії». Спочатку там знаходиться категорія «Винятки», в неї потрапляють сайти, виключені з блокування через оповіщення в браузері.

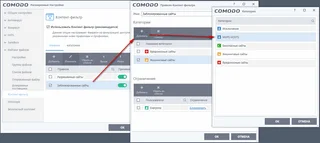

Має сенс додати категорії зі списками шкідливих сайтів з інших джерел. рекомендуються списки MVPS Hosts list і Symantec WebSecurity. Для отримання останнього слід зареєструватіся на сайті MalwarePatrol.

Щоб використовувати додатковий список, слід на вкладці «Категорії» через контекстне меню створити нову порожню категорію, а потім імпортувати список з файлу. При виборі файлу необхідно вказати формат списку, інакше контент-фільтр буде працювати некоректно (типова помилка користувачів).

Формат записів у категоріях контент-фільтра

Записи в категоріях контент-фільтра можуть виглядати доменними іменами, адресами окремих сторінок, а також шаблонами з символом підстановки * і?.

Запис у вигляді шаблону охоплює адреси, цілком відповідні цим шаблоном. Наприклад, записи * .example.com відповідає адреса http://test.example.com, але не http://test.example.com/404 і не http://example.com.

Запис без символів підстановки ідентична шаблоном, отриманого додаванням в її кінці символу *. Наприклад, записи https://example.com і https: //example.com* ідентичні, їм відповідають адреси https://example.com, https://example.com/404 і https: //example.comss. ru / 404, але не https://www.example.com. Таким чином, запис у вигляді доменного імені сайту охоплює також його каталоги, але не піддомени.

Позначенням протоколу HTTP в контент-фільтрі є відсутність протоколу. Наприклад, записи виду example.com сответствует адреса http://example.com, але не https://example.com. Записи виду example.com/* відповідає адреса http://example.com/404. Увага! Адреса http://example.com не відповідає записам http * example.com * і * / example.com *, тобто що містить хоча б частину вказівки протоколу.

Протокол HTTPS позначається явно або за допомогою шаблонів. Наприклад, записи https://example.com відповідають адреси https://example.com, https://example.com/404 і т.п. Записи * // example.com відповідає адреса https://example.com, але не http://example.com і не https://example.com/404.

Слід сказати, що блокування контент-фільтром HTTPS-сторінок відбувається без повідомлень і пропозицій скасувати заборону. Більш того, блокування HTTPS-сторінок може не працювати, залежно від використовуваного браузера.

Отже, припустимо, потрібно заблокувати сайт example.com одночасно для протоколів HTTP і HTTPS, з каталогами, але без піддоменів. Щоб зробити це найбільш «прицільно», внесемо в блокируемой категорію 4 записи:

- example.co?

- example.com/*

- https://example.co?

- https://example.com/*

(Використання знака? Замість будь-якої літери запобігає неявну підстановку символу * до кінця рядка.)

Як варіант, можна обійтися єдиним записом виду * example.com *, але тоді будуть блокуватися не тільки необхідні адреси, а й https://www.example.com/404, https://myexample.com і навіть http: // comss.ru/404/myexample.common.html.

Правила контент-фільтра

Кожне правило контент-фільтра містить список категорій, до яких воно застосовується, і список користувачів або їх груп із зазначенням їх обмежень. Інтерфейс зміни списку категорій очевидний.

Користувачі і їх групи додаються через контекстне меню в поле «Обмеження»: «Додати»> «Додатково ...»> «Типи об'єктів»> відзначити все> «Ok»> «Пошук»> вибрати потрібний запис> «Ok».

Зазвичай в якості користувача використовується група «Все». Якщо ж потрібно задати різні обмеження різним користувачам, слід обов'язково вказати обмеження для кожного з них. Інакше не виключено, що користувач, який не зазначений у правилі, отримає доступ до сайтів з перерахованих категорій навіть при наявності іншого забороняє правила.

согласно офіційного керівництва , Для Windows 8 і вище в кожному правилі до списку користувачів слід додавати запис «ВСЕ ПАКЕТИ ДОДАТКІВ» ( «ALL APPLICATION PACKAGES») з тими ж обмеженнями, що і у користувачів. Інакше блокування не буде працювати для Internet Explorer 11.

Для коректної роботи з винятками з блокування правило "Дозволені сайти» має перебувати вище правила «Заблоковані сайти».

Або шаблон з використанням символів * і?Використовують символи * і?

Co?

Co?

Використання знака?