- Прозора авторизація на термінальних серверах У статті наведено огляд алгоритму роботи технології...

- Налаштування

- практична інформація

- висновок

- додаткові ресурси

- Прозора авторизація на термінальних серверах

- теоретична інформація

- Налаштування

- практична інформація

- висновок

- додаткові ресурси

- Прозора авторизація на термінальних серверах

- теоретична інформація

- Налаштування

- практична інформація

- висновок

- додаткові ресурси

Прозора авторизація на термінальних серверах

Наша взаимовыгодная связь https://banwar.org/

У статті наведено огляд алгоритму роботи технології прозорою авторизації Single Sign-On і постачальника послуг безпеки Credential Security Service Provider (CredSSP). Розглянуто спосіб настройки клієнтської і серверної частин.

Dmitry Rudykh

Одним з основних незручностей для користувача при запуску віддаленого робочого стола або опублікованого на термінальному сервері додатка є необхідність введення своїх облікових даних. Раніше для вирішення цієї проблеми використовувався механізм збереження облікових даних в налаштуваннях клієнта віддаленого робочого столу. Однак даний спосіб має кілька суттєвих недоліків. Наприклад, при періодичній зміні пароля доводилося змінювати його вручну в налаштуваннях термінального клієнта.

У зв'язку з цим, для спрощення роботи з віддаленим робочим столом в Windows Server 2008 з'явилася можливість використання технології прозорою авторизації Single Sign-on (SSO). Завдяки їй користувач при вході на термінальний сервер може використовувати облікові дані, введені їм при логін на свій локальний комп'ютер, з якого відбувається запуск клієнта віддаленого робочого столу.

У статті наведено огляд алгоритму роботи технології прозорою авторизації Single Sign-On і постачальника послуг безпеки Credential Security Service Provider (CredSSP). Розглянуто спосіб настройки клієнтської і серверної частин. Також висвітлено низку практичних питань пов'язаних з прозорою авторизацією для служб віддалених робочих столів.

теоретична інформація

Технологія SSO дозволяє збереження облікових даних користувача і автоматичну передачу їх при з'єднанні з термінальним сервером. За допомогою групових політик можна визначити сервера, для яких буде використовуватися даний спосіб авторизації. В цьому випадку, для всіх інших термінальних серверів вхід буде здійснюватися традиційним чином: за допомогою введення логіна і пароля.

Вперше механізми прозорої авторизації з'явилися в Windows Server 2008 і Windows Vista. завдяки новому постачальнику послуг безпеки CredSSP. З його допомогою кешированниє облікові дані передавалися через безпечний канал (використовуючи Transport Layer Security (TLS)). Згодом Microsoft випустила відповідні оновлення для Windows XP SP3.

Розглянемо це більш детально. CredSSP може використовуватися в наступних сценаріях:

- для мережевого рівня аутентифікації (NLA), дозволяючи користувачеві бути впізнаним до повної установки з'єднання;

- для SSO, зберігаючи облікові дані користувача і передаючи їх на термінальний.

При відновленні сеансу всередині ферми, CredSSP прискорює процес установки з'єднання, тому що термінальний сервер визначає користувача без установки повноцінного з'єднання (за аналогією c NLA).

Процес аутентифікації відбувається за наступним алгоритмом:

- Клієнт ініціює установку безпечного канал з сервером, використовуючи TLS. Сервер передає йому свій сертифікат, що містить ім'я, що засвідчує центр і публічний ключ. Сертифікат сервера може бути самоподпісанного.

- Між сервером і клієнтом встановлюється сесія. Для неї створюється відповідний ключ, який в подальшому буде брати участь в шифруванні. CredSSP використовує протокол Simple and Protected Negotiate (SPNEGO) для взаємної аутентифікації сервера і клієнта так, щоб кожен з них міг довіряти один одному. Цей механізм дозволяє клієнтові і серверу вибрати механізм аутентифікації (наприклад, Kerberos або NTLM).

- Для захисту від перехоплення, клієнт і сервер по черзі шифрують сертифікат сервера, використовуючи ключ сесії, і передають його один одному.

- Якщо результати обміну і вихідний сертифікат збігаються, CredSSP на клієнті посилає облікові дані користувача на сервер.

Таким чином, передача облікових даних відбувається по зашифрованому каналу із захистом від перехоплення.

Налаштування

Постачальник послуг безпеки CredSSP є частиною операційної системи і входить до складу Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2. Крім того, він може бути встановлений в якості оновлення окремих програмного забезпечення на Windows XP SP3. Цей процес детально описаний в статті « Description of the Credential Security Support Provider (CredSSP) in Windows XP Service Pack 3 ». Для установки і включення CredSSP на Windows XP SP3 необхідно виконати наступні дії.

1. Запустити редактор реєстру regedit і перейти в гілку: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa.

2. Додати значення tspkg до ключу Security Packages (інші значення цього ключа слід залишити незмінними).

3. Перейти в гілку реєстру: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders.

4. Додати значення credssp.dll до ключу SecurityProviders (інші значення цього ключа слід залишити незмінними).

Після того як CredSSP включений, необхідно налаштувати його використання за допомогою групових політик або відповідних їм ключів реєстру. Для настройки SSO на клієнтських комп'ютерах використовуються групові політики з розділу:

Computer Configuration \ Administrative Templates \ System \ Credentials Delegation.

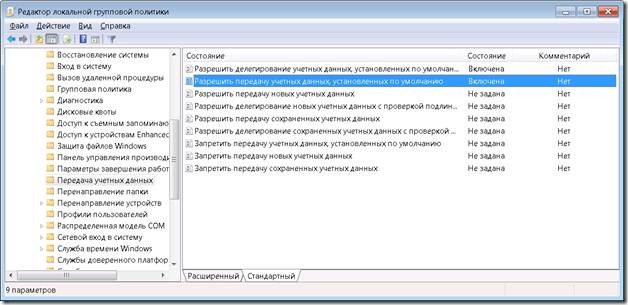

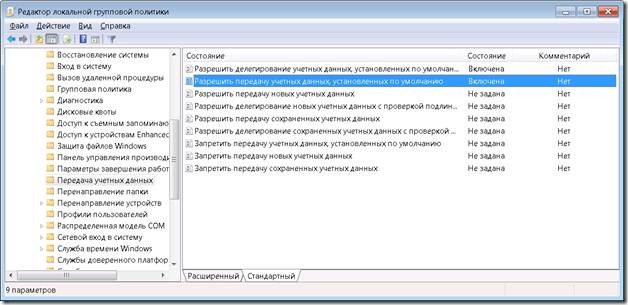

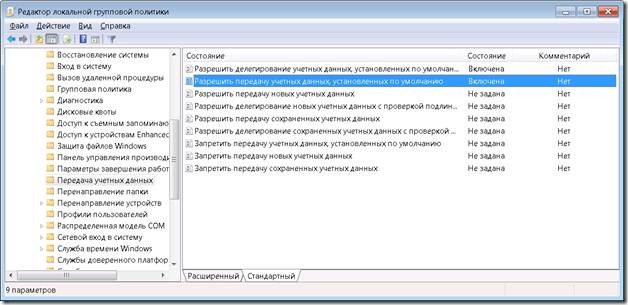

У російськомовних версіях операційних систем це виглядає наступним чином (рис. 1).

Мал. 1. Управління передачею облікових даних за допомогою групових політик

Для використання SSO слід включити політику:

Дозволити передачу облікових даних, встановлених за замовчуванням.

Крім того, після включення, слід встановити для яких саме серверів буде використовуватися даний спосіб авторизації. Для цього необхідно виконати наступні дії.

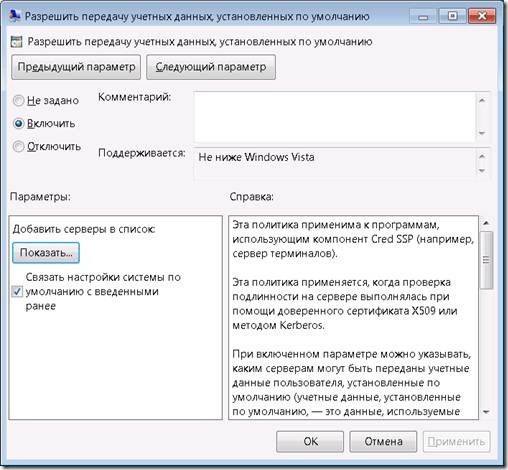

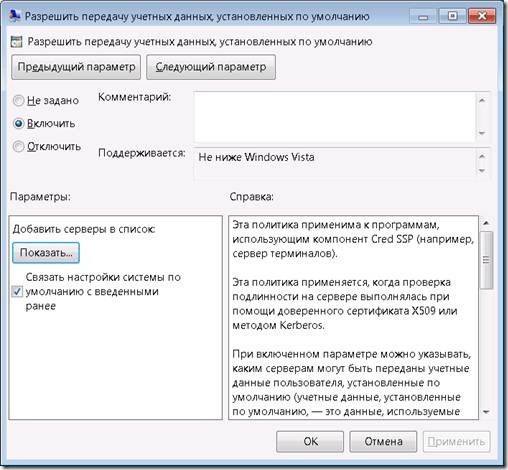

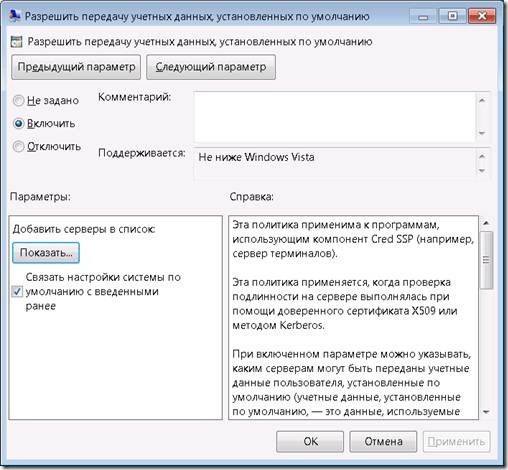

У вікні редагування політики (рис. 2) натиснути кнопку «Показати»

Мал. 2. Вікно редагування групової політики

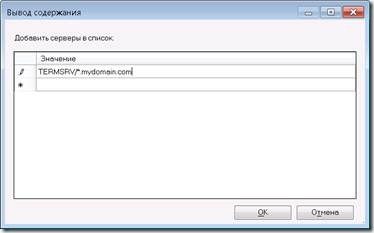

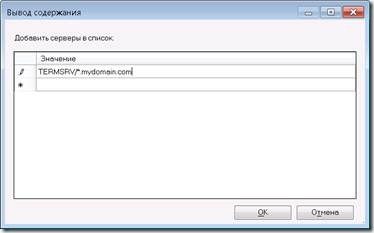

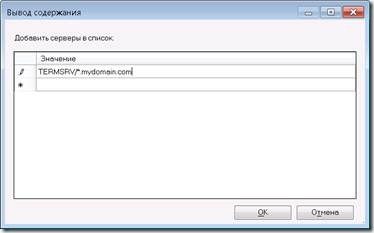

Додати список термінальних серверів (рис. 3).

Мал. 3. Додавання термінального сервера для прозорої авторизації

Рядок додавання сервера має наступний формат:

TERMSRV / ім'я_сервера.

Також можна задати сервера по масці домену. В цьому випадку рядок набуває вигляду:

TERMSRV / *. Ім'я_домена.

Якщо немає можливості використовувати групові політики, відповідні налаштування можна встановити за допомогою редактора реєстру. Наприклад, для налаштування Windows XP Sp3 можна використовувати наступний файл реєстру:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa]

«Security Packages» = hex (7): 6b, 00,65,00,72,00,62,00,65,00,72,00,6f, 00,73,00,00, \

00,6d, 00,73,00,76,00,31,00,5f, 00,30,00,00,00,73,00,63,00,68,00,61,00,6e, 00, \

6e, 00,65,00,6c, 00,00,00,77,00,64,00,69,00,67,00,65,00,73,00,74,00,00,00,74, \

00,73,00,70,00,6b, 00,67,00,00,00,00,00

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders]

«SecurityProviders» = "msapsspc.dll, schannel.dll, digest.dll, msnsspc.dll, credssp.dll"

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ CredentialsDelegation]

«AllowDefaultCredentials» = dword: 00000001

«ConcatenateDefaults_AllowDefault» = dword: 00000001

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ CredentialsDelegation \ AllowDefaultCredentials]

«1» = "termsrv / *. Mydomain.com"

Тут замість mydomain.com слід підставити ім'я домену. В цьому випадку при підключенні до термінальних серверів за повним доменним ім'ям (наприклад, termserver1.mydomain.com) буде використовуватися прозора авторизація.

Для використання технології Single Sign-On на термінальному сервері необхідно виконати наступні дії.

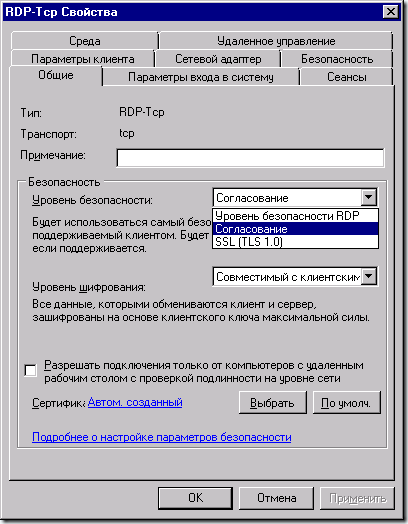

- Відкрити консоль налаштування служб терміналів (tsconfig.msc).

- У розділі підключення перейти в властивості RDP-Tcp.

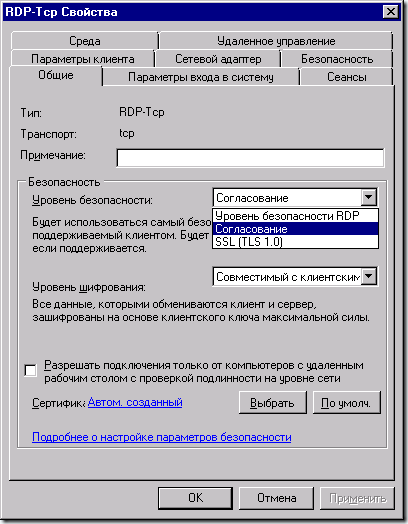

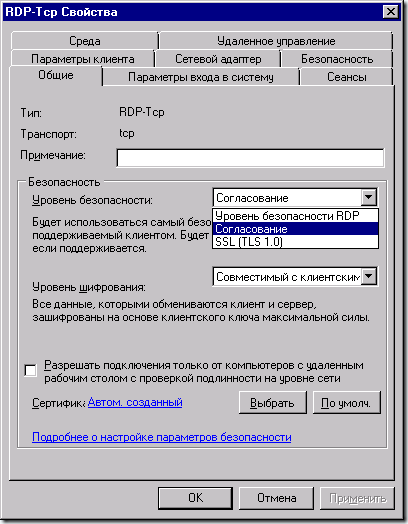

- На вкладці «Загальні» встановити рівень безпеки «Узгодження» або «SSL (TLS 1.0)» (рис. 4).

Мал. 4. Налаштування рівня безпеки на термінальному сервері

На цьому настройку клієнтської і серверної частини можна вважати закінченою.

практична інформація

У цьому розділі розглянемо обмеження на використання технології прозорою авторизації і проблеми, які можуть виникнути під час її застосуванні.

- Технологія Single Sign-On працює тільки при з'єднанні з комп'ютерів під управлінням операційної системи не Windows XP SP3 і більш старших версій. Як термінального сервера можуть бути використані комп'ютери з операційною системою Windows Vista, Windows Server 2008, Windows 7 і Windows Server 2008 R2.

- Якщо термінальний сервер, до якого встановлюється з'єднання, не може бути аутентифікований через Kerberos або SSL-сертифікат, SSO працювати не буде. Це обмеження можна обійти за допомогою політики:

Дозволити делегування облікових даних, встановлених за замовчуванням з перевіркою достовірності сервера «тільки NTLM». - Алгоритм включення і налаштування даної групової політики аналогічний представленому вище. Файл реєстру, відповідної даної налаштуванні має такий вигляд.

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ CredentialsDelegation]

«AllowDefCredentialsWhenNTLMOnly» = dword: 00000001

«ConcatenateDefaults_AllowDefNTLMOnly» = dword: 00000001

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ CredentialsDelegation \ AllowDefCredentialsWhenNTLMOnly]

«1» = "termsrv / *. Mydomain.com"

Аутентифікація даними способом менш безпечна, ніж при використанні сертифікатів або Kerberos.

- Якщо для будь-якого сервера збережені облікові дані в налаштуваннях термінального клієнта, то вони мають більш високий пріоритет, ніж поточні облікові дані.

- Single Sign-On працює тільки при використанні доменних акаунтів.

- Якщо підключення до термінального сервера йде через TS Gateway, в деяких випадках можливий пріоритет налаштувань сервера TS Gateway над настройками SSO термінального клієнта.

- Якщо термінальний сервер налаштований кожен раз запитувати облікові дані користувачів, SSO працювати не буде.

- Технологія прозорою авторизації працює тільки з паролями. У разі використання смарт-карт, вона працювати не буде.

Для коректної роботи SSO на Windows XP SP рекомендується встановити два виправлення з KB953760: « When you enable SSO for a terminal server from a Windows XP SP3-based client computer, you are still prompted for user credentials when you log on to the terminal server ».

У деяких випадках можлива ситуація коли на одному і тому ж термінальному клієнті технологія прозорою авторизації може працювати чи не працювати в залежності від профілю подключающегося користувача. Проблема вирішується перетворенням профілю користувача. Якщо це є занадто трудомістким завданням можна спробувати скористатися порадами з обговорення: « RemoteApp Single Sign On (SSO) from a Windows 7 client »Форумів Microsoft Technet. Зокрема, рекомендується скинути налаштування Internet Explorer або схвалити відповідну надбудову для нього.

Ще одним серйозним обмеженням технології SSO є те, що вона не працює при запуску опублікованих додатків через TS Web Access. При цьому користувач змушений двічі вводити облікові дані: при вході на веб-інтерфейс і при авторизації на термінальному сервері.

У Windows Server 2008 R2 ситуація змінилася в кращу сторону. Більш детальну інформацію про це можна отримати в статті: « Introducing Web Single Sign-On for RemoteApp and Desktop Connections " ».

висновок

У статті розглянута технологія прозорою авторизації на термінальних серверах Single Sign-On. Її використання дозволяє скоротити час, що витрачається користувачем для входу на термінальний сервер і запуск віддалених додатків. Крім того, з її допомогою досить один раз вводити облікові дані при вході на локальний комп'ютер і потім використовувати їх при з'єднанні з термінальними серверами домену. Механізм передачі облікових даних досить безпечний, а настройка серверної і клієнтської частини гранично проста.

додаткові ресурси

Single Sign-On for Terminal Services

How to enable Single Sign-On for my Terminal Server connections

Introducing Web Single Sign-On for RemoteApp and Desktop Connections

Description of the Credential Security Support Provider (CredSSP) in Windows XP Service Pack 3

When you enable SSO for a terminal server from a Windows XP SP3-based client computer, you are still prompted for user credentials when you log on to the terminal server

Прозора авторизація на термінальних серверах

У статті наведено огляд алгоритму роботи технології прозорою авторизації Single Sign-On і постачальника послуг безпеки Credential Security Service Provider (CredSSP). Розглянуто спосіб настройки клієнтської і серверної частин.

Dmitry Rudykh

Одним з основних незручностей для користувача при запуску віддаленого робочого стола або опублікованого на термінальному сервері додатка є необхідність введення своїх облікових даних. Раніше для вирішення цієї проблеми використовувався механізм збереження облікових даних в налаштуваннях клієнта віддаленого робочого столу. Однак даний спосіб має кілька суттєвих недоліків. Наприклад, при періодичній зміні пароля доводилося змінювати його вручну в налаштуваннях термінального клієнта.

У зв'язку з цим, для спрощення роботи з віддаленим робочим столом в Windows Server 2008 з'явилася можливість використання технології прозорою авторизації Single Sign-on (SSO). Завдяки їй користувач при вході на термінальний сервер може використовувати облікові дані, введені їм при логін на свій локальний комп'ютер, з якого відбувається запуск клієнта віддаленого робочого столу.

У статті наведено огляд алгоритму роботи технології прозорою авторизації Single Sign-On і постачальника послуг безпеки Credential Security Service Provider (CredSSP). Розглянуто спосіб настройки клієнтської і серверної частин. Також висвітлено низку практичних питань пов'язаних з прозорою авторизацією для служб віддалених робочих столів.

теоретична інформація

Технологія SSO дозволяє збереження облікових даних користувача і автоматичну передачу їх при з'єднанні з термінальним сервером. За допомогою групових політик можна визначити сервера, для яких буде використовуватися даний спосіб авторизації. В цьому випадку, для всіх інших термінальних серверів вхід буде здійснюватися традиційним чином: за допомогою введення логіна і пароля.

Вперше механізми прозорої авторизації з'явилися в Windows Server 2008 і Windows Vista. завдяки новому постачальнику послуг безпеки CredSSP. З його допомогу кешированниє облікові дані передавалися через безпечний канал (використовуючи Transport Layer Security (TLS)). Згодом Microsoft випустила відповідні поновлення для Windows XP SP3.

Розглянемо це більш детально. CredSSP може використовуватися в наступних сценаріях:

- для мережевого рівня аутентифікації (NLA), дозволяючи користувачеві бути впізнаним до повної установки з'єднання;

- для SSO, зберігаючи облікові дані користувача і передаючи їх на термінальний.

При відновленні сеансу всередині ферми, CredSSP прискорює процес установки з'єднання, тому що термінальний сервер визначає пользователя без установки повноцінного з'єднання (за аналогією c NLA).

Процес аутентифікації відбувається за наступним алгоритмом:

- Клієнт ініціює установку безпечного канал з сервером, використовуючи TLS. Сервер передає йому свій сертифікат, що містить ім'я, що засвідчує центр і публічний ключ. Сертифікат сервера може бути самоподпісанного.

- Між сервером і клієнтом встановлюється сесія. Щоб неї створюється відповідний ключ, який в подальшому буде брати участь в шифруванні. CredSSP використовує протокол Simple and Protected Negotiate (SPNEGO) для взаємної аутентифікації сервера і клієнта так, щоб кожен з них міг довіряти один одному. Цей механізм дозволяє клієнтові і серверу вибрати механізм аутентифікації (наприклад, Kerberos або NTLM).

- Для захисту від перехоплення, клієнт і сервер по черзі шифрують сертифікат сервера, використовуючи ключ сесії, і передають його один одному.

- Якщо результати обміну і вихідний сертифікат збігаються, CredSSP на клієнті посилає облікові дані користувача на сервер.

Таким чином, передача облікових даних відбувається по зашифрованому каналу із захистом від перехоплення.

Налаштування

Постачальник послуг безпеки CredSSP є частиною операційної системи і входить до складу Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2. Крім того, він може бути встановлений в якості оновлення окремих програмного забезпечення на Windows XP SP3. Цей процес детально описаний в статті « Description of the Credential Security Support Provider (CredSSP) in Windows XP Service Pack 3 ». Для установки і включення CredSSP на Windows XP SP3 необхідно виконати наступні дії.

1. Запустити редактор реєстру regedit і перейти в гілку: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa.

2. Додати значення tspkg до ключу Security Packages (інші значення цього ключа слід залишити незмінними).

3. Перейти в гілку реєстру: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders.

4. Додати значення credssp.dll до ключу SecurityProviders (інші значення цього ключа слід залишити незмінними).

Після того як CredSSP включений, необхідно налаштувати його використання за допомогою групових політик або відповідних їм ключів реєстру. Для настройки SSO на клієнтських комп'ютерах використовуються групові політики з розділу:

Computer Configuration \ Administrative Templates \ System \ Credentials Delegation.

У російськомовних версіях операційних систем це виглядає наступним чином (рис. 1).

Рис. 1. Управління передачею облікових даних за допомогою групових політик

Для використання SSO слід включити політику:

Дозволити передачу облікових даних, встановлених за замовчуванням.

Крім того, після включення, слід встановити для яких саме серверів буде використовуватися даний спосіб авторизації. Для цього необхідно виконати наступні дії.

У вікні редагування політики (рис. 2) натиснути кнопку «Показати»

Рис. 2. Вікно редагування групової політики

Додати список термінальних серверів (рис. 3).

Рис. 3. Додавання термінального сервера для прозорої авторизації

Рядок додавання сервера має наступний формат:

TERMSRV / ім'я_сервера.

Також можна задати сервера по масці домену. В цьому випадку рядок набуває вигляду:

TERMSRV / *. Ім'я_домена.

Якщо немає можливості використовувати групові політики, відповідні налаштування можна встановити за допомогою редактора реєстру. Наприклад, для налаштування Windows XP Sp3 можна використовувати наступний файл реєстру:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa]

«Security Packages» = hex (7): 6b, 00,65,00,72,00,62,00,65,00,72,00,6f, 00,73,00,00, \

00,6d, 00,73,00,76,00,31,00,5f, 00,30,00,00,00,73,00,63,00,68,00,61,00,6e, 00, \

6e, 00,65,00,6c, 00,00,00,77,00,64,00,69,00,67,00,65,00,73,00,74,00,00,00,74, \

00,73,00,70,00,6b, 00,67,00,00,00,00,00

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders]

«SecurityProviders» = "msapsspc.dll, schannel.dll, digest.dll, msnsspc.dll, credssp.dll"

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ CredentialsDelegation]

"AllowDefaultCredentials» = dword: 00000001

«ConcatenateDefaults_AllowDefault» = dword: 00000001

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ CredentialsDelegation \ AllowDefaultCredentials]

«1» = "termsrv / *. Mydomain.com"

Тут замість mydomain.com слід підставити ім'я домену. В цьому випадку при підключенні до термінальних серверів за повним доменним ім'ям (наприклад, termserver1.mydomain.com) буде використовуватися прозора авторизація.

Для використання технології Single Sign-On на термінальному сервері необхідно виконати наступні дії.

- Відкрити консоль налаштування служб терміналів (tsconfig.msc).

- У розділі підключення перейти в властивості RDP-Tcp.

- На вкладці «Загальні» встановити рівень безпеки «Узгодження» або «SSL (TLS 1.0)» (рис. 4).

Рис. 4. Налаштування рівня безпеки на термінальному сервері

На цьому настройку клієнтської і серверної частини можна вважати закінченою.

практична інформація

У цьому розділі розглянемо обмеження на використання технології прозорою авторизації і проблеми, які можуть виникнути під час її застосуванні.

- Технологія Single Sign-On працює тільки при з'єднанні з комп'ютерів під управлінням операційної системи не Windows XP SP3 і більш старших версій. Як термінального сервера можуть бути використані комп'ютери з операційною системою Windows Vista, Windows Server 2008, Windows 7 і Windows Server 2008 R2.

- Якщо термінальний сервер, до якого встановлюється з'єднання, не може бути аутентифікований через Kerberos або SSL-сертифікат, SSO працювати не буде. Це обмеження можна обійти за допомогою політики:

Дозволити делегування облікових даних, встановлених за замовчуванням з перевіркою достовірності сервера «тільки NTLM». - Алгоритм включення і налаштування даної групової політики аналогічний представленому вище. Файл реєстру, відповідної даної налаштуванні має такий вигляд.

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ CredentialsDelegation]

«AllowDefCredentialsWhenNTLMOnly» = dword: 00000001

«ConcatenateDefaults_AllowDefNTLMOnly» = dword: 00000001

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ CredentialsDelegation \ AllowDefCredentialsWhenNTLMOnly]

«1» = "termsrv / *. Mydomain.com"

Аутентифікація даними способом менш безпечна, ніж при використанні сертифікатів або Kerberos.

- Якщо для будь-якого сервера збережені облікові дані в налаштуваннях термінального клієнта, то вони мають більш високий пріоритет, ніж поточні облікові дані.

- Single Sign-On працює тільки при використанні доменних акаунтів.

- Якщо підключення до термінального сервера йде через TS Gateway, в деяких випадках можливий пріоритет налаштувань сервера TS Gateway над настройками SSO термінального клієнта.

- Якщо термінальний сервер налаштований кожен раз запитувати облікові дані користувачів, SSO працювати не буде.

- Технологія прозорою авторизації працює тільки з паролями. У разі використання смарт-карт, вона працювати не буде.

Для коректної роботи SSO на Windows XP SP рекомендується встановити два виправлення з KB953760: « When you enable SSO for a terminal server from a Windows XP SP3-based client computer, you are still prompted for user credentials when you log on to the terminal server ».

У деяких випадках можлива ситуація коли на одному і тому ж термінальному клієнті технологія прозорою авторизації може працювати чи не працювати в залежності від профілю подключающегося користувача. Проблема вирішується перетворенням профілю користувача. Якщо це є занадто трудомістким завданням можна спробувати скористатися порадами з обговорення: « RemoteApp Single Sign On (SSO) from a Windows 7 client »Форумів Microsoft Technet. Зокрема, рекомендується скинути налаштування Internet Explorer або схвалити відповідну надбудову для нього.

Ще одним серйозним обмеженням технології SSO є те, що вона не працює при запуску опублікованих додатків через TS Web Access. При цьому користувач змушений двічі вводити облікові дані: при вході на веб-інтерфейс і при авторизації на термінальному сервері.

У Windows Server 2008 R2 ситуація змінилася в кращу сторону. Більш детальну інформацію про це можна отримати в статті: « Introducing Web Single Sign-On for RemoteApp and Desktop Connections " ».

висновок

У статті розглянута технологія прозорою авторизації на термінальних серверах Single Sign-On. Її використання дозволяє скоротити час, що витрачається користувачем для входу на термінальний сервер і запуск віддалених додатків. Крім того, з її допомогою досить один раз вводити облікові дані при вході на локальний комп'ютер і потім використовувати їх при з'єднанні з термінальними серверами домену. Механізм передачі облікових даних досить безпечний, а настройка серверної і клієнтської частини гранично проста.

додаткові ресурси

Single Sign-On for Terminal Services

How to enable Single Sign-On for my Terminal Server connections

Introducing Web Single Sign-On for RemoteApp and Desktop Connections

Description of the Credential Security Support Provider (CredSSP) in Windows XP Service Pack 3

When you enable SSO for a terminal server from a Windows XP SP3-based client computer, you are still prompted for user credentials when you log on to the terminal server

Прозора авторизація на термінальних серверах

У статті наведено огляд алгоритму роботи технології прозорою авторизації Single Sign-On і постачальника послуг безпеки Credential Security Service Provider (CredSSP). Розглянуто спосіб настройки клієнтської і серверної частин.

Dmitry Rudykh

Одним з основних незручностей для користувача при запуску віддаленого робочого стола або опублікованого на термінальному сервері додатка є необхідність введення своїх облікових даних. Раніше для вирішення цієї проблеми використовувався механізм збереження облікових даних в налаштуваннях клієнта віддаленого робочого столу. Однак даний спосіб має кілька суттєвих недоліків. Наприклад, при періодичній зміні пароля доводилося змінювати його вручну в налаштуваннях термінального клієнта.

У зв'язку з цим, для спрощення роботи з віддаленим робочим столом в Windows Server 2008 з'явилася можливість використання технології прозорою авторизації Single Sign-on (SSO). Завдяки їй користувач при вході на термінальний сервер може використовувати облікові дані, введені їм при логін на свій локальний комп'ютер, з якого відбувається запуск клієнта віддаленого робочого столу.

У статті наведено огляд алгоритму роботи технології прозорою авторизації Single Sign-On і постачальника послуг безпеки Credential Security Service Provider (CredSSP). Розглянуто спосіб настройки клієнтської і серверної частин. Також висвітлено низку практичних питань пов'язаних з прозорою авторизацією для служб віддалених робочих столів.

теоретична інформація

Технологія SSO дозволяє збереження облікових даних користувача і автоматичну передачу їх при з'єднанні з термінальним сервером. За допомогою групових політик можна визначити сервера, для яких буде використовуватися даний спосіб авторизації. В цьому випадку, для всіх інших термінальних серверів вхід буде здійснюватися традиційним чином: за допомогою введення логіна і пароля.

Вперше механізми прозорої авторизації з'явилися в Windows Server 2008 і Windows Vista. завдяки новому постачальнику послуг безпеки CredSSP. З його допомогу кешированниє облікові дані передавалися через безпечний канал (використовуючи Transport Layer Security (TLS)). Згодом Microsoft випустила відповідні поновлення для Windows XP SP3.

Розглянемо це більш детально. CredSSP може використовуватися в наступних сценаріях:

- для мережевого рівня аутентифікації (NLA), дозволяючи користувачеві бути впізнаним до повної установки з'єднання;

- для SSO, зберігаючи облікові дані користувача і передаючи їх на термінальний.

При відновленні сеансу всередині ферми, CredSSP прискорює процес установки з'єднання, тому що термінальний сервер визначає пользователя без установки повноцінного з'єднання (за аналогією c NLA).

Процес аутентифікації відбувається за наступним алгоритмом:

- Клієнт ініціює установку безпечного канал з сервером, використовуючи TLS. Сервер передає йому свій сертифікат, що містить ім'я, що засвідчує центр і публічний ключ. Сертифікат сервера може бути самоподпісанного.

- Між сервером і клієнтом встановлюється сесія. Щоб неї створюється відповідний ключ, який в подальшому буде брати участь в шифруванні. CredSSP використовує протокол Simple and Protected Negotiate (SPNEGO) для взаємної аутентифікації сервера і клієнта так, щоб кожен з них міг довіряти один одному. Цей механізм дозволяє клієнтові і серверу вибрати механізм аутентифікації (наприклад, Kerberos або NTLM).

- Для захисту від перехоплення, клієнт і сервер по черзі шифрують сертифікат сервера, використовуючи ключ сесії, і передають його один одному.

- Якщо результати обміну і вихідний сертифікат збігаються, CredSSP на клієнті посилає облікові дані користувача на сервер.

Таким чином, передача облікових даних відбувається по зашифрованому каналу із захистом від перехоплення.

Налаштування

Постачальник послуг безпеки CredSSP є частиною операційної системи і входить до складу Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2. Крім того, він може бути встановлений в якості оновлення окремих програмного забезпечення на Windows XP SP3. Цей процес детально описаний в статті « Description of the Credential Security Support Provider (CredSSP) in Windows XP Service Pack 3 ». Для установки і включення CredSSP на Windows XP SP3 необхідно виконати наступні дії.

1. Запустити редактор реєстру regedit і перейти в гілку: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa.

2. Додати значення tspkg до ключу Security Packages (інші значення цього ключа слід залишити незмінними).

3. Перейти в гілку реєстру: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders.

4. Додати значення credssp.dll до ключу SecurityProviders (інші значення цього ключа слід залишити незмінними).

Після того як CredSSP включений, необхідно налаштувати його використання за допомогою групових політик або відповідних їм ключів реєстру. Для настройки SSO на клієнтських комп'ютерах використовуються групові політики з розділу:

Computer Configuration \ Administrative Templates \ System \ Credentials Delegation.

У російськомовних версіях операційних систем це виглядає наступним чином (рис. 1).

Рис. 1. Управління передачею облікових даних за допомогою групових політик

Для використання SSO слід включити політику:

Дозволити передачу облікових даних, встановлених за замовчуванням.

Крім того, після включення, слід встановити для яких саме серверів буде використовуватися даний спосіб авторизації. Для цього необхідно виконати наступні дії.

У вікні редагування політики (рис. 2) натиснути кнопку «Показати»

Рис. 2. Вікно редагування групової політики

Додати список термінальних серверів (рис. 3).

Рис. 3. Додавання термінального сервера для прозорої авторизації

Рядок додавання сервера має наступний формат:

TERMSRV / ім'я_сервера.

Також можна задати сервера по масці домену. В цьому випадку рядок набуває вигляду:

TERMSRV / *. Ім'я_домена.

Якщо немає можливості використовувати групові політики, відповідні налаштування можна встановити за допомогою редактора реєстру. Наприклад, для налаштування Windows XP Sp3 можна використовувати наступний файл реєстру:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa]

«Security Packages» = hex (7): 6b, 00,65,00,72,00,62,00,65,00,72,00,6f, 00,73,00,00, \

00,6d, 00,73,00,76,00,31,00,5f, 00,30,00,00,00,73,00,63,00,68,00,61,00,6e, 00, \

6e, 00,65,00,6c, 00,00,00,77,00,64,00,69,00,67,00,65,00,73,00,74,00,00,00,74, \

00,73,00,70,00,6b, 00,67,00,00,00,00,00

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders]

«SecurityProviders» = "msapsspc.dll, schannel.dll, digest.dll, msnsspc.dll, credssp.dll"

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ CredentialsDelegation]

"AllowDefaultCredentials» = dword: 00000001

«ConcatenateDefaults_AllowDefault» = dword: 00000001

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ CredentialsDelegation \ AllowDefaultCredentials]

«1» = "termsrv / *. Mydomain.com"

Тут замість mydomain.com слід підставити ім'я домену. В цьому випадку при підключенні до термінальних серверів за повним доменним ім'ям (наприклад, termserver1.mydomain.com) буде використовуватися прозора авторизація.

Для використання технології Single Sign-On на термінальному сервері необхідно виконати наступні дії.

- Відкрити консоль налаштування служб терміналів (tsconfig.msc).

- У розділі підключення перейти в властивості RDP-Tcp.

- На вкладці «Загальні» встановити рівень безпеки «Узгодження» або «SSL (TLS 1.0)» (рис. 4).

Рис. 4. Налаштування рівня безпеки на термінальному сервері

На цьому настройку клієнтської і серверної частини можна вважати закінченою.

практична інформація

У цьому розділі розглянемо обмеження на використання технології прозорою авторизації і проблеми, які можуть виникнути під час її застосуванні.

- Технологія Single Sign-On працює тільки при з'єднанні з комп'ютерів під управлінням операційної системи не Windows XP SP3 і більш старших версій. Як термінального сервера можуть бути використані комп'ютери з операційною системою Windows Vista, Windows Server 2008, Windows 7 і Windows Server 2008 R2.

- Якщо термінальний сервер, до якого встановлюється з'єднання, не може бути аутентифікований через Kerberos або SSL-сертифікат, SSO працювати не буде. Це обмеження можна обійти за допомогою політики:

Дозволити делегування облікових даних, встановлених за замовчуванням з перевіркою достовірності сервера «тільки NTLM». - Алгоритм включення і налаштування даної групової політики аналогічний представленому вище. Файл реєстру, відповідної даної налаштуванні має такий вигляд.

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ CredentialsDelegation]

«AllowDefCredentialsWhenNTLMOnly» = dword: 00000001

«ConcatenateDefaults_AllowDefNTLMOnly» = dword: 00000001

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ CredentialsDelegation \ AllowDefCredentialsWhenNTLMOnly]

«1» = "termsrv / *. Mydomain.com"

Аутентифікація даними способом менш безпечна, ніж при використанні сертифікатів або Kerberos.

- Якщо для будь-якого сервера збережені облікові дані в налаштуваннях термінального клієнта, то вони мають більш високий пріоритет, ніж поточні облікові дані.

- Single Sign-On працює тільки при використанні доменних акаунтів.

- Якщо підключення до термінального сервера йде через TS Gateway, в деяких випадках можливий пріоритет налаштувань сервера TS Gateway над настройками SSO термінального клієнта.

- Якщо термінальний сервер налаштований кожен раз запитувати облікові дані користувачів, SSO працювати не буде.

- Технологія прозорою авторизації працює тільки з паролями. У разі використання смарт-карт, вона працювати не буде.

Для коректної роботи SSO на Windows XP SP рекомендується встановити два виправлення з KB953760: « When you enable SSO for a terminal server from a Windows XP SP3-based client computer, you are still prompted for user credentials when you log on to the terminal server ».

У деяких випадках можлива ситуація коли на одному і тому ж термінальному клієнті технологія прозорою авторизації може працювати чи не працювати в залежності від профілю подключающегося користувача. Проблема вирішується перетворенням профілю користувача. Якщо це є занадто трудомістким завданням можна спробувати скористатися порадами з обговорення: « RemoteApp Single Sign On (SSO) from a Windows 7 client »Форумів Microsoft Technet. Зокрема, рекомендується скинути налаштування Internet Explorer або схвалити відповідну надбудову для нього.

Ще одним серйозним обмеженням технології SSO є те, що вона не працює при запуску опублікованих додатків через TS Web Access. При цьому користувач змушений двічі вводити облікові дані: при вході на веб-інтерфейс і при авторизації на термінальному сервері.

У Windows Server 2008 R2 ситуація змінилася в кращу сторону. Більш детальну інформацію про це можна отримати в статті: « Introducing Web Single Sign-On for RemoteApp and Desktop Connections " ».

висновок

У статті розглянута технологія прозорою авторизації на термінальних серверах Single Sign-On. Її використання дозволяє скоротити час, що витрачається користувачем для входу на термінальний сервер і запуск віддалених додатків. Крім того, з її допомогою досить один раз вводити облікові дані при вході на локальний комп'ютер і потім використовувати їх при з'єднанні з термінальними серверами домену. Механізм передачі облікових даних досить безпечний, а настройка серверної і клієнтської частини гранично проста.

додаткові ресурси

Single Sign-On for Terminal Services

How to enable Single Sign-On for my Terminal Server connections

Introducing Web Single Sign-On for RemoteApp and Desktop Connections

Description of the Credential Security Support Provider (CredSSP) in Windows XP Service Pack 3

When you enable SSO for a terminal server from a Windows XP SP3-based client computer, you are still prompted for user credentials when you log on to the terminal server