- вірусна обстановка

- ботнети

- шкідливий спам

- Загрози для Android

- Загроза місяці: Trojan.GBPBoot.1

- Інші загрози жовтня

Наша взаимовыгодная связь https://banwar.org/

У першій половині жовтня 2012 року було помічено різкий сплеск активності троянців-шифрувальників - від користувачів надходило дуже багато запитів на лікування файлів, які зазнали впливу даних шкідливих програм. Також в жовтні намітилася активізація поштових розсилок, що містять шкідливі вкладення: по каналах електронної пошти активно поширювався троянець Trojan.Necurs.97, а на початку місяця зловмисники організували масову шкідливу розсилку з використанням Skype.

вірусна обстановка

Серед загроз, детектованих в жовтні з використанням лечащей утиліти Dr.Web CureIt !, лідирує Trojan.Mayachok різних модифікацій, при цьому на дисках найчастіше виявляються файли троянця BackDoor.IRC.NgrBot.42, які він передає. На другому місці за частотою виявлень значаться файли, що містять вразливість Java Runtime Environment (JRE) Exploit.CVE2012-1723.13, на третьому місці розташувався троянець Trojan.Mayachok.17994, а от абсолютний лідер річної вірусної статистики, Trojan.Mayachok.1, змістився вже на четверту позицію. Крім іншого, серед найпоширеніших на комп'ютерах користувачів загроз слід зазначити численні модифікації троянців сімейства Trojan.SMSSend, а також шкідливі програми Win32.HLLP.Neshta (файловий вірус, відомий ще з 2005 року), Trojan.Mayachok.17986, поліморфний файловий інфектор Win32 .Sector.22, бекдори BackDoor.IRC.NgrBot.146 і BackDoor.Butirat.201. Десятка найбільш популярних шкідливих програм, виявлених на інфікованих комп'ютерах з використанням лечащей утиліти Dr.Web CureIt !, показана в наведеній нижче таблиці.

Загроза % Trojan.MayachokMEM.4 2,34 BackDoor.IRC.NgrBot.42 2,18 Exploit.CVE2012-1723.13 1,64 Trojan.Mayachok.17994 1,47 Trojan.Mayachok.1 1,29 Java.Downloader.697 1,18 Trojan.SMSSend.2363 0,96 Win32.HLLP.Neshta 0,93 Trojan.Mayachok.17986 0,82 Win32.Sector.22 0,71

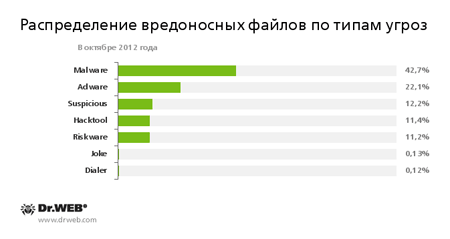

Розподіл виявлених протягом місяця загроз за класами показано на наступній діаграмі:

ботнети

Фахівці компанії "Доктор Веб" продовжують відстежувати статистику зміни чисельності найбільш активних на сьогоднішній день бот-мереж. Так, широко відомий ботнет Backdoor.Flashback.39, який складають інфіковані комп'ютери під управлінням операційної системи Mac OS X, протягом місяця скоротився дуже незначно: за даними на 30 жовтня популяція цього троянця становить 105730 інфікованих "маків", в той час як на 30 вересня число заражених "макінтошів" не перевищувало 109372. Приріст бот-мережі Backdoor.Flashback.39 практично зупинився, однак власники Apple-сумісних комп'ютерів, судячи з усього, не поспішають проводити антивірусну перевірку своїх машин, щоб остаточно позбавити ся від даного троянця.

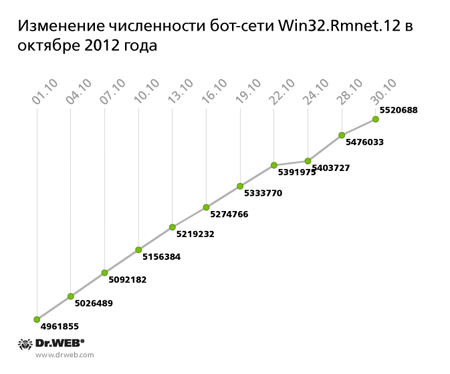

Як і передбачалося раніше, на початку жовтня бот-мережу Win32.Rmnet.12 подолала за кількістю заражених ПК п'ятимільйонну позначку, а до кінця місяця досягла п'яти з половиною мільйонів інфікованих робочих станцій, побивши за темпами приросту вересневий рекорд. Динаміка зміни чисельності цього ботнету показана на наведеному нижче графіку:

Як уже згадувалося раніше, файловий вірус Win32.Rmnet.12 найбільш широко поширений в країнах Південно-Східної Азії, однак зафіксовані випадки зараження і на території Росії - всього в нашій країні налічується 132445 машин, інфікованих файловим вірусом Win32.Rmnet.12, що становить 2,39% від загальної чисельності ботнету. При цьому максимальна кількість примірників Win32.Rmnet.12 за статистикою виявилося в Москві (18,9% від загального числа заражень по Росії), на другому місці - Хабаровськ з показником 13,2%, почесне третє місце займає Санкт-Петербург (8, 9%), далі йдуть Ростов-на-Дону (5,2%), Владивосток (3,4%) і Іркутськ (2,9%).

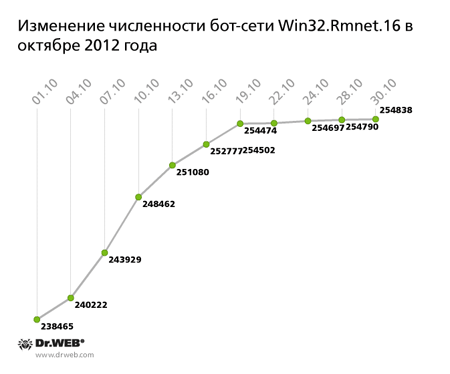

Чисельність ботнету Win32.Rmnet.16 також потроху продовжує збільшуватися - динаміку цього процесу можна простежити на представленої нижче діаграмі. Загальна чисельність мережі на 30 жовтня 2012 року становила 254 838 інфікованих ПК, що на 16373 комп'ютера більше в порівнянні з показниками на початок місяця.

шкідливий спам

У жовтні 2012 року було відзначено зростання числа розсилок шкідливих програм з використанням різних засобів комунікації: так, початок місяця ознаменувався масовим поширенням повідомлень з використанням програми Skype. Розсилаються зловмисниками послання містили коротку посилання, створену за допомогою сервісу goo.gl. При відкритті посилання на комп'ютер жертви починалася завантаження zip-архіву, що містить небезпечну троянську програму BackDoor.IRC.NgrBot.146. Розсилку повідомлень в Skype здійснювала шкідлива програма, додана в бази Dr.Web під ім'ям Trojan.Spamlink.1.

У другій половині жовтня активізувалися зловмисники, які використовують у своїх цілях електронну пошту. Надходили користувачам листи розсилалися від імені інтернет-магазину Amazon.com, корпорації Microsoft, поштової служби FedEx, також були помічені масові розсилки нібито від імені платіжної системи PayPal з повідомленням про переказ коштів, і декількох авіакомпаній з пропозицією підтвердити бронювання авіаквитка. У більшості випадків подібне повідомлення містило посилання на веб-сторінку, що включає сценарій, при виконанні якого відвідувач переадресовує на інший веб-сайт. У свою чергу цей сайт передавав браузеру файл, який містить сценарій на мові JavaScript, при виконанні якого на комп'ютер користувача завантажувалися дві шкідливі програми: широко відомий троянець-завантажувач BackDoor.Andromeda.22 і шкідлива програма Trojan.Necurs.97. Ми докладно розповідали про подібні шкідливих розсилках в одному зі своїх новинних матеріалів, але як і раніше рекомендуємо користувачам проявляти обережність і не переходити за посиланнями в повідомленнях електронної пошти, отриманих з невідомих джерел.

Нарешті, в останніх числах жовтня кіберзлодії організували масову СМС-розсилку нібито від імені компанії "Доктор Веб", в повідомленнях якої намагалися змусити користувачів "відписатися" від якоїсь інформаційної послуги, а насправді - змусити їх підключитися до псевдоподпіске з абонентською платою. Належать зловмисникам веб-сайти були негайно додані фахівцями Dr.Web в бази не рекомендованих ресурсів.

Загрози для Android

З точки зору загроз для мобільної платформи Android жовтень 2012 пройшов відносно спокійно. Протягом місяця вірусні бази D.Web поповнилися записами для декількох шкідливих програм сімейства Android.SmsSend. Нагадаємо, що ці троянці становлять небезпеку тим, що в процесі своєї роботи виконують відправку дорогих СМС-повідомлень і підписують власників мобільних пристроїв на різні контент-послуги, за користування якими стягується певна грошова сума.

Також в бази була додана запис для троянця Android.FakeLookout.1.origin, що розповсюджувався в каталозі Google Play під виглядом якогось програмного оновлення. Ця шкідлива програма мала можливість красти призначені для користувача СМС-повідомлення, а також різні файли, що знаходяться на карті пам'яті, і відправляти їх на віддалений сервер. Незважаючи на потенційну небезпеку розкриття приватної інформації, троянець не є серйозною загрозою для користувачів Android, т. К. На момент видалення з каталогу його встигли встановити не більше 50 осіб.

До всього іншого, в жовтні була виявлена нова модифікація шкідливої програми сімейства Android.Gongfu, внесена в вірусні бази під ім'ям Android.Gongfu.10.origin.

Загроза місяці: Trojan.GBPBoot.1

Однією з найбільш цікавих шкідливих програм, виявлених в жовтні співробітниками антивірусна лабораторії компанії "Доктор Веб", можна назвати троянця, який отримав найменування Trojan.GBPBoot.1.

З точки зору реалізованих даної шкідливою програмою функцій, Trojan.GBPBoot.1 можна назвати досить примітивним: він здатний завантажувати з віддалених серверів і запускати на інфікованому комп'ютері різні виконувані файли. Цим його деструктивний функціонал вичерпується. Однак цікава ця шкідлива програма перш за все тим, що має можливість серйозно протидіяти спробам її видалення.

У процесі зараження комп'ютера один з модулів троянця модифікує головний завантажувальний запис (MBR) на жорсткому диску комп'ютера, після чого записує в кінець відповідного розділу (поза файлової системи) модуль вірусного інсталятора, модуль автоматичного відновлення троянця, архів з файлом explorer.exe і сектор з конфігураційними даними. Сама шкідлива програма реалізована у вигляді бібліотеки, яка реєструється на інфікованому комп'ютері в якості системної служби.

У разі якщо з яких-небудь причин відбувається видалення файлу шкідливої служби (наприклад, в результаті сканування диска антивірусною програмою), спрацьовує механізм самовідновлення. З використанням модифікованої троянцем завантажувального запису в момент запуску комп'ютера стартує процедура перевірки наявності на диску файлу шкідливої системної служби, при цьому підтримуються файлові системи стандартів NTFS і FAT32. У разі його відсутності Trojan.GBPBoot.1 перезаписує стандартний файл explorer.exe власним, що містить "інструмент самовідновлення", після чого він запускається одночасно із завантаженням ОС Windows. Отримавши управління, шкідливий екземпляр explorer.exe повторно ініціює процедуру зараження, після чого відновлює і запускає оригінальний explorer.exe. Таким чином, просте сканування системи різними антивірусними програмами може не привести до очікуваного результату, оскільки троянець здатний відновлювати себе в системі, що захищається.

В антивірусний ПО Dr.Web реалізовані механізми пошуку і лікування даної загрози, включаючи функцію відновлення пошкодженої завантажувального запису. Більш детально дізнатися про внутрішній устрій троянця Trojan.GBPBoot.1 можна з опублікованого компанією "Доктор Веб" інформаційного матеріалу.

Інші загрози жовтня

На початку жовтня фахівцями "Доктор Веб" було зафіксовано поширення шкідливої програми Trojan.Proxy.23012, призначеної для масової розсилки спаму.

Троянець-завантажувач Trojan.PWS.Panda.2395 характеризується досить цікавим механізмом зараження.