Наша взаимовыгодная связь https://banwar.org/

Автор статті - Олександр Шейдаков, Експерт з прикладних рішень Microsoft Росія

Однією з безлічі нових функцій Windows Server 2016, пов'язаних з безпекою, стала можливість створення захищених віртуальних машин - Shielded VMs. Дана технологія дозволяє створити надійний бар'єр між власником бізнес-додатки і адміністратором середовища віртуалізації. Ця технологія - одна з тих, після появи яких ти не розумієш, як взагалі жив до цього.

Давайте подивимося, чому варто звернути на неї увагу, розглянувши які сценарії атак на віртуальні машини можливі в сучасному приватному хмарі або в хмарі сервіс-провайдера.

Припустимо, я адміністратор віртуалізованому середовища і, зрозуміло, у мене є доступ до всіх віртуальних машин, на яких можуть бути розгорнуті контролери домену, поштові сервіси, бази даних і т. Д. Я не є адміністратором всього домену, але у мене є адміністративний доступ до гіпервізор на рівні хоста.

Я роблю знімок віртуальної машини з контролером домену, а потім копіюю її в інше місце - на загальний файловий сервер або відразу на свій особистий флеш-накопичувач. І найприємніше, що ніхто цього не відчує: сервіси всередині ВМ не зупиняються ні на секунду, а я отримав копію контролера домену. Після цього я копіюю файли ВМ на свій особистий ноутбук, монтую VHDX, заходжу в папку Windows \ NTDS всередині віртуального диска і копіюю знаходиться там файл NTDS.dat (база даних Active Directory). Після цього за допомогою будь-якої існуючої утиліти для добування паролів з NTDS.dat я отримую паролі користувачів в домені у вигляді звичайного тексту. Для цього в залежності від довжини і складності пароля можуть знадобитися дні, тижні або навіть місяці, але я вже нікуди не поспішаю, аби встигнути до дати наступної зміни пароля користувача в домені (за замовчуванням це 42 дня).

Припустимо, що я дізнався пароль адміністратора SQL Server, де працює HR-система. Я заходжу на віртуальну машину з SQL Server і залишаю в секції реєстру HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Run посилання на запуск атакуючого скрипта, який запуститься в той момент, коли DBA залягання на сервер. Що цей скрипт зробить - вирішувати мені.

Можливі й інші сценарії. Наприклад, адміністратор сервіс-провайдера з метою заробітку отримує доступ до сервера, де працює база даних CRM-системи великого замовника, і вивантажує дані по всіх клієнтах в Excel, після чого продає ці дані конкурентам.

Таким чином, якщо у мене є права адміністратора віртуалізованому середовища, то я можу отримати доступ до вмісту всіх віртуальних машин на керованих хостах. Я можу легко скинути пароль локального адміністратора або root, абсолютно непомітно для власника сервісу всередині цієї ВМ, адже у нас є консольний доступ.

Іншим можливим сценарієм отримання доступу до вмісту віртуальної машини є також зовні непомітне підключення відладчика до робочого процесу VMWP запущеної віртуальної машини, після чого я отримую дамп вмісту оперативної пам'яті і шукаю цікаві речі всередині нього.

Розглянемо також дуже поширений спосіб захисту від атак подібного роду - шифрування віртуальних дисків. Багато замовників думають, що це хороша міра захисту від подібних загроз. Але якщо використовувати шифрування на рівні хоста, то той же адміністратор віртуалізованому середовища при бажанні зможе відключити шифрування на час і розшифрувати диск. Якщо використовувати шифрування диска зсередини ВМ, то це може бути незручно (найчастіше в подібних системах потрібно вводити спеціальний код при запуску ВМ). Плюс це не захищає від того, що адміністратор гипервизора НЕ скопіює ВМ на свій флеш-накопичувач і не атакуватиме копію віртуальної машини по мережі, запустивши її на своєму особистому комп'ютері. За дуже швидкої віртуальної мережі, за межами корпоративних брандмауерів і систем моніторингу ІБ.

Даний спосіб атак актуальний для всіх сучасних гіпервізора - будь то Hyper-V 2012 R2 або система віртуалізації останнього покоління від інших лідерів ринку. Але в Windows Server 2016 дана проблема була вирішена на корені.

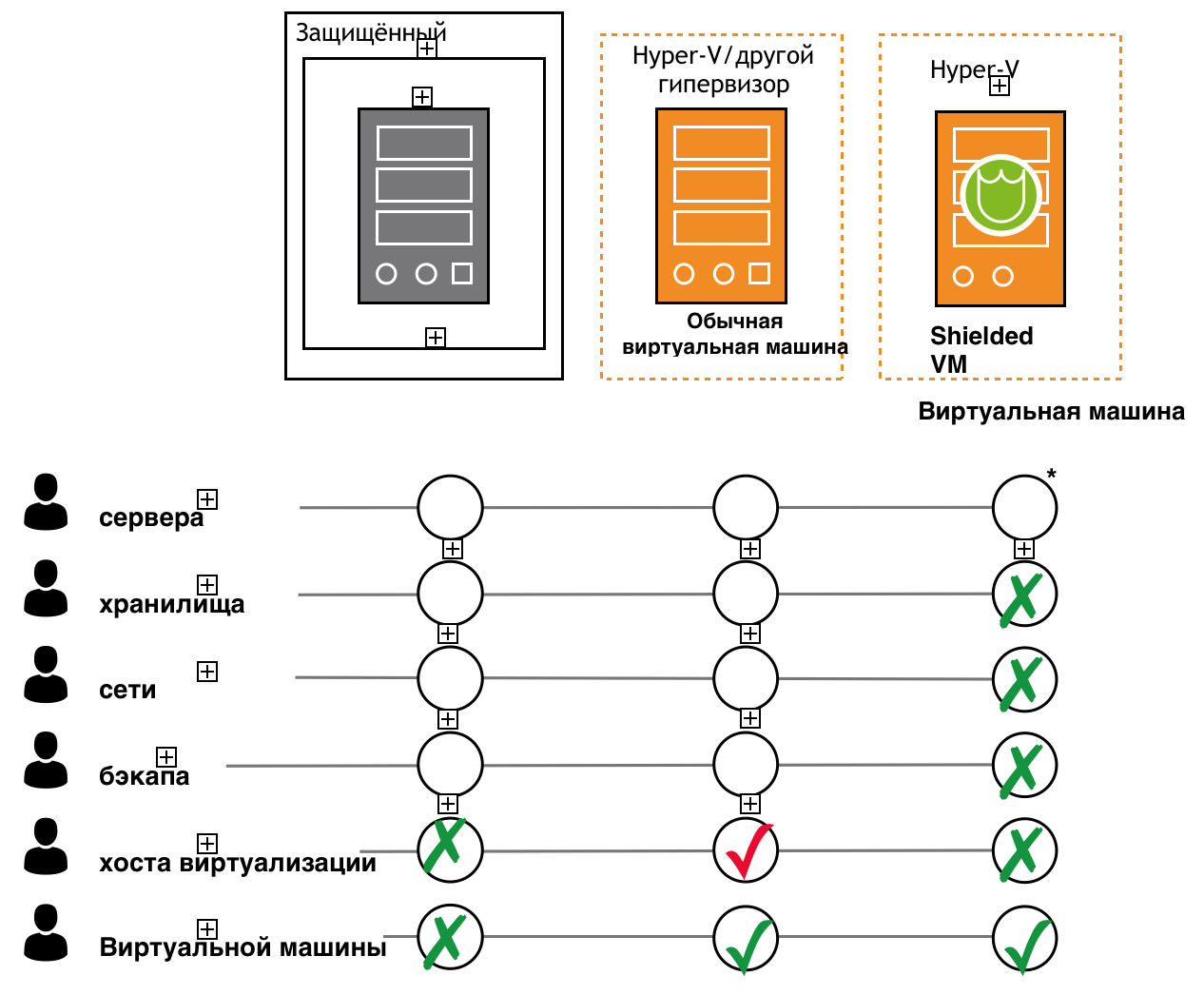

Windows Server 2016 і оновлений Hyper-V 2016 надають можливості захисту ваших віртуальних машин від перегляду вмісту, крадіжки, шкідливого втручання (в тому числі з боку системного адміністратора) в процесі роботи віртуальної машини або в зупиненому стані. Дана технологія отримала назву Shielded VM і з її допомогою ви можете захищати віртуальні машини, розміщені як в фабриці, якій ви не в повній мірі довіряєте (наприклад, у сервіс-провайдера), так і всередині вашого ЦОД (коли одні співробітники керують приватним хмарою, а інші відповідають за сервіси, що працюють всередині ВМ) .Давайте порівняємо використання захищеної віртуальної машини Shielded VM зі звичайною віртуальною машиною Hyper-V і фізичної машиною в ЦОД (червоним показаний потенційно небезпечний доступ):

В рамках технології існує два типи захисту віртуальних машин - режим Shielded і режим Encryption Supported. В обох режимах у віртуальній машині зашифровано не тільки вміст, але і трафік Live Migration, причому міграція такої машини буде відбуватися тільки на довірений хост, а VHDX буде зашифрований за допомогою vTPM (virtual Trusted Platform Module) засобами BitLocker в гостьовій ОС. Крім того, в режимі Shielded реалізована додатковий захист у вигляді відключення деяких віртуальних пристроїв всередині самої ВМ, що не дозволить підключитися ні до консолі віртуальної машини, ні тим більше отримати вміст її дампа пам'яті. Режим Encryption Supported підходить для сценаріїв, коли власник додатки довіряє адміністраторам середовища віртуалізації, а також для сценаріїв, коли потрібно відповідність вимогам деяких регуляторів. В інших випадках ми рекомендуємо використовувати найбільш захищений режим Shielded.

Атестація хоста відбувається з використанням нової служби, що з'явилася в Windows Server 2016, - Host Guardian Service. Ця служба знаходиться окремо від гипервизора, і мається на увазі, що доступ до неї мають лише виділені співробітники організації, а у адміністратора Hyper-V до неї доступу немає (інакше втрачається весь сенс). Host Guardian Service зберігає ключ зашифрованою віртуальної машини, і, коли атестований хост звертається до служби, та перевіряє, чи може дана віртуальна машина запускатися на даному конкретному хості Hyper-V (тобто чи входить хост в нашу довірену фабрику і чи не є особистим ноутбуком зловмисника), потім перевіряє стан хоста (наприклад, чи встановлені всі необхідні оновлення та чи немає попереджень від системи антивірусного захисту), і якщо все в порядку, передає ключ для запуску ВМ.

Технологія Shielded VMs не ускладнювати адміністрування хмари - захищені віртуальні машини все так же можна «бекапіть», переміщати на інші хости за допомогою Live Migration або навіть мігрувати на інші майданчики за допомогою Hyper-V Replica (за умови, що хости входять в довірену середу і управляються тієї ж службою Host Guardian Service).

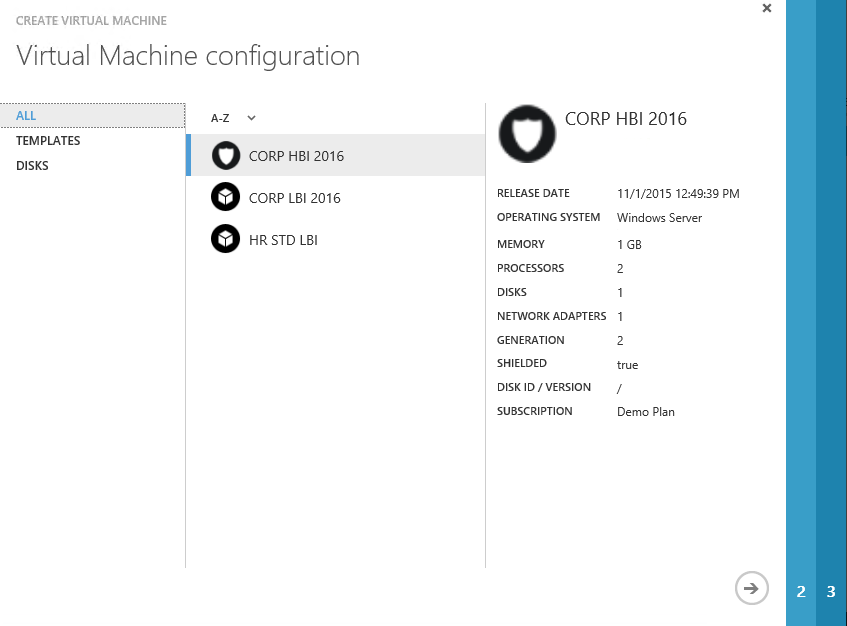

Компоненти System Center 2016 підтримують управління компонентами механізму Shielded VMs, а Windows Azure Pack тепер вміє створювати захищені віртуальні машини поряд зі звичайними.

Давайте подивимося, як технологія Shielded VMs захищає від типових атак з боку адміністратора середовища віртуалізації в сучасному хмарі:

спосіб атаки

технологія захисту

Скидання пароля адміністратора всередині ВМ

Відключення консольного доступу і PowerShell Direct, а також потенційно небезпечних запитів WMI шляхом видалення віртуальних пристроїв всередині ВМ.

Отримання доступу до файлової системи ВМ пут е м монтування віртуального диска (в т ому числі ін'єкція скриптів, що виконуються при завантаженні ВМ)

Шифрування віртуальних дисків і файлів Checkpoints за допомогою BitLocker. Ключі шифрування надійно захищені у віртуальному TPM чипі

Копіювання ВМ за межі довіреної середовища з метою злому по мережі (в т ому числі використання снепшот і відновлення з резервної копії)

Служба Host Guardian Service передасть ВМ ключі для розшифровки завантажувача тільки після того, як переконається, що ВМ запускається на довіреному хості.

Зміна завантажувача ВМ

Механізм Secure Boot блокує подальший запуск ВМ при виявленні змін в засобі завантаження

Перехоплення даних пут е м аналізу дампа ВМ

Блокування підключення відладчика до VMWP. Шифрування файлу Saved State, а також Runtime State.

Перехоплення мережевого трафіку, що містить дані оперативної пам'яті ВМ, при динамічної міграції на інший хост

Шифрування трафіку Live Migration.

Перехоплення даних при міграції ВМ у резервний сайт

Шифрування трафіку і даних, що зберігаються механізму Hyper-V Replica

Ін'єкція шкідливих скриптів всередину шаблону ВМ

Звірка підписи диска з Volume Signature Catalog при створенні Shielded VM

Перехоплення пароля адміністратора, що вводиться при створенні ВМ з шаблону

Пароль адміністратора береться з зашифрованого PDK-файлу і не вводиться при створенні ВМ.

Які сценарії використання даного типу віртуальних машин можуть бути?

- Хостинг-провайдери, що надають віртуальні машини в оренду: ви хочете захистити дані ваших замовників від крадіжки, забезпечивши додатковий бар'єр від адміністративного персоналу

- Компанії, які планують міграцію в хмару: ви хочете розмістити робоче навантаження в хмарі і вам необхідно гарантувати збереження даних усередині ваших ВМ і вимоги регулюючих органів (фінансові регулятори, персональні дані і т. П.)

- Власне приватне хмара: ви хочете відокремити завдання адміністрування робочих навантажень від завдань з адміністрування фабрики Hyper-V.

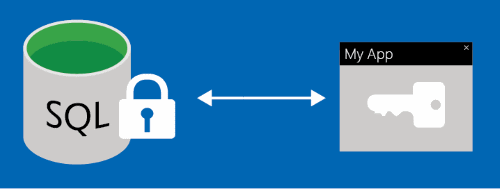

Додатково розглянемо сценарій використання механізму Shielded VMs для захисту інформаційної системи в зв'язці з технологією Always Encrypted, яка з'явилася в SQL Server 2016. Нагадаю, ця технологія дозволяє зберігати конфіденційні дані (номери кредитних карт, персональні дані і т. Д.) В шпальтах таблиці бази в зашифрованому вигляді. Розшифровка таких даних відбувається на стороні клієнтського додатка, яке звертається до довіреній сховища ключів, недоступному адміністратору бази даних. Таким чином Always Encrypted дозволяє розділити користувачів бази на тих, хто володіє даними і має право їх переглядати, і тих, хто виконує завдання по адмініструванню і не повинен мати доступу до таких даних. При цьому організація може спокійно зберігати свої бази в хмарі, використовувати аутсорсеров як адміністраторів бази даних або підвищити вимоги безпеки всередині компанії для власних співробітників.

Always Encrypted виконує шифрування прозоро для програми: на рівні клієнтського додатка встановлюється драйвер, який шифрує дані в базі за допомогою ключів, що зберігаються в клієнтському додатку. Шифрування здійснюється при виконанні операцій INSERT або UPDATE перед їх передачею в БД. Аналогічним чином виконується операція SELECT, при якій дані з відповідних стовпців прозоро дешифруються драйвером. При цьому структура таблиці ніяк не змінюється, що дозволяє зберегти семантику програми, що використовує SQL Server. Якщо додаток відправляє параметризрвані запит, драйвер отримує інформацію від Database Engine, які параметри відносяться до зашифрованих стовпцями і відповідно повинні бути зашифровані або розшифровані. Для параноїків може бути важливо, що при цьому можна реалізувати і свій власний постачальник сховища ключів стовпців.

Сценарії використання технології Always Encrypted можуть бути такими ж як при використанні Shielded VM: хостинг-провайдери; забезпечення вимог законодавства щодо захисту даних, розміщених в хмарі; розмежування доступу до конфіденційних даних всередині ІТ-підрозділу компанії між адміністратором сервера баз даних і адміністратором програми.

Технології Shielded VMs і Always Encrypted відмінно працюють в зв'язці. Наприклад, я є власником сервісу, який складається з Front-end частини (веб-додаток) і Back-end (база даних SQL Server). Моя база працює у великій фермі SQL Server 2016 Enterprise, якою управляють адміністратори СУБД. Я хочу убезпечити дані свого додатки від крадіжки і використовую технологію SQL Server 2016 Always Encrypted для шифрування даних в базі. Але при цьому ключі для шифрування знаходяться всередині віртуальної машини, де працює Front-end, і їх теж потрібно убезпечити від крадіжки. Для цього я перекладаю віртуальну машину з Front-end в режим Shielded, і тепер доступ всередину неї маю тільки я. Вийшла захист додатки з обох фронтів.

Спільне використання цих двох технологій гарантує безпрецедентний рівень безпеки, разом з тим дозволяє знайти найбільш підходящий сценарій розміщення ваших даних, не побоюючись за їх збереження.

Якщо ви хочете дізнатися більше про те, як працює технологія Shielded VMs в Windows Server 2016, ми рекомендуємо вам прочитати офіційну документацію і подивитися презентацію з конференції Microsoft Ignite.

Відповідно, якщо ви хочете дізнатися більше про те, як працює технологія Always Encrypted в SQL Server 2016, то ви можете прочитати офіційну документацію за даною технологією.

Які сценарії використання даного типу віртуальних машин можуть бути?