- Microsoft Edge

- Захист на основі віртуалізації

- Credential Guard

- Device Guard

- тестуємо VBS

- Вбудована антівірусній захист Windows

- Перехоплення введення даних з клавіатури

- Несанкціонований доступ до веб-камері

- Контроль drive-by-завантажень

- Висновок

Наша взаимовыгодная связь https://banwar.org/

Безпека операційної системи - один із пріоритетів Microsoft. Розробники чергового покоління Windows активно відреагували на найбільш актуальні загрози для Windows-платформи, реалізувавши безліч захисних технологій, раніше доступних лише в сторонніх рішеннях. Система стала защищеннее, праця кіберзлочинців - важче.

Проте, коштів самої операційної системи в ряді випадків недостатньо - розробникам доводиться йти на компроміси у багатьох аспектах, що негативно впливає на захищеність системи і залишає необхідність використання зовнішніх інструментів інформаційної безпеки.

Windows в силу своєї поширеності була і залишається улюбленою мішенню кіберзлочинців всіх мастей, і кожну нову версію ретельно досліджують тисячі «чорних капелюхів», які намагаються знайти нові можливості заробити. Досліджують її і «білі капелюхи», для яких Windows - основне поле бою з їх кримінальними візаві. Природно, і «Лабораторія Касперського» в обов'язковому порядку досконально розбирає всі зміни в системі безпеки, що вводяться Microsoft, з тим, щоб забезпечити своїм користувачам максимальний захист від кіберзагроз.

Наш огляд включає три частини, які присвячені найбільш помітним нововведенням в Windows 10, що впливає на безпеку. Це браузер Microsoft Edge, технологія безпеки на основі віртуалізації і оновлений Захисник Windows - вбудоване антивірусне рішення. Всі вони привнесли в систему безпеки Windows нові можливості, але, на жаль, не позбавлені деякої кількості слабких місць. У цій статті ми на прикладах розглянемо, як працюють захисні технології Windows 10, і як їх можна доповнити, посиливши безпеку системи за допомогою сторонніх рішень.

Microsoft Edge

Новітній браузер Microsoft Edge покликаний замінити Internet Explorer і включений до складу Windows 10 в якості браузера за замовчуванням. Компанія провела велику роботу і реалізувала безліч нововведень, в тому числі, що стосуються безпеки.

Проти міжсайтових атак в Edge з'явилися технології Content Security Policy і HTTP Strict Transport Security. Вони покликані не тільки знизити ймовірність успішної атаки, але і оповістити про таку спробу власника веб-сервісу.

Також в Microsoft продумали захист Edge від експлойтів, від атак яких так страждав Internet Explorer. Тепер, завдяки використанню контейнерів і винесення операції по обробці контенту в різні процеси, стало набагато важче експлуатувати вразливості. Нарешті, запобігати переходи на сайти з шкідливим контентом покликана інтеграція з SmartScreen.

Крім підтримки нових технологій, захищеність Edge посилена відмовою від уразливих старих технологій. Більше не підтримуються VML, BHO, ActiveX , На використанні яких заснована маса рекламних додатків і шкідливих додатків до браузера.

Однак захищеність браузера визначається його здатністю відображати реальні атаки. Більшість шкідливих програм, орієнтованих на крадіжку грошей через інтернет-банкінг, успішно працюють з такими браузерами як Internet Explorer, Chrome, Firefox, Opera. Це і старий, але до сих пір використовується вірусопісателямі Zeus (Zbot), і гучна Dyreza (Dyre), і пірінговий бот Cridex (Dridex).

Функціональність типового Банкера зводиться до реалізації атаки MiTB (Man-in-The-Browser). Більшість Банкер реалізують її шляхом впровадження свого коду в процес браузера і перехоплення функцій мережевої взаємодії. Однак ці функції у різних браузерів реалізовані по-різному, що змушує від вірусів постійно модифікувати і оновлювати шкідливе ПО для коректної роботи в усіх можливих браузерах і їх версіях.

У листопаді 2015 року з'явилася новина, що троянець Dyreza отримав функціональність, що дозволяє атакувати Microsoft Edge. Однак активність цього ботнету незабаром впала до нуля - припинився випуск оновлень, а сервера управління і контролю були вимкнені.

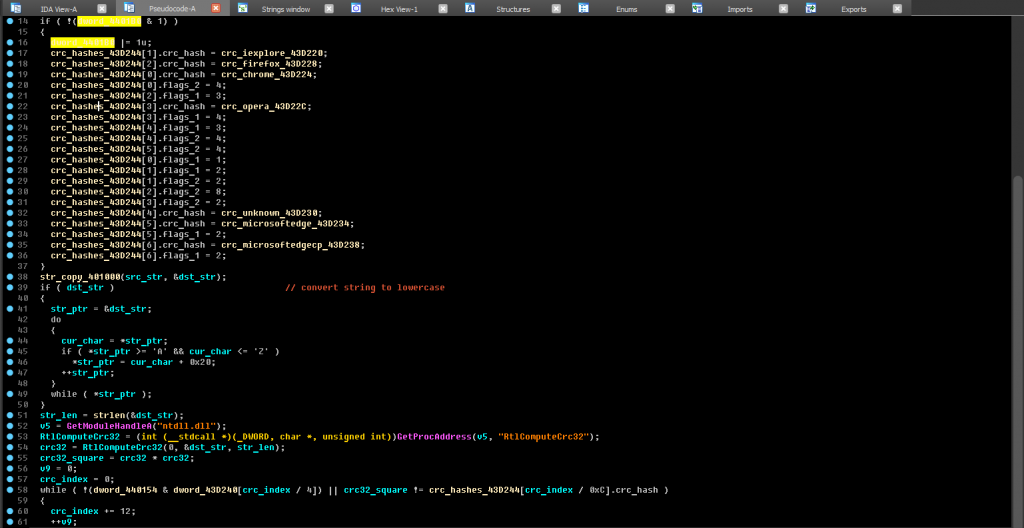

Інший відомий Банкер, Kronos , Освоїв Edge в 2016 році. Ми перевірили всі ці можливості на віртуальній машині з Windows 10. У коді нової версії Kronos ми знайшли функцію перевірки імені процесу та контрольної суми, а також хеші перехоплюваних функцій.

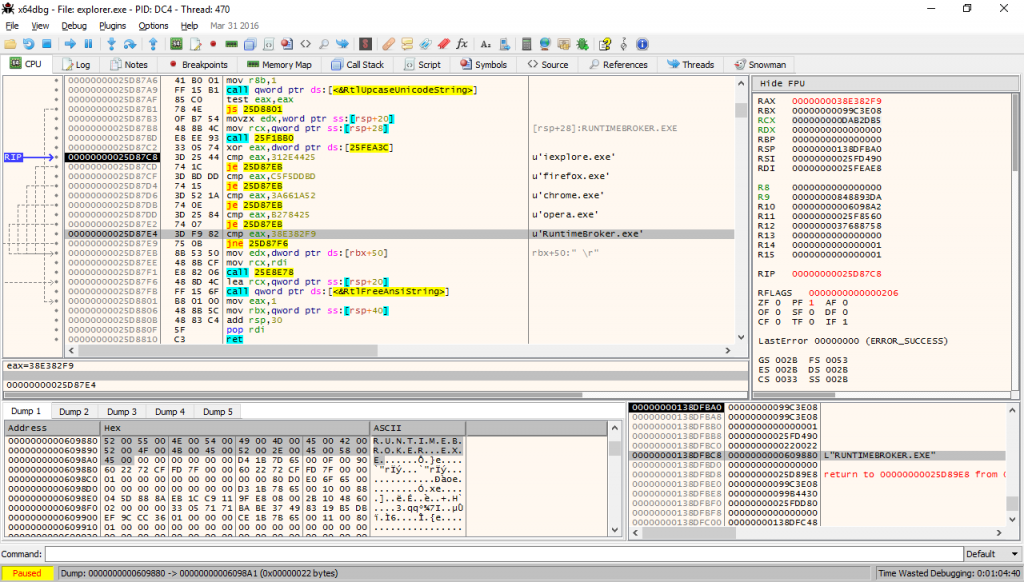

Функція визначення браузера по контрольній сумі імені його процесу

Kronos перевіряє ім'я процесу, переводячи рядок в нижній регістр, вважає контрольну суму, і зводить її в квадрат. Одержаний хеш перевіряється по таблиці, якщо він там буде знайдений, троянець спробує перехопити в процесі необхідні йому функції.

Відомі троянцу імена процесів браузерів:

Ім'я процесу Контрольна сума iexplore.exe 0x64302d39 chrome.exe 0x05d66cc4 firefox.exe 0x39ace100 opera.exe 0x9420a4a1 microsoftedge.exe 0x9b6d5990 microsoftedgecp.exe 0x949b93d9

Для виконання шкідливих дій, що несуть прибуток його господарям, Kronos перехоплює процеси формування і відправки HTTP-запитів в бібліотеці Wininet.

Список перехоплюваних функцій wininet.dll:

API функція Хеш HttpOpenRequestA Y7D4D7E3T2T2A4U3 HttpQueryInfoA C8C0U1A2G4G5Y2B5 HttpSendRequestA Y4U1P2F2G7T2A4U3 InternetCloseHandle A7S3H3X3D5Y7T7F7 InternetConnectA H0S6D5Q7E8P3P6U5 InternetCrackUrlA E6F2A3S8Y4C7D5A5 InternetOpenA B7P8P7T4E3U2H5A5 InternetQueryOptionA C1Y0B7E2B0P2P3T7 InternetReadFile D6X2S6E3Q3C5B5X2 InternetSetOptionA X3Y6Q2T7Q5Q2A5X6

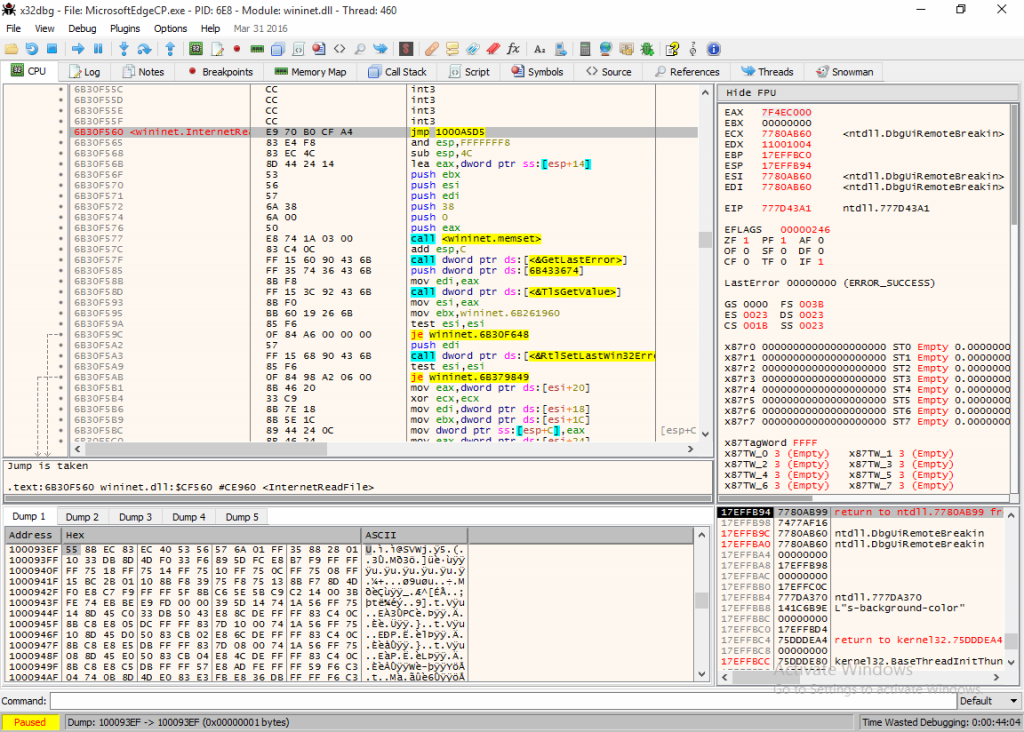

Kronos перехоплює функції методом сплайсингу, встановлюючи інструкцію безумовного переходу JMP в початок коду. Шкідливий код, впроваджений в браузер, завантажується не як бібліотека, а як ішов-код, тому його запуску не заважає встановлена на браузер Mitigation Policy .

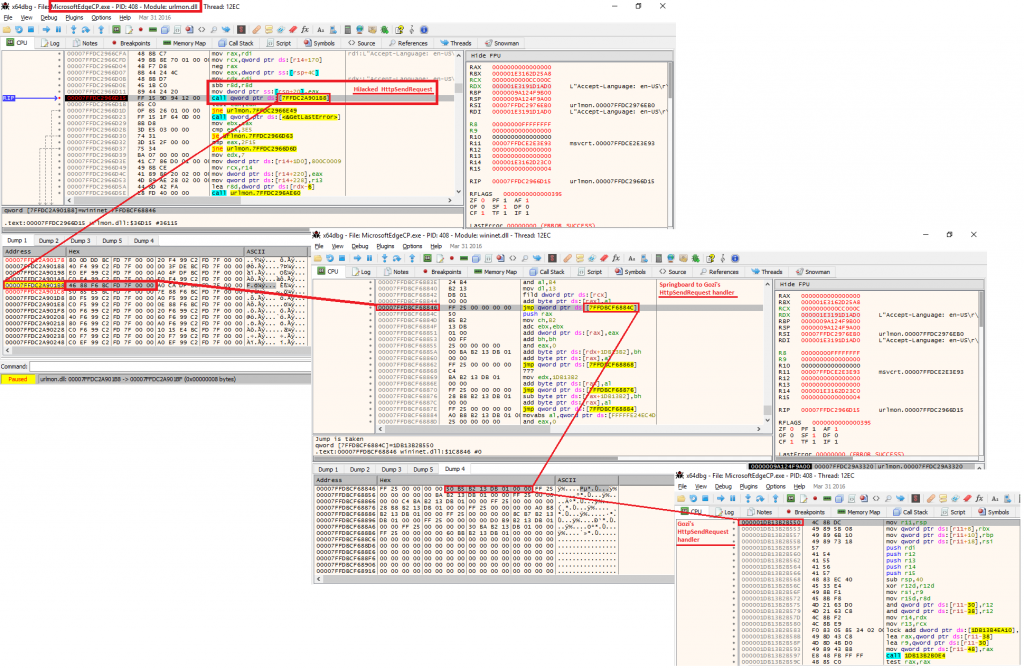

Перехоплення функції InternetReadFile в MicrosoftEdgeCP.exe

Оброблювач перехопленої функції

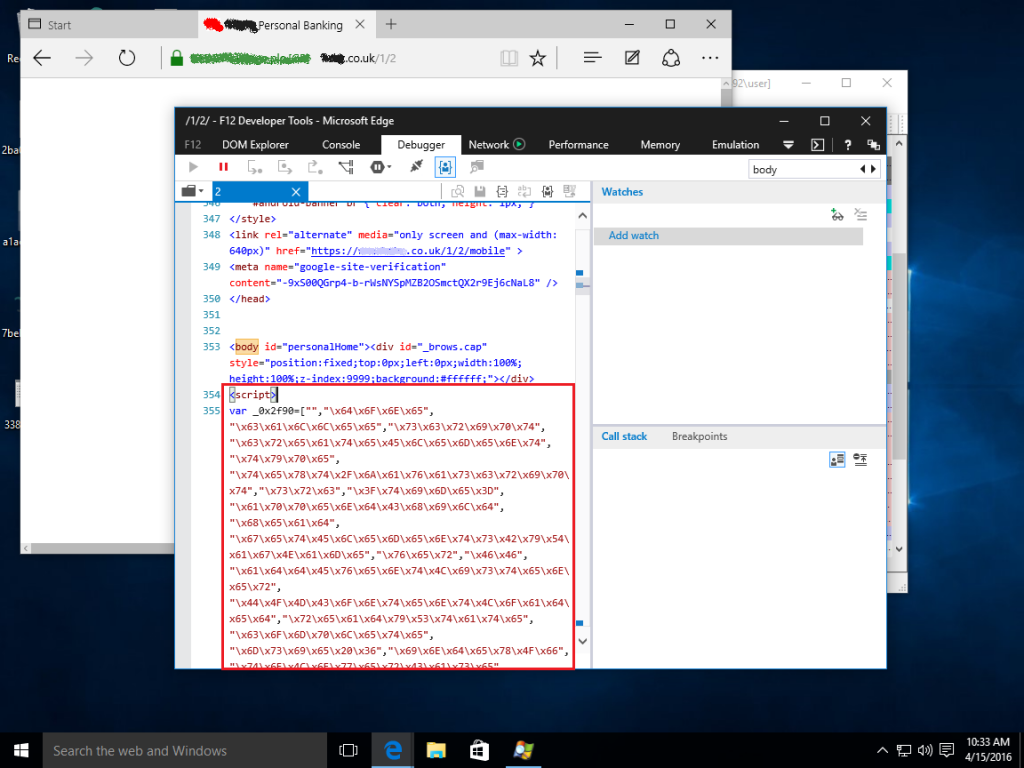

Успішне перехоплення цих функцій дозволяє троянці виконувати впровадження даних в веб-сторінки. Так само Kronos отримує інформацію про користувача, його логін і пароль, баланс його банківського рахунку, перенаправляє користувача на фішингові сайти, додає на легітимну сторінку банку додаткові поля введення даних (що дозволяє йому з'ясувати відповідь на секретне питання, номер банківської карти, дату народження жертви , або номер телефону).

Приклад веб-Інжект на сторінці банку

Відзначимо, що Kronos вміє атакувати Edge лише на 32-бітової версії Windows 10. Однак це не є якимось фундаментальним обмеженням, є вже Банкер, що працюють і з 64-бітовим Edge.

На початку року з'явилася нова модифікація відомого Банкера Gozi, розрахована, крім іншого, і на проведення MiTB-атаки на Edge під 64-бітної Windows 10. Троянець впроваджує свій код в процес RuntimeBroker.exe, від його імені запускає браузер і впроваджується в процеси самого браузера.

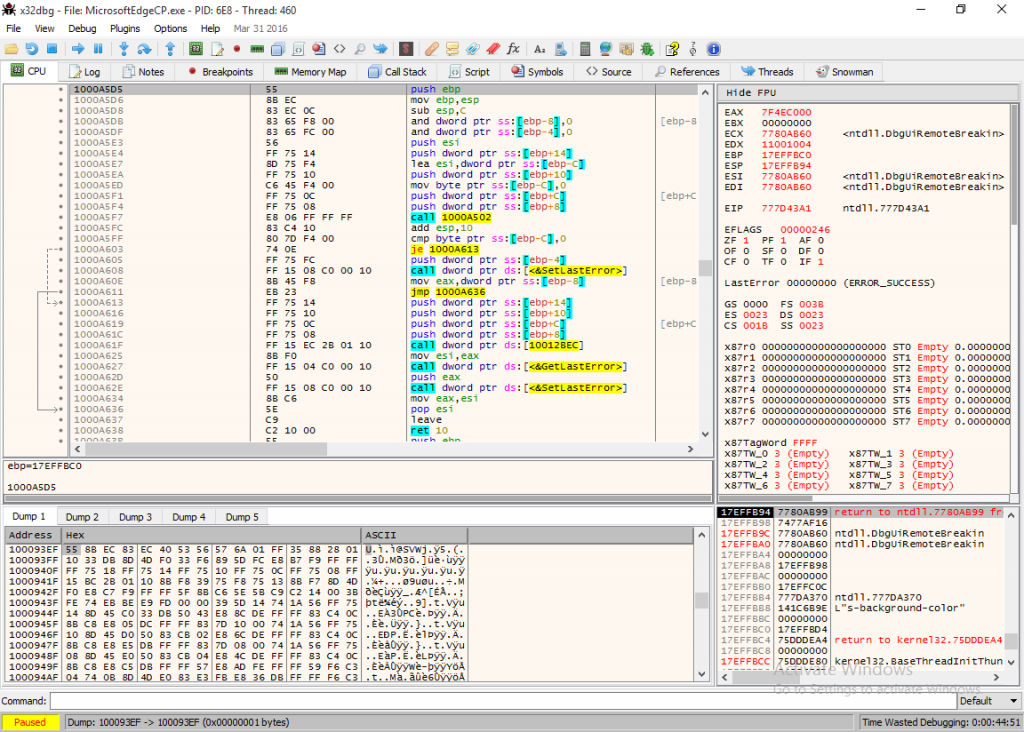

Частина функції перевірки імен процесів для впровадження

Впроваджений код перехоплює функції формування та відправки HTTP-запитів, як і в разі Kronos. Але для цього застосовується вже не сплайсинг, а підміна покажчиків IAT, а також підміна адрес функцій в таблиці експорту (Export Table).

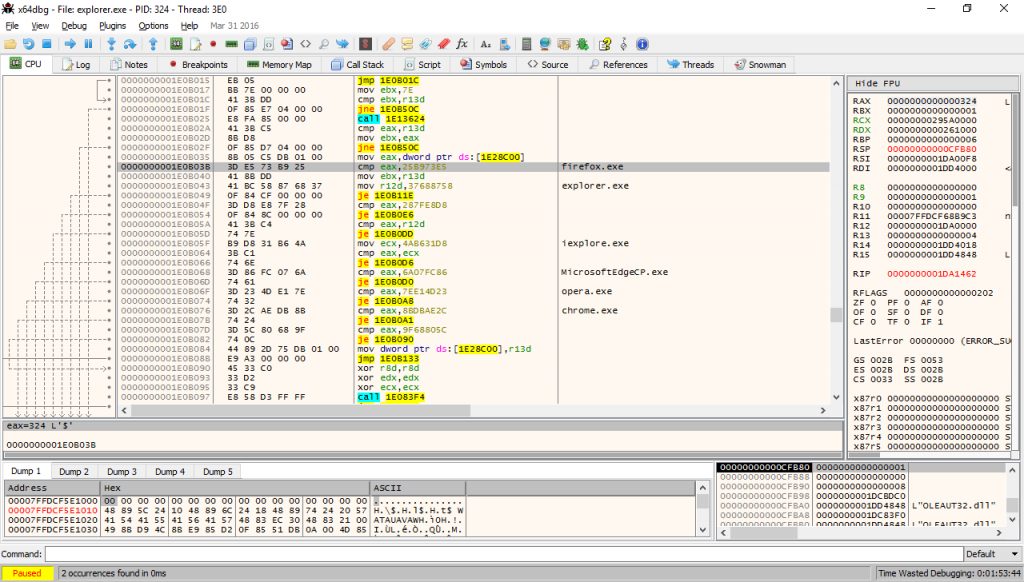

Частина функції перевірки імені процесу для установки відповідних кожному браузеру перехоплень

Перехоплення HttpSendRequestW Банкер Gozi в браузері MS Edge

Відзначимо, що Захисник Windows успішно блокує поточні версії Kronos і Gozi. Проте, слід очікувати появи нових зловредів і рекламних програм, здатних використовувати Edge в своїх цілях.

Захист на основі віртуалізації

У корпоративної версії Windows 10 Microsoft реалізувала новий підхід до безпеки, заснований на технології апаратної віртуалізації, Microsoft Hyper-V. Нова парадигма, названа Virtualization Based Security (VBS), заснована на механізмі білих списків, коли на комп'ютері допускається запуск лише додатків зі списку довірених, і на ізоляції найбільш важливих сервісів і даних від інших компонентів операційної системи.

VBS залежить від платформи і функцій центрального процесора, тому цієї технології для функціонування необхідні:

- Windows 10 Enterprise.

- Прошивка UEFI v2.3.1 + з підтримкою Secure Boot.

- Центральний процесор з підтримкою функцій віртуалізації Intel VT-x / AMD-V.

- 64-бітна архітектура.

- Наявність в процесорі механізму Second Level Address Translation ( SLAT ).

- Intel VT-d / AMD-Vi IOMMU (Опціонально).

- Можливість блокування деяких функцій прошивки UEFI і безпечне її оновлення.

- TPM (Опціонально).

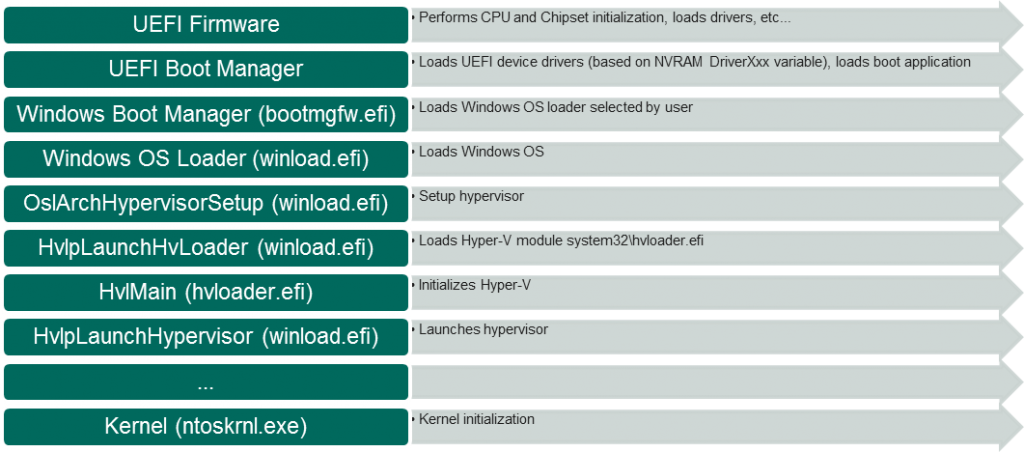

В якості платформи віртуалізації Microsoft використовує гіпервізор Hyper-V. Чим менше гипервизор містить коду, тим менше існує векторів атаки на нього, в цьому аспекті компактність Hyper-V дуже вигідна. На відміну від попередніх версій Windows, гипервизор стартує не як драйвер режиму ядра, а в UEFI, на ранній стадії завантаження комп'ютера.

Процедура ініціалізації Hyper-V

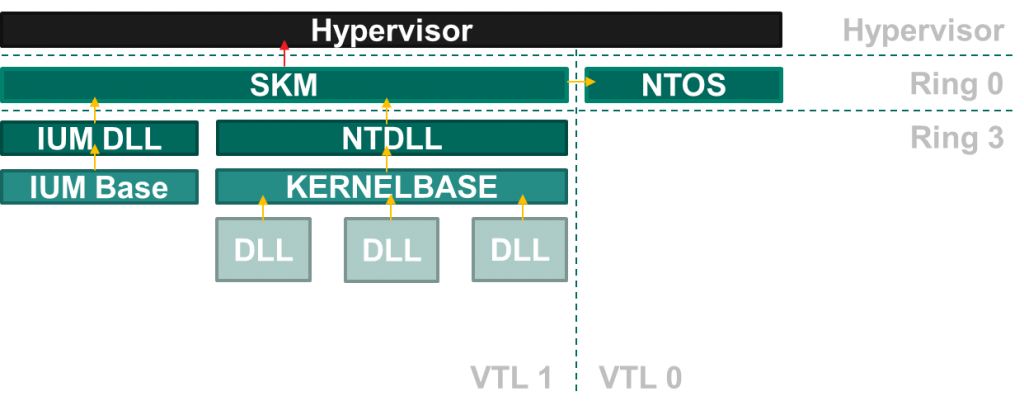

У VBS при активному гіпервізора кожному віртуальному процесору присвоюється атрибут Virtual Trust Level (VTL). На даний момент їх використовується два: VTL 1 ( «захищений світ») і VTL 0 ( «нормальний світ»). VTL 1 більш привілейовані, ніж VTL 0.

Захищений режим ядра (Secure Kernel Mode або SKM, Ring 0, VTL 1) включає в себе мінімальну ядро (SK), модуль перевірки цілісності коду (Code Integrity або CI) і модуль шифрування. Ізольований призначений для користувача режим (Isolated User Mode або IUM, Ring 3, VTL 1) включає кілька ізольованих сервісів, які називаються Trustlets, причому ізольовані вони не тільки від зовнішнього світу, а й один від одного. У «звичайному світі» (VTL 0) працює традиційне ядро, драйвери режиму ядра, процеси і сервіси, які працюють за колишніми правилами.

Схематичне опис двох світів

При активному гіпервізора фізичні сторінки оперативної пам'яті і їх атрибути контролює тільки захищене ізольоване ядро (SK). Воно може маніпулювати атрибутами сторінок або заборонити читання, запис, виконання коду на певній сторінці. Це дозволяє запобігти запуск недовірених коду, шкідливу модифікацію коду довірених додатків, перешкодити витоку даних, що захищаються.

У такій архітектурі єдиним компонентом, який контролює виконання будь-якого коду в системі, є захищений ізольований модуль перевірки справжності коду (CI). Ядро з «нормального світу» не може виставляти атрибути фізичної сторінці режиму ядра.

Credential Guard

Одним з основних функціональних блоків VBS є Credential Guard, ізолюючий секрети таким чином, щоб доступ до них мав виключно довірений код. Це дозволяє протистояти атакам прямого доступу до пам'яті ( DMA ), І атакам типів pass-the-hash і pass-the-ticket .

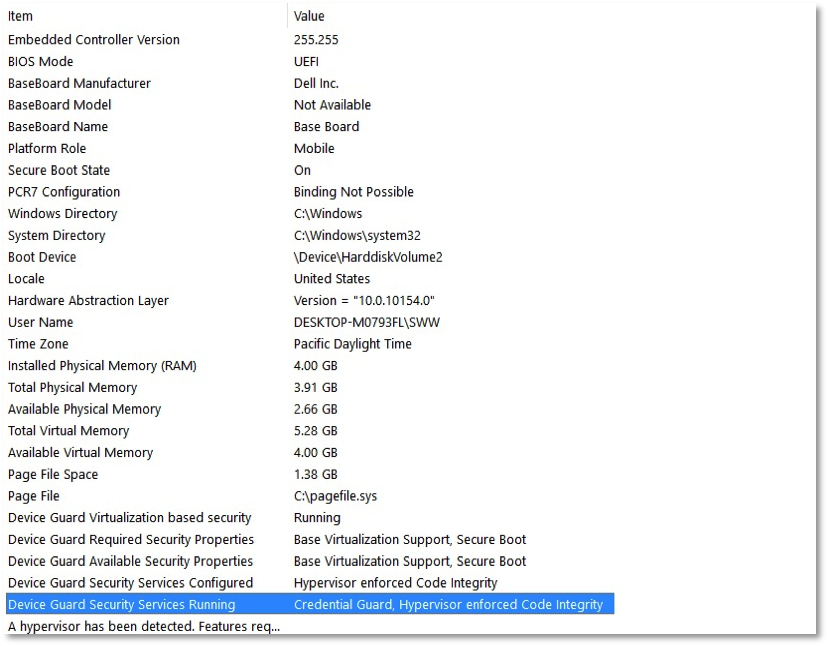

System Information. Credential Guard і HVCI

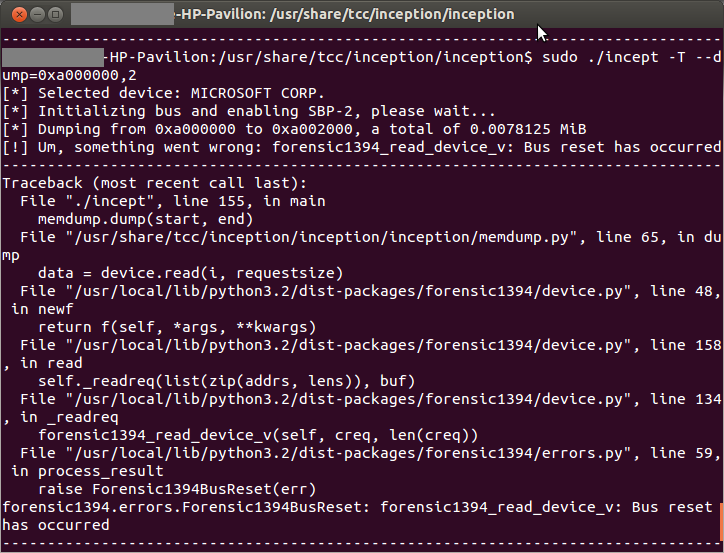

Ми протестували технологію, спробувавши отримати секретні дані за допомогою прямого доступу до пам'яті. Для цього ми використовували хакерські інструменти Mimikatz і Inception. Нічого не вийшло. Credential Guard виявилася їм не по зубам.

DMA атака з використанням інструменту Inception

Device Guard

Вхідна в VBS технологія Device Guard є спадкоємцем Microsoft AppLocker . Контролює запуск і виконання будь-якого коду: виконувані файли і динамічні бібліотеки, драйвери режиму ядра, скрипти (наприклад, PowerShell). Для цього використовується підготовлена системним адміністратором політика цілісності коду, що визначає, яке програмне забезпечення вважається довіреною.

Основна складність використання Device Guard полягає в коректному складанні політики, що може викликати труднощі навіть у досвідченого системного адміністратора. В ідеальному випадку ця процедура виглядає так:

- Включити необхідні механізми Windows 10 VBS на окремому тестовому комп'ютері.

- Підготувати еталонний образ ОС Windows.

- Встановити все необхідне програмне забезпечення.

- Створити політику цілісності коду за певними правилами і залишити її на якийсь час в режимі аудиту. Протягом цього часу можна буде додати або змінити ПО.

- Переглянути журнал подій на предмет подій від CI.

- Провести доопрацювання політики, наприклад, такі як підпис непідписаного ПО.

- Об'єднати первісну політику з версією, яка буде створена за час роботи в режимі аудиту.

- Вимкнути в політиці цілісності коду режим аудиту, переключивши її в режим заборони.

- Поширити підготовлену політику по кінцевим користувачам.

Політика цілісності коду визначає умови запуску коду як в призначеному для користувача режимі (User Mode Code Integrity або UMCI), так в режимі ядра (Kernel Mode Code Integrity або KMCI). Безпечне завантаження власне ядра ОС Windows забезпечується технологією Secure Boot. Політику цілісності необхідно підтримувати і оновлювати в залежності від вимог, що пред'являються до ПЗ конкретної організації.

Крім політики цілісності, на запуск коду накладаються і інші обмеження. Так, сторінка фізичної пам'яті отримує атрибут «виконання» тільки в разі проходження перевірки автентичності за сертифікатом. Крім того, сторінка режиму ядра не може одночасно мати атрибути «запис» і «виконання» (обмеження W ^ X), це не дозволяє працювати більшості експлойтів і перехопленнями в режимі ядра. При спробі змінити вміст сторінки режиму ядра з атрибутами «читання» і «виконання» виникне виключення. Якщо його не обробити, Windows зупиниться і відобразить BSOD.

В результаті, при активному гіпервізора і при всіх активних опціях безпеки, таких як Secure Boot, TPM, IOMMU, SLAT, неможливо запустити непідписані драйвери, додатки, динамічні бібліотеки, деякі види скриптів і модулі UEFI. Залежно від налаштувань політики можна не дати запуститися і підписаним, але недовірених коду.

Щоб захистити політику від несанкціонованих змін або підміни Microsoft пропонує підписувати її сертифікатом, який адміністратор повинен згенерувати самостійно. Щоб видалити політику або змінити налаштування, буде потрібно інша політика, підписана тим же сертифікатом. Якщо спробувати видалити політику або «підсунути» системі не підписану політику, операційна система не завантажиться.

І все ж абсолютно бездоганним Device Guard назвати не можна. За підвищений захист доводиться платити деградацією продуктивності, що неминуче зважаючи на присутність гипервизора. Слабким місцем технології бачиться надзвичайно заплутаний процес створення, налаштування і підтримки політики цілісності коду. Необхідні опції розкидані по різних місцях операційної системи, якоїсь спільної панелі керування не мають, через що легко припуститися помилки і тим самим послабити захист.

Так як Secure Boot в цій технології грає ключову роль, рівень захисту вкрай залежний від якості коду UEFI, який пише третя сторона, Microsoft не має контрольована. Нарешті, пригнічує відсутність захисту від експлойтів в призначеному для користувача режимі.

тестуємо VBS

Якщо за допомогою будь-якої уразливості на комп'ютер з VBS проникне шкідливий код, йому буде потрібно підвищити привілеї до режиму ядра, щоб атакувати гипервизор, «захищений світ» або UEFI. Ми спробували виконати подібне за допомогою підписаного та довіреної драйвера режиму ядра.

Результати тестування на проникнення з режиму ядра:

TestResultTestResultW + X PE section .INIT + (by design) Allocate NP / P MEM, hack PTE manually + (BSOD) W ^ X PE section .INIT + (as is) R + X section, remove WP in CR0 + (BSOD) W + X PE section + (no start) Stack code execution + (BSOD) Allocate MEM, execute + (BSOD) Allocate MEM, hack MDL manually + (BSOD) R PE section, write, execute + (BSOD)

Жоден з випробуваних нами способів атаки не спрацював. Також не вийшло атакувати за допомогою зміни керуючих (Control Registers, CR0-CR8, EFER і т.д.) і моделезавісімих регістрів (Model-Specific Registers або MSR) - справа незмінно закінчувалося винятком Privileged Instruction (0xC0000096).

Також ми провели ряд тестів в режимі користувача, спробувавши обійти політику цілісності коду в режимі заборони. Завданням було запустити непідписаний додаток або завантажити підписану динамічну бібліотеку в довірений процес. Напряму це не вийшло, але в попередньому релізі Windows 10 (10154) нам вдалося виявити цікаву помилку.

Суть помилки полягає в тому, що, хоча Device Guard і перевіряє наявність підпису у додатки, драйвера або бібліотеки, перевірка того, чи є підпис валидной для підписаного нею додатки, не проводиться. Це дозволяє вирізати дійсну підпис з будь-якого довіреної програми та вставити її в будь-який недовірених - система почне вважати його довіреною. Таким чином, підставивши підпис від іншої програми, ми змогли запустити недовірених додаток, а також завантажити недовірених динамічну бібліотеку.

Ми негайно повідомили в Microsoft про знайдену помилку, і вона була виправлена протягом декількох днів. Windows 10 RTM (10240) її вже не містить.

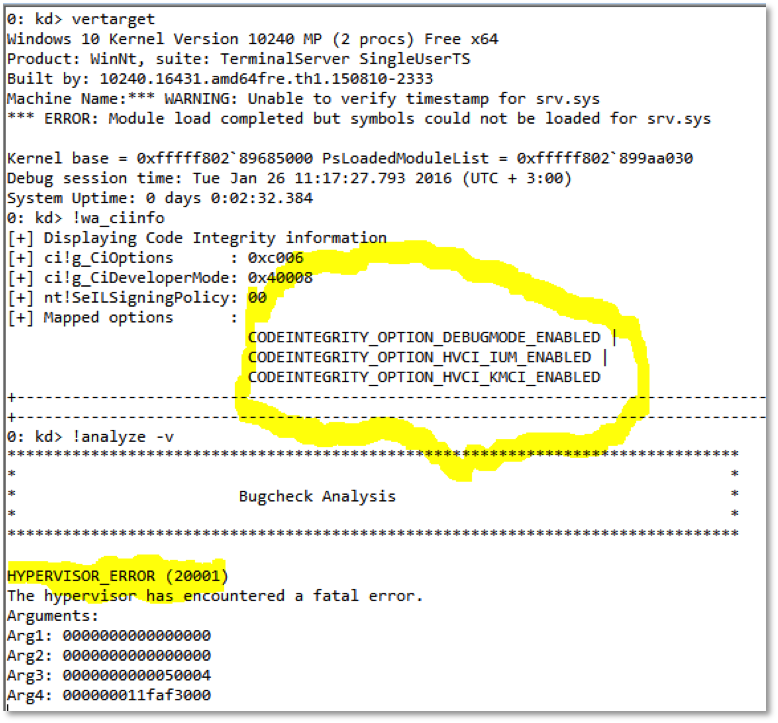

Також ми виявили помилку відмови в обслуговуванні, що дозволяє з робочих просторів перед викликати зупинку системи і BSOD гипервизора всього лише однієї ассемблерной інструкцією. Виправлення потрапило в Windows 10 TH2 (10586).

BSOD гипервизора

В цілому Microsoft виконали відмінну роботу, розробивши нові механізми захисту. Однак, як і в попередніх версіях, залишилися можливості для атаки через прошивку. Іншою проблемою є високі вимоги до кваліфікації системного адміністратора. У разі неправильної настройки або втрати приватного сертифіката вся захист стає марною. Крім цього, немає ніякого захисту від вразливостей в призначеному для користувача режимі. Також не варто забувати, що VBS доступна лише користувачам корпоративної версії Windows 10.

Про всі знайдених в процесі тестування вразливості ми повідомили компанію Microsoft.

Вбудована антівірусній захист Windows

Розглянемо такоже компонент Windows, Який Забезпечує захист системи від шкідливих програм в реальному часі. Він включений за замовчуванням і для користувачів, які нехтують установкою сторонніх антивірусів, є основним засобом інформаційної безпеки в Windows.

Основне завдання вбудованої захисту - запобігти установку і запуск шкідливого програмного забезпечення. Вона в реальному часі сканує файли і запущені процеси, визначаючи серед них шкідливі відповідно до регулярно оновлюваною базою сигнатур. І в більшості випадків такого захисту досить.

Однак, якщо ви активний інтернет-користувач і часто виконуєте на комп'ютері критично важливі операції - наприклад, керуєте своїми банківськими рахунками в інтернет-банку, - вам потрібна багаторівневий захист. Найдосконаліший антивірус може пропустити новий, ще невідомий зловредів. І в цьому випадку можуть врятувати тільки додаткові рівні захисту, які завадять троянцу вести шкідливу діяльність в системі.

Ми провели невелике дослідження і знайшли кілька прикладів з реального життя, коли вбудованої захисту може бути недостатньо.

Перехоплення введення даних з клавіатури

Ряд Банкер використовують для крадіжки аккаунта користувача в системі онлайн-банкінгу метод перехоплення введення даних з клавіатури. Зокрема, так надходять Qadars, Zbot і Cridex .. У багатьох антивірусних рішеннях, в тому числі і в Kaspersky Internet Security, є компонент, який визначає і блокує спроби перехоплення програмами послідовностей натискань клавіш користувачем. У ряді випадків це може бути досить, щоб не дати зловмисникам збагатитися за рахунок жертви, нехай навіть вдалося заразити її комп'ютер.

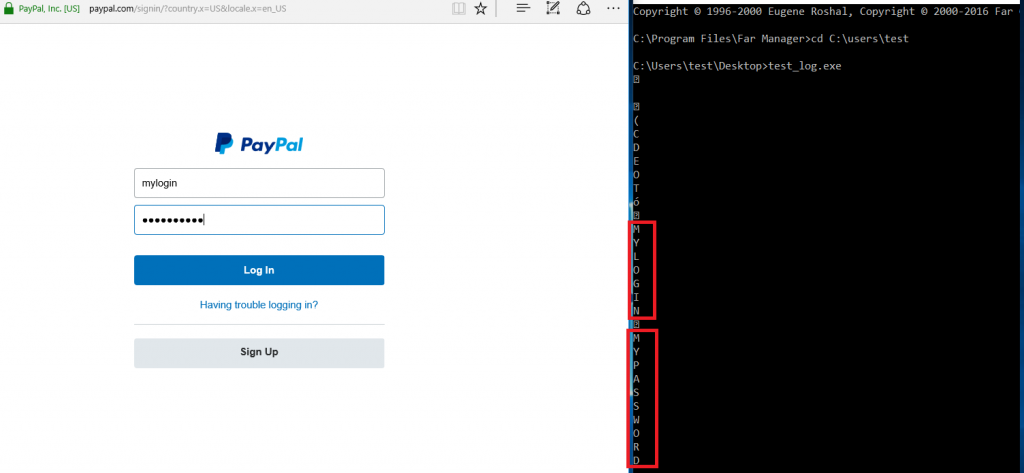

Ми протестували реакцію вбудованої захисту на перехоплення натискань клавіш за допомогою тестового програми, що використовує WinAPI-функцію GetAsyncKeyState (метод, аналогічний використанню в останньому тесті від компанії MRG ). У нас вийшло перехопити ім'я користувача і пароль при вході в систему PayPal при запущеному Захиснику.

Логування пароля при вході в особистий кабінет PayPal

Несанкціонований доступ до веб-камері

У наступному тесті ми спробували отримати несанкціонований доступ до веб-камері. Така функціональність в останні роки все частіше почала з'являтися в троянця і інших хакерських інструментах. Одним з яскравих прикладів популярності даного функціоналу у зловмисників є наявність такого модуля стеження в троянця AdWind .

Спостереження за жертвою через її власну веб-камеру дозволяє зібрати про неї масу інформації, яку можна використовувати згодом для кримінального заробітку, хоча б за допомогою банального шантажу відеозаписами інтимного характеру.

Деякі антивірусні рішення здатні контролювати доступ додатків до камери. В реальному житті практично немає ситуацій, коли легітимному додатку потрібно працювати з камерою без повідомлення користувача, тому повідомити його про це - зручна і прийнята практика. Користувач може в кожному окремому випадку вирішити, чи дійсно з додатком потрібно використовувати камеру, або ж це сайтів із підозрілою активністю, яку треба припинити.

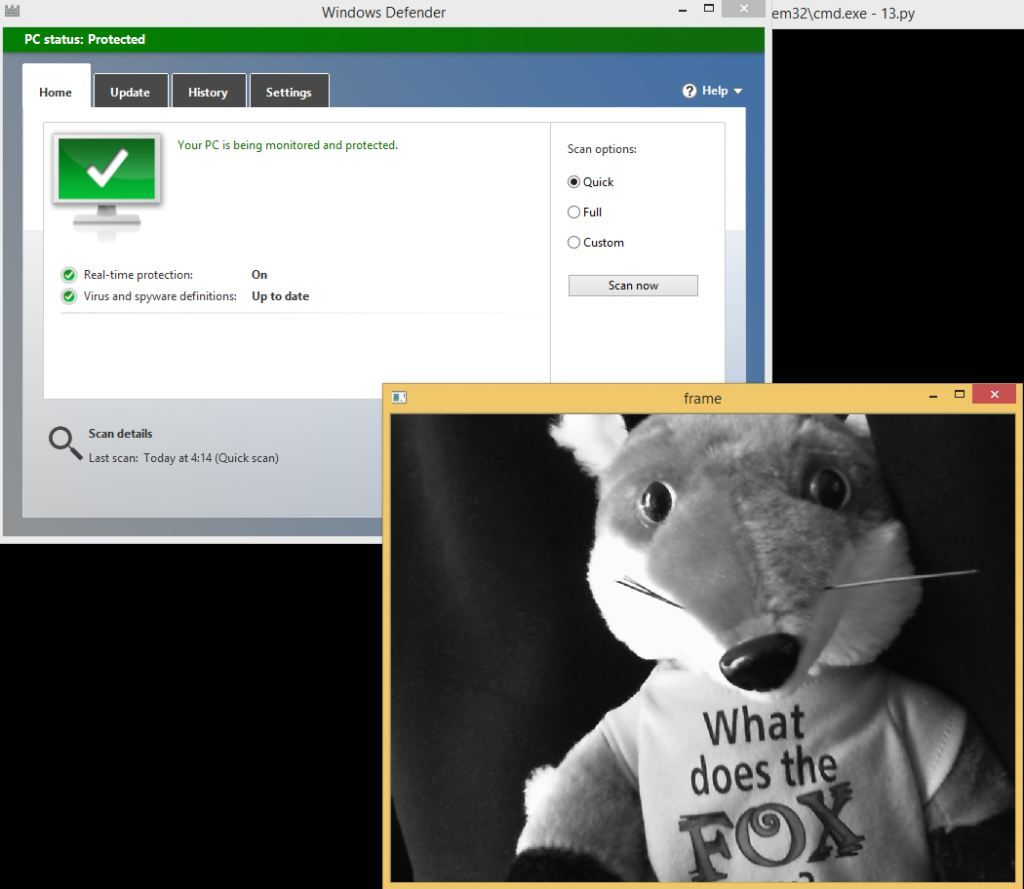

Наше тестове додаток використовувало публічну бібліотеку OpenCV (так само, наприклад, діє троянець Rover ). Простий скрипт на мові Python захоплював зображення з веб-камери і показував його в окремому вікні. В результаті на машині з ОС Windows 10 з включеною захистом додаток вільно перехоплювало відео, а користувач не отримував ніяких повідомлень про це.

Захоплення екрану скриптом

Контроль drive-by-завантажень

Ще однією з найбільш актуальних проблем для Windows-користувачів є численні експлойти, що дозволяють заражати систему через уразливості в різних додатках. Ми випробували вбудований захист на одному з останніх експлойтів до уразливості CVE-2016-1019 в Adobe Flash Player .

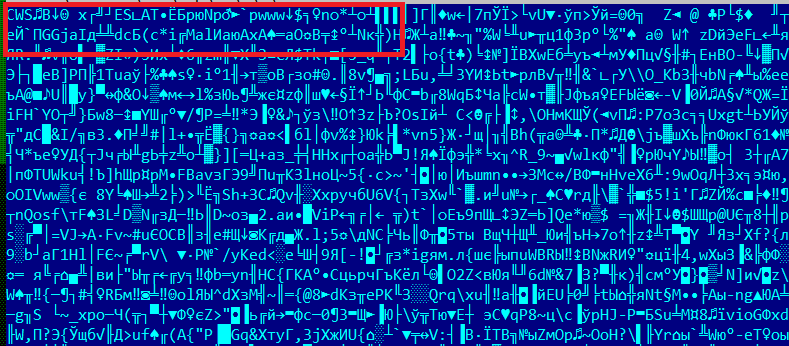

Файл експлойта є SWF-об'єкт, стислий алгоритмом ZLIB.

Флеш-експлойт

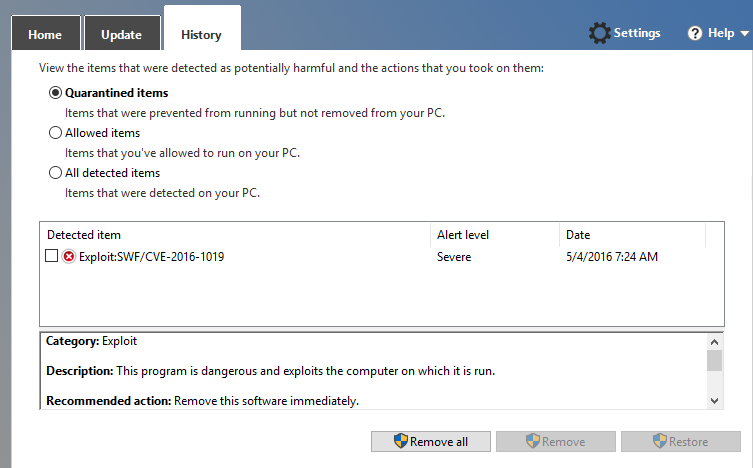

У такому вигляді файл визначається Захисником при копіюванні і поміщається в карантин.

Успішне детектування упакованого експлойта

Однак якщо піддати файл декомпресії, отримавши вихідний SWF, захист пропустить його.

Більш того, стиснений файл, який успішно детектувався на диску, завантажується з інтернет-сайтів за допомогою drive-by-атаки і успішно запускається з контексту браузера. У разі якщо в системі встановлено вразлива версія Adobe Flash Player, можливе зараження, так як в Захиснику відсутня компонент контролю drive-by-завантажень.

Успішна завантаження в браузері флеш-експлойта, раніше успішно детектируемого на диску

На додаток до вишенапісанного ми хочемо додати, що в Windows існує вбудований захист (SmartScreen), що працює на базі репутаційного аналізу, яка може детектувати атаки типу drive-by. Але в деяких випадках (особливо в разі таргетированной атаки) недостатньо аналізу такого типу, необхідно проводити евристичний аналіз безпосередньо контенту. Ми використовували вищевказаний приклад, який не покривається компонентом SmartScreen для демонстрації сценарію, при якому у зловмисників є Flash-експлойт з реалізацією методу обходу захисних механізмів браузера Edge. При такому сценарії без контентного аналізу користувач може бути заражений. На даний момент ми не фіксували використання Flash-експлойтів, які можуть обходити захисні механізми Edge.

Висновок

На сьогоднішній день для забезпечення надійного захисту користувальницької системи потрібен комплексний підхід, який поєднує в собі як звичайні детектирующие техніки (сигнатурний аналіз, аналіз поведінки і т.д.), так і додаткові модулі, які націлені на виявлення поширених технік атак зловмисників.

Як показало наше невелике дослідження, в деяких випадках вбудованих в Windows 10 технологій інформаційної безпеки для повноцінного захисту від шкідливих атак недостатньо. Як і в попередніх версіях Windows, необхідно закривати всі можливі вектори атак за допомогою спеціалізованих захисних рішень класу Internet Security.