Наша взаимовыгодная связь https://banwar.org/

Слідом за нашумілої кампанією вірусу-шифрувальника WannaCry, яка була зафіксована в травні цього року 27 червня більше 80 компаній Росії і України стали жертвою нової атаки з використанням шифрувальника-здирника Petya.

Слідом за нашумілої кампанією вірусу-шифрувальника WannaCry, яка була зафіксована в травні цього року 27 червня більше 80 компаній Росії і України стали жертвою нової атаки з використанням шифрувальника-здирника Petya. І ця кампанія виявилася зовсім не пов'язана з WannaCry. Експерти Positive Technologies представили детальний розбір нового зловредів і дали рекомендації по боротьбі з ним.

Жертвами вимагача вже стали українські, російські та міжнародні компанії, зокрема, Нова Пошта, Запоріжжяобленерго, Дніпроенерго, Ощадбанк, медіахолдинг ТРК «Люкс», Mondelēz International, TESA, Nivea, Mars, оператори LifeCell, Укртелеком, Київстар та багато інших організацій. У Києві виявилися заражені в тому числі деякі банкомати та касові термінали в магазинах. Саме на Україні зафіксовані перші атаки.

Аналіз зразка вимагача, проведений нашими експертами, показав, що принцип дії Petya заснований на шифруванні головного завантажувального запису (MBR) завантажувального сектора диска і заміні його своїм власним. Цей запис - перший сектор на жорсткому диску, в ньому розташована таблиця розділів і програма-завантажувач, що зчитує з цієї таблиці інформацію про те, з якого розділу жорсткого диска буде відбуватися завантаження системи. Вихідний MBR зберігається в 0x22-му секторі диска і зашифрований за допомогою побайтовой операції XOR з 0x07.

Після запуску шкідливого файлу створюється завдання на перезапуск комп'ютера, відкладена на 1-2 години, в цей час можна встигнути запустити команду bootrec / fixMbr для відновлення MBR і відновити працездатність ОС. Таким чином, запустити систему навіть після її компрометації можливо, однак розшифрувати файли не вдасться. Для кожного диска генерується свій ключ AES, який існує в пам'яті до завершення шифрування. Він шифрується на відкритому ключі RSA і віддаляється. Відновлення вмісту після завершення вимагає знання закритого ключа, таким чином, не повідомляючи ключа дані відновити неможливо. Імовірно, зловредів шифрує файли максимум на глибину 15 директорій. Тобто файли, вкладені на велику глибину, знаходяться в безпеці (принаймні для даної модифікації шифрувальника).

У разі, якщо диски виявилися успішно зашифровані після перезавантаження, на екран виводиться вікно з повідомленням про вимогу заплатити викуп $ 300 (на 27 червня 2017 - приблизно 0,123 біткойнов) для отримання ключа розблокування файлів. Для переказу грошей вказано біткоіни-гаманець 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX . Через кілька годин після початку атаки на гаманець вже надходять транзакції, кратні запитаної сумі - деякі жертви віддали перевагу заплатити викуп, не чекаючи, поки дослідники вивчать зловредів і спробують знайти засіб відновлення файлів.

На даний момент число транзакцій збільшилася до 45.

Petya використовує 135, 139, 445 TCP-порти для поширення (з використанням служб SMB і WMI). Поширення всередині мережі на інші вузли відбувається кількома методами: за допомогою Windows Management Instrumentation (WMI) і PsExec , А також за допомогою експлойта, що використовує уразливість MS17-010 ( EternalBlue ). WMI - це технологія для централізованого управління і стеження за роботою різних частин комп'ютерної інфраструктури під управлінням платформи Windows. PsExec широко використовується для адміністрування Windows і дозволяє виконувати процеси в віддалених системах. Однак для використання даних утиліт необхідно володіти привілеями локального адміністратора на комп'ютері жертви, а значить, шифрувальник може продовжити своє поширення тільки з тих пристроїв, користувач яких володіє максимальними привілеями ОС. Експлойт EternalBlue дозволяє отримати максимальні привілеї на вразливою системі. Також шифрувальник використовує загальнодоступну утиліту Mimikatz для отримання у відкритому вигляді облікових даних всіх користувачів ОС Windows, в тому числі локальних адміністраторів і доменних користувачів. Такий набір інструментарію дозволяє Petya зберігати працездатність навіть в тих інфраструктурах, де було враховано урок WannaCry і встановлені відповідні оновлення безпеки, саме тому шифрувальник настільки ефективний.

В рамках тестувань на проникнення сучасних корпоративних інфраструктур експерти Positive Technologies регулярно демонструють можливість застосування експлойта EternalBlue (в 44% робіт у 2017 році), а також успішне застосування утиліти Mimikatz для розвитку вектора атаки до отримання повного контролю над доменом (в кожному проекті).

Таким чином, Petya володіє функціональністю, що дозволяє йому поширюватися на інші комп'ютери, причому цей процес лавиноподібний. Це дозволяє шифрувальником скомпрометувати в тому числі контролер домену і розвинути атаку до отримання контролю над усіма вузлами домену, що еквівалентно повній компрометації інфраструктури.

Про існуючу загрозу компрометації ми повідомляли понад місяць тому в оповіщеннях про атаку WannaCry і давали рекомендації , Яким чином визначити вразливі системи, як їх захистити і що робити, якщо атака вже сталася. Додаткові рекомендації ми дамо і в даній статті. Крім того, наша компанія розробила безкоштовну утиліту WannaCry_Petya_FastDetect для автоматизованого виявлення уразливості в інфраструктурі. Система MaxPatrol виявляє дану уразливість як в режимі Audit, так і в режимі Pentest. Детальна інструкція вказана в наших рекомендаціях . Крім того, в MaxPatrol SIEM заведені відповідні правила кореляції для виявлення атаки Petya.

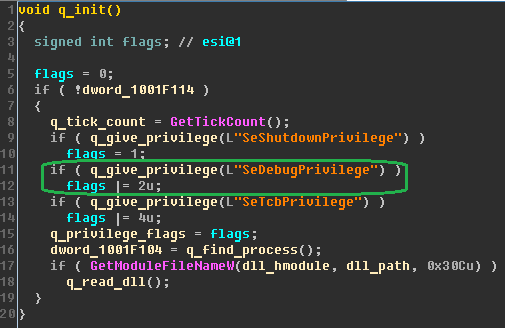

Експерти Positive Technologies виявили "kill-switch" - можливість локально відключити шифрувальник. Якщо процес має адміністративні привілеї в ОС, то перед підміною MBR шифрувальник перевіряє наявність файлу perfc (або іншого порожнього файлу з іншою назвою) без розширення в директорії C: \ Windows \ (директорія жорстко задана в коді). Цей файл носить те ж ім'я, що і бібліотека dll даного шифрувальника (але без розширення).

Наявність такого файлу у вказаній директорії може бути одним з індикаторів компрометації. Якщо файл присутній в даній директорії, то процес виконання ВПО завершується, таким чином, створення файлу з правильним ім'ям може запобігти підміну MBR і подальше шифрування.

Якщо шифрувальник при перевірці не виявить такий файл, то файл створюється і стартує процес виконання ВПО. Імовірно, це відбувається для того, щоб повторно не запустився процес підміни MBR.

З іншого боку, якщо процес з самого початку не володіє адміністративними привілеями, то шифрувальник не зможе виконати перевірку наявності порожнього файлу в директорії C: \ Windows \, і процес шифрування файлів все ж запуститься, але без підміни MBR і перезапуску комп'ютера.

Для того, щоб не стати жертвою подібної атаки, необхідно в першу чергу оновити використовуване ПЗ до актуальних версій, зокрема, встановити всі актуальні поновлення MS Windows. Крім того, необхідно мінімізувати привілеї користувачів на робочих станціях.

Якщо зараження вже сталося, ми не рекомендуємо платити гроші зловмисникам. Поштова адреса порушників [email protected] був заблокований, і навіть у разі оплати викупу ключ для розшифрування файлів напевно не буде отриманий. Для запобігання поширенню шифрувальника в мережі рекомендується вимкнути інші комп'ютери, що не були заражені, відключити від мережі заражені вузли і зняти образи скомпрометованих систем. У разі, якщо дослідники знайдуть спосіб розшифрування файлів, заблоковані дані можуть бути відновлені в майбутньому. Крім того, даний спосіб може бути використаний для проведення аналізу шифрувальника, що допоможе дослідникам в їх роботі.

У довгостроковій перспективі рекомендується розробити систему регулярних тренінгів співробітників з метою підвищення їх обізнаності в питаннях інформаційної безпеки, засновану на демонстрації практичних прикладів потенційно можливих атак на інфраструктуру компанії з використанням методів соціальної інженерії. Необхідно проводити регулярну перевірку ефективності таких тренінгів. Також необхідно на всі комп'ютери встановити антивірусне ПЗ з функцією самозахисту, яка передбачає введення спеціального пароля для відключення або зміни налаштувань. Крім того, необхідно забезпечити регулярне оновлення ПЗ і ОС на всіх вузлах корпоративної інфраструктури, а також ефективний процес управління уразливими і оновленнями. Регулярне проведення аудитів ІБ і тестувань на проникнення дозволить своєчасно виявляти існуючі недоліки захисту і уразливості систем. Регулярний моніторинг периметра корпоративної мережі дозволить контролювати доступні з мережі Інтернет інтерфейси мережевих служб і вчасно вносити коригування в конфігурацію міжмережевих екранів. Для своєчасного виявлення та припинення вже трапилася атаки необхідно здійснювати моніторинг внутрішньої мережевої інфраструктури, для чого рекомендується застосовувати систему класу SIEM.

Для виявлення атаки Petya в інфраструктурі можуть бути використані наступні індикатори:

- C: \ Windows \ perfс

- Завдання за розкладом Windows з порожнім ім'ям і дією (перезавантаження)

- "% WINDIR% \ system32 \ shutdown.exe / r / f"

Спрацьовування правил IDS / IPS:

- msg: "[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool"; sid: 10001254; rev: 2;

- msg: "[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE"; sid: 10001255; rev: 3;

- msg: "[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool"; sid: 10001256; rev: 2;

- msg: "[PT Open] Petya ransomware perfc.dat component"; sid: 10001443; rev: 1

- msg: "[PT Open] SMB2 Create PSEXESVC.EXE"; sid: 10001444; rev: 1

сигнатури: