- Блог Тома Хоуга (Tom Hogue), менеджера підрозділу компанії Cisco з розробки рішень для ІБ Незалежне...

- Про компанію Cisco

Блог Тома Хоуга (Tom Hogue), менеджера підрозділу компанії Cisco з розробки рішень для ІБ

Наша взаимовыгодная связь https://banwar.org/

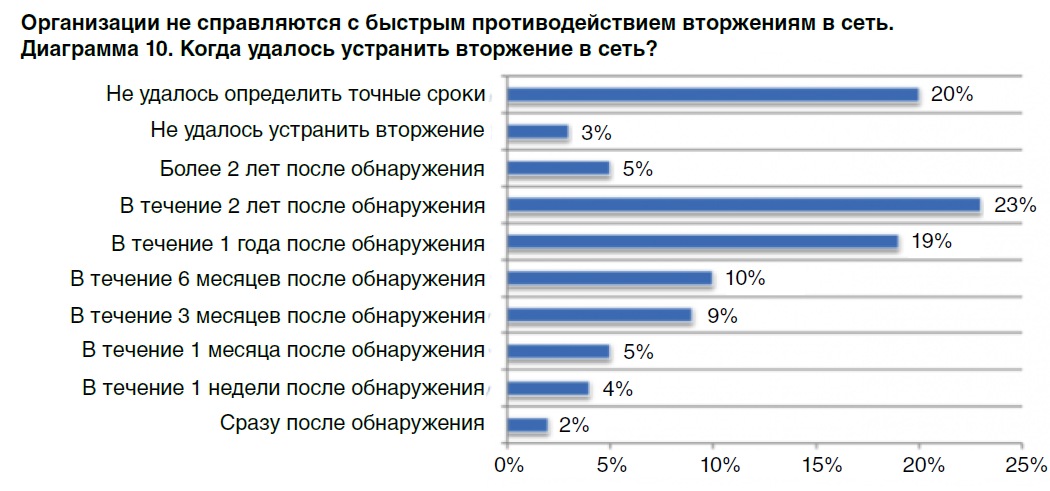

Незалежне дослідницьке агентство Ponemon Institute охарактеризувало 2014 рік, як період «Надвеликих кібератак» , Який надовго запам'ятається завдяки цілому ряду масштабних інцидентів в області інформаційної безпеки (ІБ) і випадків компрометації даних. Ці кібератаки служать хорошим прикладом так званих стійких загроз підвищеної складності (Advanced Persistent Threats, APTs). В рамках своїх досліджень агентство Ponemon Institute провело опитування, який, крім усього іншого, дав можливість з'ясувати час, зазвичай витрачається на виявлення атак. Результати виявилися несподіваними і страшними: лише 6% опитаних організацій змогли виявити взом своїх систем безпеки негайно або протягом одного тижня після початку атаки. 80% організацій або взагалі не змогли виявити факт злому, або витратили на це не менше шести місяців.

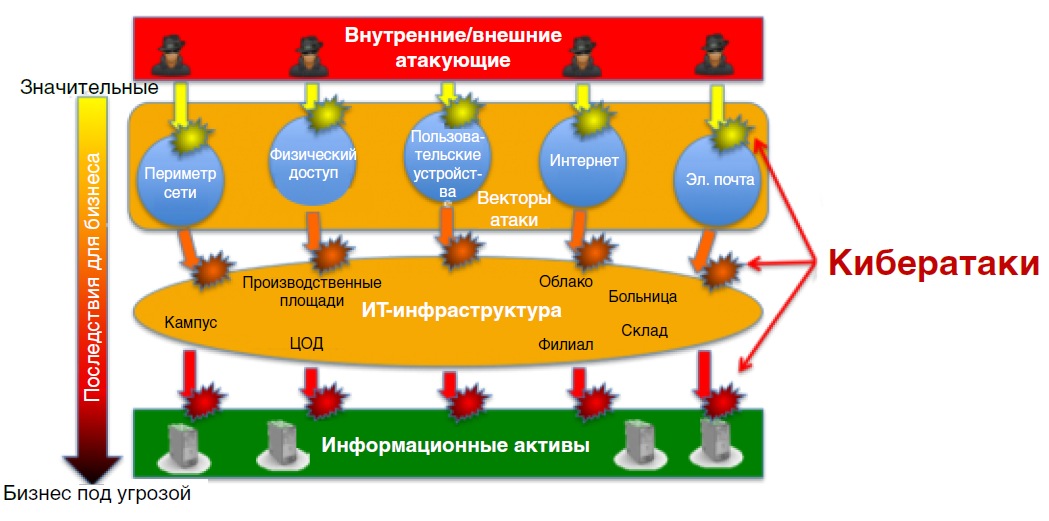

Чому ж стійкі загрози підвищеної складності представляють таку проблему для інформаційної безпеки організацій? Насамперед, давайте визначимо модель для аналізу. У наведеній нижче «Адміністрування податків моделі загроз» початком кібератаки вважається той момент, коли зловмисник намагається скомпрометувати один з елементів корпоративної мережі, що знаходиться в групі «Вектори атаки». Хоча в даній моделі кожен вектор атаки представлений лише однією стрілкою, в дійсності кіберзлочинець може одночасно задіяти будь-яку кількість векторів в залежності від того, скільки вразливих точок йому вдасться виявити. Кожен раз, коли кіберзлочинець переходить до наступної групи, умоглядна система ІБ, що функціонує в рамках даної моделі, фіксує черговий інцидент. Повторю: будь-який зловмисник може атакувати будь-який елемент в сусідній групі, в даному випадку - в групі «ІТ-інфраструктура». Цей процес триває до тих пір, поки кіберзлочинець не отримає доступ до своєї мети, тобто до інформаційних активів організації.

Очевидно, не всі кіберзлочинці в змозі виявити вектори атаки даної організації. Очевидно і те, що не кожен кіберзлочинець зможе подолати системи захисту. Отже, потрібно враховувати фактор імовірності. Дана модель дозволяє встановити формулу визначення кількості інцидентів ІБ, ймовірних для даної ситуації. Якщо не вдаватися в математичні розрахунки, то підсумкову формулу можна спрощено уявити так:

Події кібератаки = (Кіберзлочинці) * (Вектори атаки * Імовірність атаки на організацію) * (Об'єкти інфраструктури * Імовірність компрометації) * (Інформаційні активи * Імовірність успішної атаки на актив).

Припустимо, що розглянута організація знаходиться в наступних умовах:

- 500 кіберзлочинців по всьому світу в даний час атакують її системи ІБ

- має 60 000 векторів атаки (наприклад, комп'ютери співробітників), захищених на 80%

- є 100 об'єктів ІТ-інфраструктури (наприклад, мережеві пристрої і міжмережеві екрани)

- є 50 інформаційних активів, що представляють інтерес для зловмисників (наприклад, торгові термінали і сервери, які містять персональну інформацію замовників)

- заходи ІБ ефективні на 98% (решту 2% як раз і будуть використовуватися в наших розрахунках).

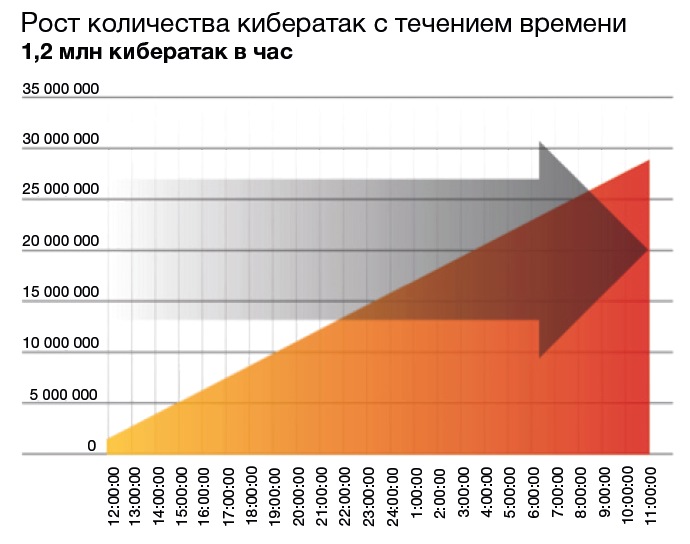

Якщо підставити дані числа в вищенаведену формулу, то отримаємо 1,2 мільйона кібератак в довільний момент часу. Конкретизувати це число можна за допомогою наступного міркування: відомо, що часовий інтервал використовується в якості коефіцієнта нарощення при розрахунку процентної ставки грошової позики. Аналогічним чином часовий інтервал можна розглядати як коефіцієнт нарощення при визначенні ймовірності кібератаки. Припустимо, що часовий інтервал для вищенаведених розрахунків становить 1 годину. Тоді, щоб розрахувати кількість атак за 24 години, треба помножити результат формули на 24. Вийде 28,8 мільйона кібератак на добу.

Якщо тепер згадати вищезгадані результати дослідження агентства Ponemon Institute, що виявив, що 94% опитаних компаній витратили на виявлення злому систем ІБ більше тижня, то можна уявити собі, наскільки значним може виявитися загальна кількість кібератак і наскільки високими можуть бути шанси на те, що частина цих кібератак досягне своєї мети.

Гіпотетична організація, чиї показники були використані в вищевказаної моделі, щотижня стануть мішенню для 201 мільйона кібератак. І тут саме час запитати, як співробітники, що забезпечують ІБ, зможуть протидіяти такій кількості кібератак?

Вже згадана модель допомагає зрозуміти, що існують два ключові чинники, які необхідно брати до уваги при проектуванні архітектури ІБ: ймовірність атак і час їх виявлення. Як правило, впровадження нових технологій ІБ покликане знизити ймовірність успішної кібератаки. Проте співробітники відділів ІБ до тих пір не зможуть організовувати по-справжньому ефективний захист мереж, поки не будуть приділяти належну увагу і фактору часу.

Рішення Cisco Cyber Threat Defense дозволяє контролювати обидва аспекти: і ймовірність, і час

Завдяки поєднанню унікальних можливостей інтеграції з кращими в своєму класі продуктами і технологіями, рішення Cisco Cyber Threat Defense надає фахівцям з інформаційної безпеки неперевершені можливості своєчасного виявлення атак і максимально швидкого протидії їм - як в автоматичному, так і в ручному режимі.

В якості фундаменту, призначеного забезпечити детальний аналіз пакетів і масштабований моніторинг, система Cyber Threat Defense використовує систему запобігання вторгнень нового покоління FirePOWER, а також рішення Lancope StealthWatch. Таким чином досягається повний контроль за вмістом і поведінкою всіх потоків даних на всьому протязі мережі.

Наступний рівень - система Cisco Identity Services Engine (ISE), що забезпечує масштабовану сегментацію і динамічну перенастроювання матриці комутації. Крім надійного фундаменту для управління потоками даних, рішення Cyber Threat Defense використовує широкі можливості системи Cisco Advanced Malware Protection (AMP), яка може контролювати корпоративну мережу, кінцеві пристрої, інтернет-трафік, поштові шлюзи і навіть персональні пристрої співробітників. У той же час рішення Cisco AMP ThreatGrid забезпечує безперервний аналіз, а також спостереження за тим, щоб всі підсистеми, що працюють з шкідливим ПЗ, оновлювалися в режимі реального часу. Таким чином, досягається повноцінний моніторинг і контроль за всіма, навіть самими прихованими областями обчислювальної мережі організації.

З рішенням Cisco Cyber Threat Defense 2.0 можна ознайомитися на веб-сторінці http://www.cisco.com/c/en/us/solutions/enterprise-networks/threat-defense/index.html .

Рекомендуємо також:

Про компанію Cisco

Cisco, світовий лідер в області інформаційних технологій, допомагає компаніям використовувати можливості майбутнього і власним прикладом доводить, що, підключаючи непідключеному, можна досягти вражаючих результатів.

Чистий обсяг продажів компанії в 2014 фінансовому році склав 47,1 млрд доларів. Інформація про рішення, технології та поточну діяльність компанії публікується на сайтах www.cisco.ua і www.cisco.com .

Cisco, логотип Cisco, Cisco Systems і логотип Cisco Systems є зареєстрованими торговими знаками Cisco Systems, Inc. в США і деяких інших країнах. Всі інші торгові знаки, згадані в цьому документі, є власністю відповідних власників.

Довідкова інформація загального характеру - по телефону (044) 391-3600

Швидке отримання необхідної інформації через онлайн форму

Чому ж стійкі загрози підвищеної складності представляють таку проблему для інформаційної безпеки організацій?І тут саме час запитати, як співробітники, що забезпечують ІБ, зможуть протидіяти такій кількості кібератак?