- Глава 1 Введення

- Глава 2 Аналіз основних процесів шифрування

- Глава 3 Можливість відновлення даних

- Глава 4 Висновок

Наша взаимовыгодная связь https://banwar.org/

19 Май. 2017 р kate Детальніше про 360 Total Security

Автор: 360 Helios Team

Посилання джерела:

http://blogs.360.cn/blog/wanacrypt0r_data_recovery_feasibility_analysi/

Посилання на скачування для інструменту відновлення:

https://360totalsecurity.com/s/ransomrecovery/

Глава 1 Введення

Нещодавно в центрі інтернету-безпеки 360 був виявлений новий вид вірусу -вимогателя, призначений як для підприємств, так і для приватних осіб у багатьох країнах і регіонах. 360 випустили своєчасне попередження аварійної ситуації 12 травня після виявлення, щоб нагадати користувачам про майбутні ризики. Ця вирус-вимагач поширюється дуже швидко по всьому світу. За неповними статистичними даними, всього за кілька годин після вибуху були заражені десятки тисяч пристроїв в 99 країнах, і даний мережевий Черв'як все ще намагається розширити свій вплив.

Як правило, вірус-вимогатель- це шкідлива програма з явним наміром вимагання. Він шифрує файли жертви за допомогою асиметричного криптографічного алгоритму, робить їх недоступними і вимагає викуп за їх дешифрування. Якщо викуп не виплачений, файли не можуть бути відновлені. Цей новий вид відомий під кодовою назвою WanaCrypt0r. Що робить його настільки смертельним, що він використовував хакерський інструмент «EternalBLue», який був вкрадений у АНБ. Це також пояснює, чому WanaCrypt0r здатна швидко поширюватися по всьому світу і заподіяла великі втрати за дуже короткий час. Після прориву мережевого Черви 12 травня відділ Core Security в центрі інтернету-безпеки 360 провело ретельний моніторинг і глибокий аналіз. Тепер ми можемо випустити набір засобів виявлення, рішення захисту і відновлення даних проти WanaCrypt0r.

360 Helios Team - команда APT (Advanced Persistent Attack), що займається дослідженнями та аналізом відділу Core Security, в основному присвячена розслідуванню атаки APT і реагування на інциденти загроз. Дослідники безпеки ретельно аналізували механізм вірусів, щоб знайти найбільш ефективний і точний метод відновлення зашифрованих файлів. Використовуючи цей метод, 360 може стати першим постачальником безпеки, який випускає інструмент відновлення даних - «360 Ransomware Infected File Recovery», щоб допомогти своїм клієнтам швидко і повністю відновити заражені файли. Ми сподіваємося, що ця стаття допоможе вам розібратися в трюках цього хробака, а також в більш широкому обговоренні питання про відновлення зашифрованих файлів.

Глава 2 Аналіз основних процесів шифрування

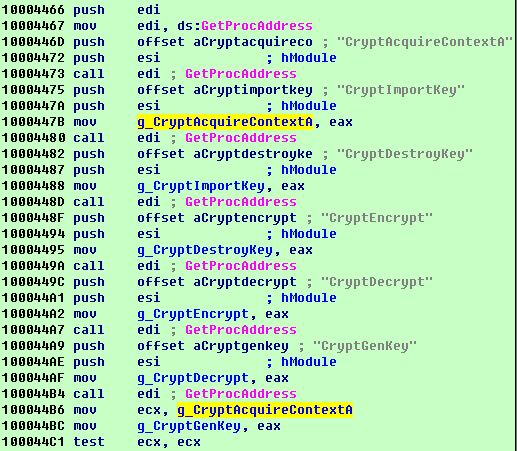

Цей Черв'як видає модуль шифрування в пам'ять і вони можуть завантажити DLL в пам'ять. Потім DLL експортує функцію TaskStart, яка повинна використовуватися для активації цілого процесу шифрування. DLL динамічно отримує доступ до файлової системи і функцій API, пов'язаних з шифруванням, щоб уникнути статичного виявлення.

1.Начальная стадія

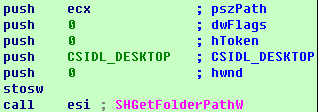

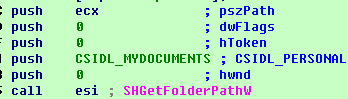

Спочатку він використовує «SHGetFolderPathW», щоб отримати шлях до папок робочого столу і файлу. Потім він викличе функцію «10004A40», щоб отримати шлях до робочих столів інших користувачів і папок з файлами і викликати функцію EncrytFolder для шифрування папок окремо.

Він проходить всі диски двічі від драйвера Z до C. Перше сканування - запуск всіх локальних дисків (за винятком драйвера-CD). У другому скануванні перевіряє всі мобільні накопичувачі і викликає функцію EncrytFolder для шифрування файлів.

2.Файловий траверс

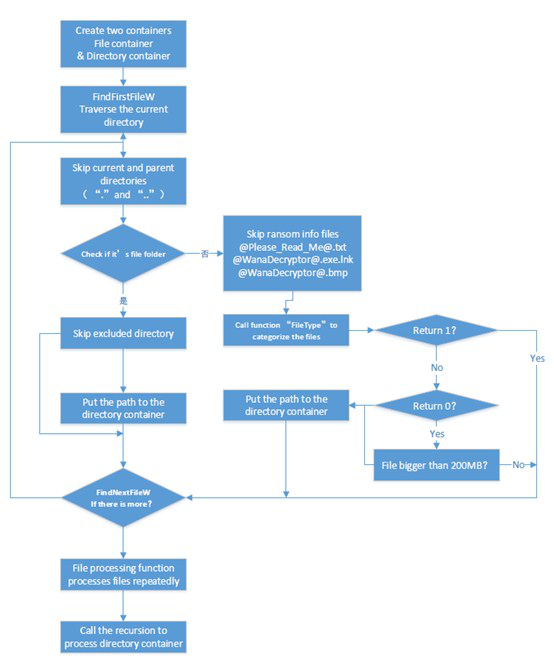

Функція «EncryptFolder» є рекурсивної функцією, яка може збирати інформацію про файлах, слідуючи наведеної нижче процедури:

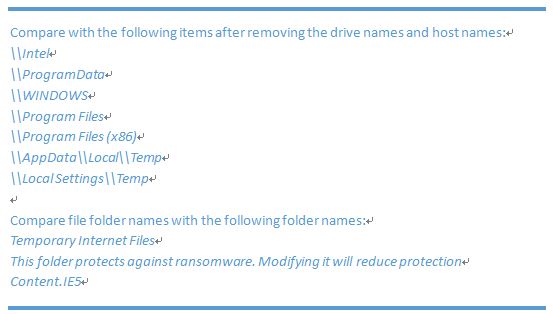

Видаліть шляху або папки з файлами під час поперечного процесу:

Є цікава папка з назвою «Ця папка захищає від вірусу-здирника. Зміна його зменшить захист «. Коли ви це зробите, ви виявите, що він відповідає папці захисту програмного забезпечення для захисту від вірусу-здирника.

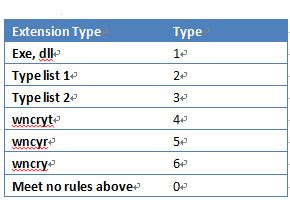

При обході файлів вірус-вимагач збирають інформацію про фото, таку як розмір файлів, а потім класифікують файли на різні типи відповідно до їх розширенням, дотримуючись певних правил:

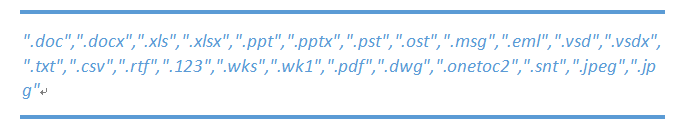

Список типів розширень 1:

Список типів розширень 2:

3.Пріорітет шифрування

Щоб зашифрувати важливі файли якомога швидше, WanaCrypt0r розробив складну чергу пріоритетів:

Черга пріоритетів:

I.Шіфруйте файли типу 2, які також відповідають списку розширень 1. Якщо файл менше 0X400, пріоритет шифрування буде знижений.

II. Шифруйте файли типу 3, які також відповідають списку розширень 2. Якщо файл менше 0X400, пріоритет шифрування буде знижений.

III. Шифруйте інші файли (менше 0х400) та інші файли.

4.Логіка шифрування

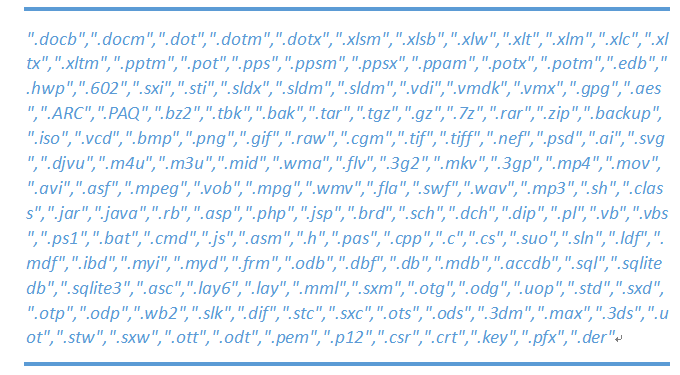

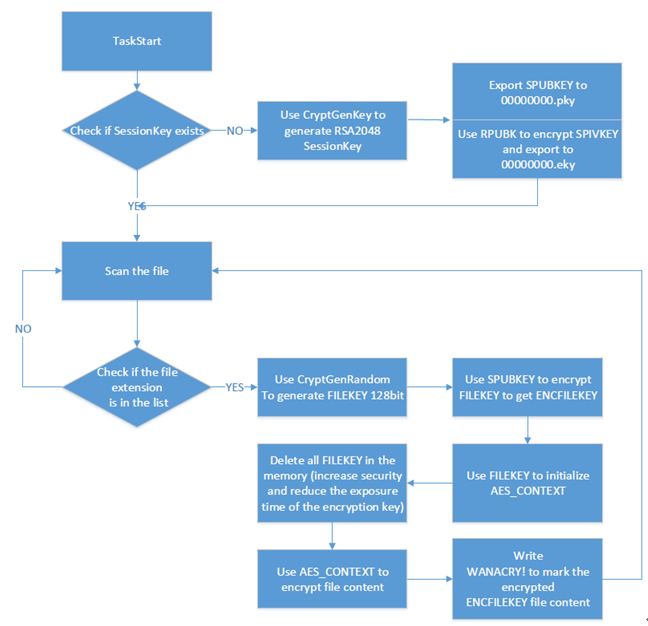

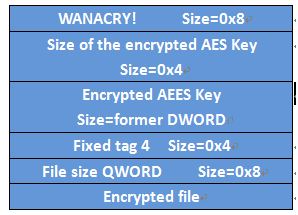

Весь процес шифрування завершується з використанням як RSA, так і AES. Хоча в процесі шифрування RSA використовується Microsoft CryptAPI, код AES статично компілюється в DLL. Процес шифрування показаний на малюнку нижче:

Список використаних джерел:

Формат файлу після шифрування:

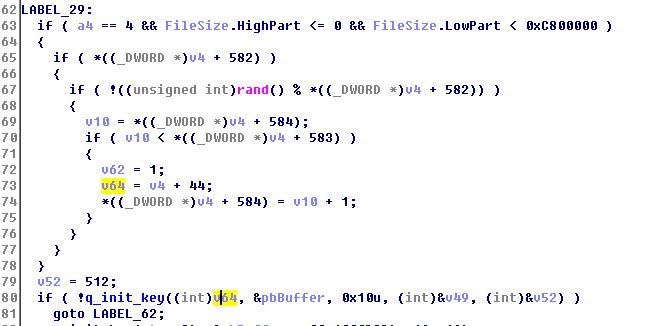

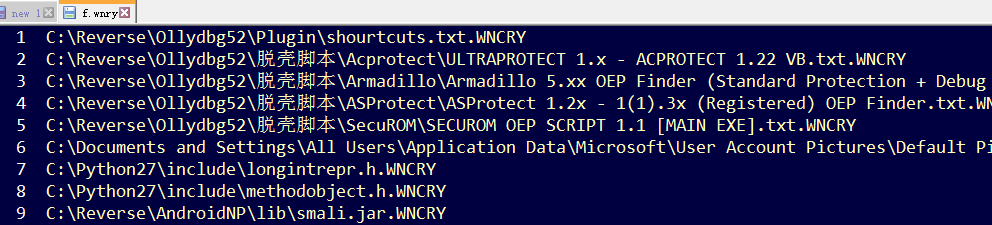

Зверніть увагу, що під час процесу шифрування вірус-вимагач буде випадковим чином вибирати деякі файли для шифрування, використовуючи вбудований відкритий ключ RSA, щоб запропонувати кілька файлів, які жертви можуть розшифрувати безкоштовно.

Шлях до вільних файлів може знайдена у файлі «f.wnry».

5.Заполненіе випадкових чисел

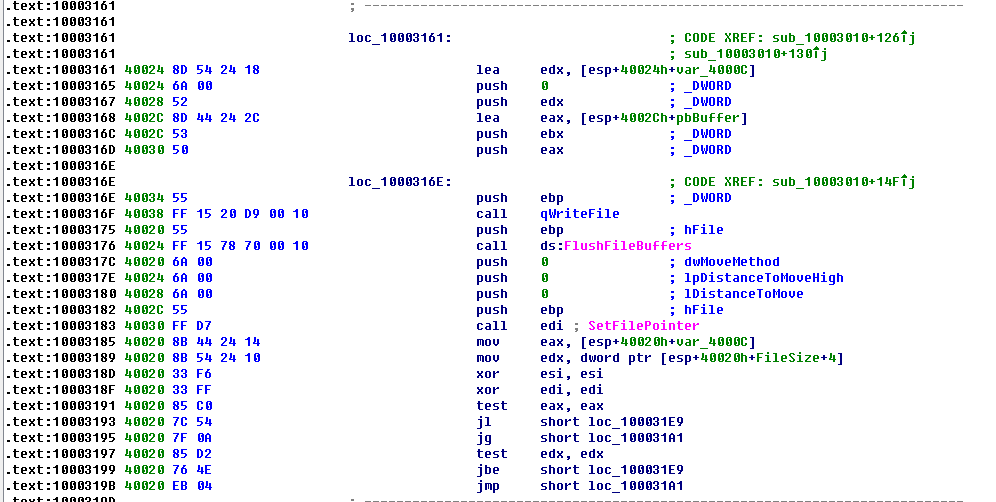

Після шифрування WanaCrypt0r буде заповнювати файли, які він вважатиме важливими з випадковими числами, поки повністю не зруйнує файл, а потім перенести файли в тимчасовий каталог файлів для видалення. Роблячи це, він робить це досить важким для інструментів відновлення файлів для відновлення файлів.Ви той же час він може прискорити процес шифрування.

Заповнені файли повинні відповідати наступним вимогам:

- У зазначеному каталозі (робочий стіл, мій документ, папка користувача)

- Файл менше 200 МБ

- Розширення файлу знаходиться в списку типів розширень 1

Логіка заповнення файлу:

- Якщо файл менше 0x400, він буде покритий випадковими числами однакової довжини

- Якщо файл більше 0x400, останній 0x400 буде покритий випадковими числами

- Перемістіть покажчик файлу на заголовок файлу і встановіть 0x40000 в якості блоку даних, щоб покрити файл випадковими числами до кінця.

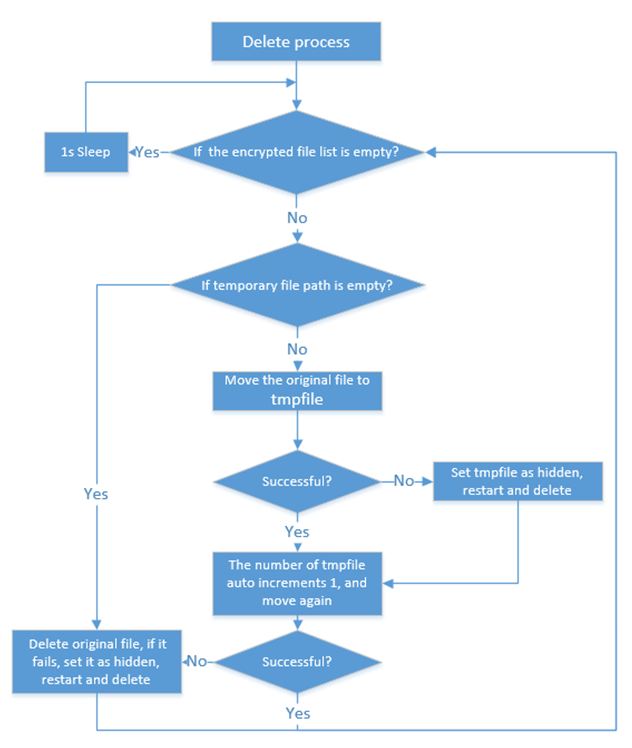

6.Удаленіе файлів

WanaCrypt0r спочатку перемістить файли в тимчасову папку для створення тимчасового файлу, а потім видалить його різними способами.

Коли він проїде диски для шифрування файлів, він створить тимчасовий файл з ім'ям у форматі «$ RECYCLE + auto increment + .WNCYRT» (наприклад: «D: \ $ RECYCLE \ 1.WNCRYT») на поточному диску. Особливо, якщо поточний диск є системним (наприклад, драйвер-C), він буде використовувати тимчасовий каталог системи.

Згодом процес запускає taskdl.exe і видаляє тимчасові файли з фіксованим інтервалом часу.

Глава 3 Можливість відновлення даних

В аналізі логіки його виконання ми помітили, що цей Черв'як перезапише файли, що задовольняють заданим вимогам, випадковими числами або 0x55, щоб знищити файлові структури і запобігти їх відновлення. Але ця операція приймається тільки для певних файлів або файлів з певним розширенням. Це означає, що є ще багато файлів, що не були переписані, що залишає місце для відновлення файлів.

В процесі видалення черв'як переміщував вихідні файли в тимчасову папку файлів, викликаючи функцію MoveFileEx. Зрештою тимчасові файли видаляються масово. Під час вищеописаного процесу вихідні файли можуть бути змінені, але поточне програмне забезпечення відновлення даних на ринку не знає про це, так що досить багато файлів не може бути відновлено успішно. Потреби в файлах для відновлення жертв майже не реалізуватися.

Для інших файлів черв'як просто виконав команду «move & delete». Оскільки процеси видалення файлів і переміщення файлів розділені, ці два потоки будуть конкурувати один з одним, що може привести до збою при переміщенні файлів через відмінності в системному середовищі користувача. В результаті файл буде видалений безпосередньо у Вашому розташуванні. У цьому випадку існує велика ймовірність того, що файл може бути відновлений.

https://360totalsecurity.com/s/ransomrecovery/

Використовуючи наші методи відновлення, великий відсоток зашифрованих файлів може бути прекрасно відновлений. Тепер оновлена версія 360 інструменту відновлення файлів була розроблена у відповідь на цю потребу, щоб допомогти десяткам тисяч жертв пом'якшити втрати і наслідки.

14 травня, 360 - перший постачальник безпеки, що випустив інструмент відновлення файлів, яке врятував багато файлів від вірусу-здирника. Ця нова версія зробила ще один крок у використанні логічних вразливостей WanaCrypt0r. Він може видалити вірус, щоб запобігти подальшому зараження. Використовуючи кілька алгоритмів, він може знайти приховані зв'язки між безкоштовними відновлюваними файлами і расшіфрованниміфайламі для клієнтів. Ця універсальна служба відновлення може зменшити шкоду від атаки вірусу-здирника і захистити безпеку даних користувачів.

Глава 4 Висновок

Масовий спалах і поширення Черви WannaCry за допомогою використання MS17-010, що робить його здатним до самореплікаціі і активному поширенню, крім функцій загальної вимагача. Якщо не враховувати корисне навантаження атаки, технічна структура вірусу-здирника грає найважливішу роль в атаках.Вірус-здирника шифрує ключ AES за допомогою асиметричного криптографічного алгоритму RSA-2048. Потім кожен файл зашифрована за допомогою випадкового AES-128 алгоритму симетричного шифрування. Це означає, покладаючись на існуючі обчислення і методи, що розшифрувати RSA-2048 і AES-128 без будь-яких відкритих або закритих ключів майже неможливо. Однак автори залишають деякі помилки в процесі шифрування, що забезпечує і збільшує можливість відновлення. Якщо дії виконуються досить швидко, більшість даних можна зберегти назад.

Крім того, оскільки гроші на викуп виплачуються в анонімних біткойнов, для яких будь-хто може отримати адресу без справжньої сертифікації, неможливо ідентифікувати зловмисника за адресами, не кажучи вже про те, що між різними обліковими записами одного і того ж Адреса власника. Тому, через прийняття непорушного алгоритму шифрування і анонімних біткойнов, досить імовірно, що цей вид прибутковою спалаху вірусу-здирника продовжиться протягом довгого часу. Всі повинні бути обережні.

360 Helios Team

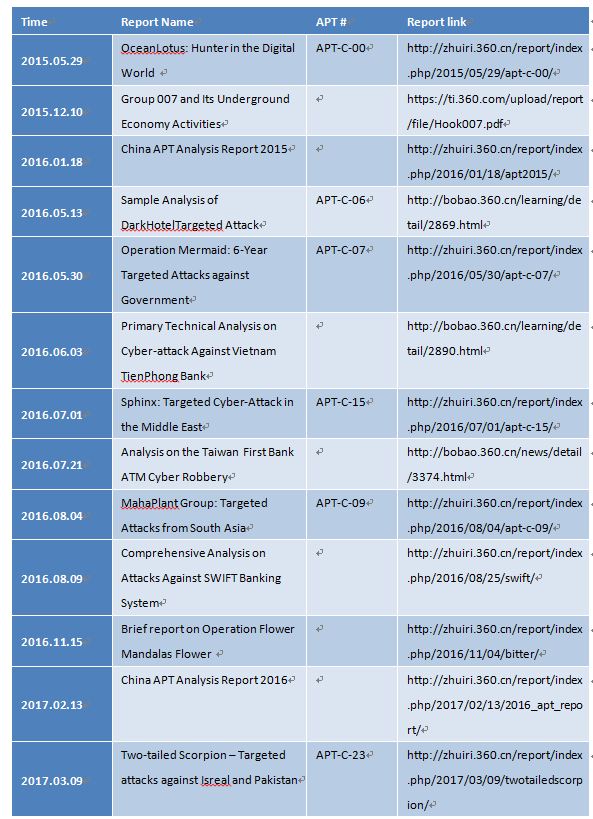

360 Helios Team - дослідницька команда APT (Advanced Persistent Attack) в Qihoo 360.

Команда присвячена розслідуванню атак APT, реагування на інциденти загроз і дослідженням промислових кіл підпільної економіки.

З моменту створення в грудні 2014 року, команда успішно інтегрувала величезну базу даних 360 і створила швидку процедуру реверсування і кореляції. До теперішнього часу було виявлено і виявлено понад 30 APT і груп підпілля економіки.

360 Helios також надає рішення для оцінки загроз та реагування на загрози для підприємств.

публічні звіти

Контакт

Ел. Пошта: [email protected]

Група WeChat: 360 Helios Team

Будь ласка, скачайте QR-код нижче, щоб стежити за нами на WeChat!