Наша взаимовыгодная связь https://banwar.org/

Згідно зі статтею 25 закону «Про персональні дані», інформаційні системи підприємств і організацій повинні бути приведені у відповідність з його вимогами не пізніше 1 січня 2010 г. З одного боку, часу ще цілком достатньо, але, з іншого, перелік необхідних дій не так вже малий і вимагає організаційних і фінансових витрат.

Згідно зі статтею 25 закону «Про персональні дані», інформаційні системи підприємств і організацій повинні бути приведені у відповідність з його вимогами не пізніше 1 січня 2010 г. З одного боку, часу ще цілком достатньо, але, з іншого, перелік необхідних дій не так вже малий і вимагає організаційних і фінансових витрат.

Федеральний закон «Про персональні дані» (№152-ФЗ), підписаний Президентом РФ в липні 2006 р, вступив в силу в січні 2007 р, проте основні нормативні документи, які деталізують його застосування, і орган, який контролює виконання закону, з'явилися тільки в 2007-8 рр. Крім того, в 2008 р у Федеральній службі з нагляду у сфері зв'язку та масових комунікацій (Россвязькомнадзор) було створено Управління по захисту прав суб'єктів персональних даних в Російській Федерації. До його складу включено три відділи: відділ організації ведення реєстру операторів, які здійснюють обробку персональних даних (ПД), відділ організації контролю і нагляду за відповідністю обробки ПД і відділ аналізу та методологічного забезпечення в області ПД. Додатково організовані спеціальні відділи в 78 територіальних органах Россвязькомнадзора.

Раніше прийняті закони «Про інформацію, інформаційні технології та захист інформації» (№149-ФЗ від 27 липня 2006 року), «Про комерційну таємницю» (№98-ФЗ від 29 липня 2004 року), а також Постанова Уряду РФ « про затвердження положення про забезпечення безпеки персональних даних при їх обробці в інформаційних системах персональних даних »(№781 від 17 листопада 2007 року) і спільний Наказ ФСТЕК, ФСБ і Мінінформзв'язку« про затвердження порядку проведення класифікації інформаційних систем персональних даних »(№55 / 86/20 від 13.02.2008) утворюють нормативну базу ля побудови систем захисту ПД.

Різним аспектам захисту інформаційних систем персональних даних (ІСПДн) були присвячені семінари та круглі столи на що проходила в жовтні в Москві виставці «Інфосекьюріті-2008», за матеріалами яких і написана в основному ця стаття.

ОСНОВНІ ВИЗНАЧЕННЯ ТА ЗАВДАННЯ

Визначення персональних даних дано в Законі №152-ФЗ: «будь-яка інформація, що відноситься до певного або визначається на підставі такої інформації фізичній особі (суб'єкту ПД), в тому числі прізвище, ім'я, по батькові, рік, місяць, дата і місце народження, адреса , сімейне, соціальне, майнове становище, освіта, професія, доходи, інша інформація ». Крім цього, введено визначення оператора персональних даних: «державний чи муніципальний орган, юридична або фізична особа, що організують і (або) здійснюють обробку персональних даних, а також визначають цілі

і зміст обробки персональних даних ».

Згідно зі статтею 19 ФЗ-№152, «оператор при обробці персональних даних зобов'язаний приймати необхідні організаційні та технічні фо-кі заходи, в тому числі використовувати шифрувальні (кріптографічес-кі) кошти, для захисту персональних даних від неправомірного або випадкового доступу до них, знищення, зміни, блокування, копіювання, поширення персональних даних, а також від інших неправомірних дій ». З 1 січня 2008 р діяльність операторів ПД вважається законною при наявності реєстрації цих операторів в реєстрі. Але тільки 28 березня 2008 року Відділ по захисту прав суб'єктів ПД Россвязькомнадзора випус-тит наказ №154 «Про затвердження Положення про ведення реєстру операторів, які здійснюють обробку персональних даних».

У жовтні зареєстровано близько 30 тис. Операторів ПД, але потенційно таким оператором може бути кожна юридична і навіть фізична особа, яка працює з ПД, а таких в Росії близько 7 млн. Зареєструвати мільйони операторів в одному держреєстрі надзвичайно складно, тому Россвязькомнадзор прийняв рішення про проведення реєстрації за територіальною ознакою - в кожному суб'єкті федерації.

Перш ніж приступити до обробки ПД, оператор зобов'язаний повідомити Уповноважений орган із захисту прав суб'єктів ПД (Управління Россвязькомнадзора) про свій намір. У свою чергу Управління веде реєстр операторів ПД і має право на контроль їх діяльності, аж до призупинення або припинення робіт, якщо вони виробляються з порушенням вимог, встановлених

Урядом РФ.

Суб'єкт ПД самостійно вирішує питання передачі кому-небудь своїх ПД, документально оформляючи свій намір. Відповідно до статті 9 ФЗ-№152 обробка персональних даних здійснюється тільки за умови згоди в письмовій формі із зазначенням наступних даних:

прізвище, ім'я, по батькові, адреса суб'єкта персональних даних, номер основного документа, що засвідчує його особу, відомості про дату видачі зазначеного документа й орган, що його видав;

найменування (прізвище, ім'я, по батькові) та адреса оператора, який отримує згоду суб'єкта персональних даних;

мета обробки персональних даних;

перелік персональних даних, на обробку яких дається згода суб'єкта персональних даних;

перелік дій з персональними даними, на вчинення яких дається згода, загальний опис використовуваних оператором способів обробки персональних даних;

термін, протягом якого діє згоду, а також порядок його відкликання.

Особи, винні в порушенні вимог обробки та зберігання ПД, несуть цивільну, кримінальну, дисциплінарну та іншу, передбачену законодавством РФ, відповідальність.

Суб'єкт ПД має право на отримання відомостей про оператора та інформації, що стосується обробки його ПД, на доступ до своїх ПД, а також на оскарження дій або бездіяльності оператора. Крім того, суб'єкт ПД може звернутися за захистом своїх прав і законних інтересів,

в тому числі за відшкодуванням збитків та (або) компенсацією моральної шкоди в судовому порядку.

У Постанові Уряду №781 міститься визначення інформаційної системи персональних даних (ІСПДн): «інформаційна система, що представляє собою сукупність персональних даних, що містяться в базі даних, а також інформаційних технологій і технічних засобів, що дозволяють здійснювати обробку таких персональних даних з використанням засобів автоматизації або без використання таких коштів ».

Ця ж постанова №781 покладає на ФСТЕК і ФСБ Росії розробку методів і способів захисту ПД в інформаційних системах, а на оператора ПД - завдання забезпе-чення безпеки ПД і обов'язок класифікації ІС. Воно встановлює, що роботи по забезпе-чення безпеки ПД є невід'ємною частиною робіт по створенню ІСПДн, а засоби захисту ПД повинні пройти оцінку відповідності (у ФСТЕК Росії і ФСБ Росії). Достатність прийнятих заходів щодо забезпе-чення безпеки ПД оцінюється при проведенні державного контролю і нагляду.

Для створення і впровадження системи захисту персональних даних необхідна реалізація комплексу заходів. Як правило, проект зі створення такої системи включає наступні етапи: передпроектна стадія (розробка технічного завдання на ІСПДн), стадія проектування і реалізації (розробка системи захисту ІСПДн), стадія введення в експлуатацію системи захисту (в тому числі етап дослідної експлуатації ІСПДн), приймально -сдаточние випробування, а також оцінка відповідності ІСПДн нормативним вимогам.

КЛАСИФІКАЦІЯ ТИПОВИХ ІСПДн

Один з основних етапів - класифікація створюваних ІСПДн за категоріями, яка виконується в процесі створення ІС або в ході їх експлуатації (для раніше реалізованих і / або модернізованих ІС) з метою встановлення методів і способів захисту інформації, необхідних для забезпечення безпеки ПД.

При проведенні класифікації інформаційної системи враховуються такі вихідні дані: категорія оброблюваних в інформаційній системі персональних даних, їх обсяг (кількість суб'єктів ПД, чиї дані обробляються в інформаційній системі), задані оператором характеристики безпеки ПД, структура інформаційної системи, наявність підключень інформаційної системи до мереж зв'язку загального користування та (або) мереж міжнародного інформаційного обміну, режим обробки ПД, режим розмежування прав доступу користувача інформаційної системи, місцезнаходження технічних засобів інформаційної системи.

Встановлено чотири основні категорії ПД:

категорія 1 - ПД, що стосуються расової, національної приналежності, політичних поглядів, релігійних і філософських переконань, стану здоров'я, інтимного життя;

категорія 2 - ПД, що дозволяють ідентифікувати суб'єкта ПД і отримати про нього додаткову інформацію, за винятком ПД, що відносяться до категорії 1;

категорія 3 - персональні дані, що дозволяють ідентифікувати суб'єкта ПД;

категорія 4 - знеособлені і (або) загальнодоступні ПД.

Інформаційні системи, що обробляють ПД, діляться на типові і спеціальні. У типових ІС потрібно забезпечити тільки конфіденційність ПД, а в спеціальних - хоча б одну з додаткових функцій безпеки ПД (захищеність від знищення, перекручення, блокування, а також інших несанкціонованих дій).

На думку експертів, сьогодні більшість ІСПДн можна відніс-ти до категорії спеціальних, і тільки деякі з них можна вважати типовими. Для спеціальних ІСПДн потрібно провести роботу по моделюванню можливих загроз і відпрацювання способів захисту. У завісімос-ти від обсягу ІСПДн діляться на три групи: призначені для обробки ПД менш ніж про 1000 суб'єктах ПД; від 1000 до 100 000 суб'єктах ПД; про 100 000 суб'єктах ПД і більш.

Відповідно до категорії і кількістю оброблюваних даних клас типовий ІСПДн вибирається по Таблиці 1. Залежно від наслідків порушень заданої характеристики безпеки ПД, типовий ІС присвоюється один з класів:

клас 1 (К1) - ІС, для яких порушення можуть призвести до значних негативних наслідків для суб'єктів ПД;

клас 2 (К2) - ІС, для яких порушення можуть призвести до негативних наслідків для суб'єктів ПД;

клас 3 (К3) - ІС, для яких порушення можуть призвести до незначних негативних наслідків для суб'єктів ПД;

клас 4 (К4) - ІС, для яких порушення не призводять до негативних наслідків для суб'єктів ПД.

Для ІСПДн класу 1 і 2 обов'язкова сертифікація (атестація), для 3 класу - декларування відповідності та, нарешті, для 4 класу оцінка проводиться за рішенням оператора ПД. Для ІСПДн класу 1 і 2 оператори ПД повинні отримати ліцензію на діяльність з технічного захисту конфіденційної інформації.

СПЕЦІАЛЬНІ ІСПДн

Клас спеціальної ІСПДн визначається на основі моделі загроз. Затверджена ФСТЕК базова модель загроз безпеки ПД при їх обробці в ІСПДн містить єдині вихідні дані по загрозам безпеки ПД, пов'язаних, по-перше, «з перехопленням (зніманням) ПД технічними каналами з метою їх копіювання або неправомірного поширення» і, по-друге - «з несанкціонованим, в тому числі випадковим доступом в ІСПДн з метою зміни, копіювання, неправомірного поширення ПД або деструктивних впливів на елементи ІСПДн і оброблюваних ПД з використанням програмних і програмно-апаратних середовищ ств з метою знищення або блокування ПД ».

Вихідні дані для визначення актуальних загроз формуються на основі переліків джерел загроз (опитування), уразливих ланок ІС (опитування і сканування мережі) і, нарешті, переліку технічних каналів витоку (обстеження ІС). Порядок визначення актуальних загроз Безпека,-ти ПД в ІСПДн передбачає наступні етапи:

оцінка (на основі опитування і аналізу) рівня вихідної захищеності ІСПДн (високий, середній, низький);

експертна оцінка частоти (ймовірності) реалізації загрози (малоймовірна, низька, середня, висока);

визначення актуальних загроз (шляхом виключення неактуальних загроз за певним алгоритмом).

Інструментальний аналіз захищеності ІСПДн включає аналіз засобів захисту інформації: шлюзів VPN, антивірусних засобів захисту, засобів виявлення атак IDP / IPS, міжмережевих екранів і систем захисту від витоку конфіденційної інформації. Додатково проводиться аналіз безпеки мережевої інфраструктури: комутаторів, маршрутизаторів, мереж SAN і WLAN. Тест на проникнення дозволяє отримати незалежну оцінку безпеки ІСПДн по відношенню до зовнішнього порушнику.

Таким чином, основні заходи щодо забезпечення Безпека,-ти спеціальних ІСПДн включають:

визначення загроз Безпека,-ти ПД і формування моделі загроз;

розробка на основі моделі загроз системи захисту ПД;

перевірка готовності системи захисту інформації (СЗІ) до використання;

навчання персоналу правилам роботи з СЗІ;

облік застосовуваних СЗІ та носіїв ПД;

облік осіб, допущених до роботи з ПД;

контроль за дотриманням умов використання СЗІ;

реагування на порушення режиму захисту ПД;

опис системи захисту персональних даних.

Все перераховане, за винятком першого пункту, необхідно виконати і при впровадженні типовий ІСПДн.

З ЧОГО ПОЧАТИ?

Оператор ПД може діяти самостійно або скористатися комплексними послугами компаній, що працюють в сфері захисту конфіденційної інформації, таких як «ДиалогНаука», «Інформзахист», «Елвіс-Плюс» та інші. Як орієнтир наведемо перелік послуг, які пропонує «Інформзахист»:

інвентаризація інформаційних систем і виявлення серед них тих, що обробляють персональні дані;

формування переліків ПД, актуалізованих моделей загроз

і порушників для кожної системи, підготовка рекомендацій щодо їх класифікації;аудит відповідності існуючих заходів захисту вимогам державних регуляторів і підготовка рекомендацій щодо приведення ІСПДн у відповідність до законодавчих вимог;

проектування підсистем безпеки ІСПДн, пуско-налагоджувальні роботи, включаючи поставку сертифікованих засобів захисту;

розробка повного пакета внутрішніх нормативних документів з безпеки персональних даних, в тому числі типові договори з персоналом та контрагентами;

технічна підтримка і супровід підсистем безпеки (в тому числі аутсорсинг) власним сервісним центром в режимі 365х24х7;

навчання всіх категорій персоналу - від технічних фахівців на-тов служб безпеки та ІТ до кінцевих користувачів і топ-менеджерів компанії.

При необхідності в кооперації з партнером (російської юридичною фірмою) «Інформзахист» готова допомогти і в рішенні правових проблем, пов'язаних з обробкою ПД, таких як визначення і формування законних підстав для їх обробки, методи і форми отримання згоди суб'єктів на обробку, детальне опрацювання умов договорів на передачу персональних даних третім особам і т.п. Залежно від готовності оператора цей процес може займати від декількох місяців до півтора років.

Компанія Aladdin також дотримується комплексного підходу до роботи з замовником. Проект завжди починається з оцінки ризиків для конкретного підприємства. До однієї з категорій ризиків можуть бути віднесені, зокрема, і державні ініціативи, так як вони роблять значний вплив на бізнес-процеси. На етапі консалтингу опрацьовуються можливі підходи до вирішення існуючої проблеми, при цьому оцінюється рівень захищеності існуючої ІТ-інфраструктури замовника, зрілості використовуваних на підприємстві технологій інформаційної безпеки, наявність / відсутність політики ІБ і внутрішніх регламентів по роботі з інформаційними ресурсами і т.п. І тільки після проведення подібної оцінки можна говорити про технологічну сторону проекту і, безпосередньо, про інтеграцію.

У міру наближення дня «Ч» (1 січня 2010 року) кількість таких компаній і пропозицій подібних послуг буде, безсумнівно,

розширюватися.

КОЛИ НЕОБХІДНО шифрування?

Правила розробки, виробництва, реалізації та експлуатації шифрувальних (криптографічних) засобів захисту інформації та надання послуг з шифрування ПД при їх обробці в ІС встановлює ФСБ РФ. Доцільність їх застосування з'ясовується на етапі визначення моделі загроз. Якщо вони визнаються необхідними, то застосовуються засоби кріптографічес-кой захисту інформації (СКЗИ) повинні відповідати вимогам російського законодавства. Типові вимоги щодо надання інформації, що не містить секретних відомостей і державної таємниці, розроблені ФСБ і надаються за запитом оператора ПД. За даними Perimetrix, шифрування ПД і інших конфіденційних даних в місцях зберігання впроваджено тільки в 36% російських компаній.

За словами Михайла Ємельянов-кова, директора з розвитку бізнесу компании «Інформзахіст», ні Федеральний закон, ні Постанова Уряду № 791-2007, ні Нормативні документи ФСБ и ФСТЕК, на жаль, однозначної ВІДПОВІДІ про необходимость! Застосування ЗКЗІ не дають. Щоб його отримати, доведеться побудувати модель загроз Безпека,-ти персональних даних, виявити загрози, актуальні для конкретної інформаційної системи з урахуванням класу її захищеності, і впровадити криптографічні засоби захисту інформації для нейтралізації загроз, проти яких вони виявляються дієвими. Застосування ЗКЗІ представляється очевидним в наступних ситуаціях:

наявність територіально розподілених систем, де в якості транспорту для передачі персональних даних служать глобальні інформаційні мережі (Internet) і мережі зв'язку загального користування, в яких неможливо забезпечити контроль оператора персональних даних за доступом до інформації, що передається (на транзитних вузлах Internet, телефонних станціях при використанні комутованого доступу і т.п.);

винос за межі контрольованої території мобільних пристроїв обробки персональних даних, в тому числі використовуваних для віддаленого доступу до ІСПДн (ноутбуки, КПК і т.п.). В цьому випадку необхідно шифрувати як інформацію, передану по незахищеним каналам зв'язку, так і персональні дані, що зберігаються на жорстких дисках мобільних пристроїв, оскільки можливий несанкціонований доступ до пристроїв в результаті їх розкрадання, вилучення правоохоронними органами та органами прикордонного контролю, в тому числі зарубіжних держав , і т.п.;

застосування багатокористувацьких систем персональних даних першого класу, де розмежування доступу забезпечується виключно шифруванням інформації на дисках і управлінням криптографічними ключами.

СТАТУС КВО

Компанія Perimetrix спільно з порталом Bankir.Ru, проектом «Information Security» і сообщест-вом ABISS провела дослідження «Персональні дані в Росії 2008». В період з 7 липня по 7 вересня було опитано 389 респондентів, які репрезентують компанії різного розміру і з різних галузей. Найбільше відповідей (35,6%) надійшло з середніх (за російськими мірками) компаній (від 100 до 500 співробітників). Майже три чверті респондентів (72,5%) представляли два вертикальних рин-

ка - фінансовий і телекомунікаційний. У звіті робляться такі висновки.

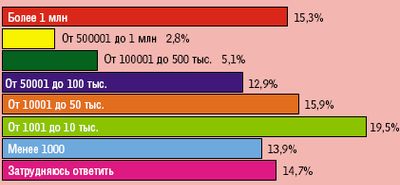

Захист ПД є актуальним завданням для російських організацій. 52% компаній-респондентів обробляють понад 10 тис. Записів про ПД, а 15,3% - понад 1 млн записів (см.рісунок 1).

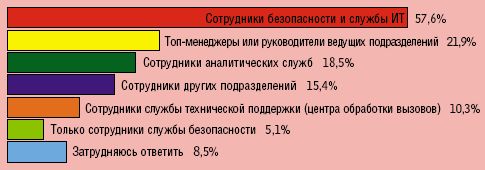

Найбільшу загрозу конфіденційності персональних даних являє ІТ-персонал, топ-менеджмент і аналітичні служби. Доступ до масивів ПД мають, відповідно, 57,6%, 21,9% і 18,5% цих підрозділів. Для порівняння, згідно зі світовою статистикою, понад 90% витоків так чи інакше пов'язані з діями співробітників підприємств (див. Малюнок 2).

Захист ПД - системна задача, що вимагає розробки єдиного підходу та формалізації взаємодій між операторами. Тільки 64,3% компаній мають змогу отримувати доступ до ПД, інші допускають до інформації дочірні і материнські структури або партнерів (для 13,1% операторів це закордонні компанії).

Основна перешкода на шляху реалізації ФЗ «Про персональних даних» полягає в неясному характер його положень (34,7%), бюджетних обмеженнях (20,6%) і відсутності кваліфікованих кадрів (19%). Більшість респондентів (65,3%) вважають, що держава повинна законодавчо закріпити вимогу про публікацію відомостей про витоки ПД.

Аналітичний центр Perimetrix виділяє п'ять найбільш поширених сценаріїв витоків ПД:

крадіжка або втрата носіїв (ноутбуків) з ПД;

витік через Web в результаті випадкової публікації ПД в загальнодоступних місцях (Internet або Intranet);

спланованості інсайд - умисне крадіжка информации співробітніком, Які ма ють легальний доступ до неї;

паперова витік - друк і поширення ПД на паперових носіях;

Зовнішній злом корпоратівної мережі.

Дослідження «Персональні дані в Росії 2008" показало надзвичайну важливість і зростаючу актуальність захисту ПД. Російські компанії проробляють величезний обсяг даних, доступ до яких мають корпоративні підрозділи і департаменти. У більшості випадків відсутність контролю призводить до високих ризиків витоку ПД. Приблизно половина вітчизняних фахівців працює в компаніях, які уразливі в зв'язку з можливістю витоку. В ідеалі доступ до ПД повинні мати тільки співробітники служби безпеки, але таке зустрічається тільки в 5,1% випадків.

Вимоги «Закону про захист ПД» до сих пір не виконуються, і правозастосовна практика щодо ФЗ відсутня, контроль над його виконанням де-факто не проводиться. Проте, співробітники російських компаній непогано обізнані про основні положення закону і вважають його найбільш важливим документом у справі забезпечення безпеки ПД (див. Малюнки 3 і 4).

ДВА ОСНОВНИХ МЕТОДУ ЗАХИСТУ

Як зазначає Микола Іонов, керівник експертної групи ГК «Антивірусний Центр», на ранніх етапах через нестачу розуміння проблеми забезпечення інформаційної безпеки зводилося до заборони небажаних дій. Здавалося, що для надійного захисту корпоративних даних досить заборонити копіювання файлів і застосування флеш-накопичувачів, обмежити доступ користувачів до інформації. Однак майже завжди це почуття впевненості виявлялося хибним - серйозний захист можуть забезпечити тільки спеціалізовані рішення.

Як правило, з технічної точки зору методи захисту можна розділити на дві групи. До першої відноситься шифрування даних, коли конфіденційна інформація зберігається в захищеній області, а доступ до неї жорстко контролюється самими користувачами. Практика показує, що в більшості випадків цей метод себе виправдовує. Однак витоку даних можуть відбуватися за цілком «легальним» каналам - наприклад, за участю користувачів, що мають права доступу до такої інформації. У зв'язку з цим набув поширення другий метод захисту - рішення для запобігання втрати даних (Data Loss Prevention, DLP), які дозволяють здійснювати контроль за каналами передачі даних і інформувати службу безпеки або блокувати передачу в разі виявлення порушень політики безпеки. Природно, найбільш ефективне поєднання обох методів.

Інформаційна безпека спирається на технічні засоби, і саме тому багато хто не бачить її другої складової - організації управління. Як наслідок, питання захисту корпоративних даних часто намагаються перекласти виключно на плечі служби ІТ. В результаті якість роботи систем забезпечення інформаційної безпеки нерідко виявляється досить далеко від ідеалу, так як співробітники відділу ІТ в силу специфіки своєї діяльності не відносяться до складного впровадження таких систем як до пріоритетного напрямку. Більш того, нерідко вони навіть не виконують покладених на них функцій. Однак навіть якщо впровадження систем безпеки проведено за всіма правилами і інформацію можна ні скопіювати, ні переслати поштою, її можна просто запам'ятати і при нагоді передати «куди не треба», але це вже проблема морально-етичного характеру, ніж технічного.

Ні в якому разі не можна змішувати функції відділу ІТ та відділу безпеки, більш того, ці відділи не повинні знаходиться в дружніх відносинах. У них спочатку повинні бути різні завдання і підходи до організації інформаційної безпеки. «В службі безпеки можуть працювати специалис-ти з інформаційних технологій, але керівництво відділом повинно бути зосереджено в руках управлінців», - робить висновок Микола Іонов.

ПРОГНОЗИ ЕКСПЕРТІВ

Експерти песимістично оцінюють перспективи повсюдного впровадження закону і реєстрації всіх операторів ПД у встановлений термін. Так, Михайло Емельянніков вважає абсолютно неймовірним, що станом на 1 січня 2010 р будуть зареєстровані всі оператори персональних даних. До того ж різні органи державної влади, законодавчі і виконавчі, розходяться в питанні визначення обов'язкової реєстрації. В першу чергу сумніви виникають щодо обробки персональних даних роботодавцями та операторами, які мають договори з фізичними особами та надають (передають) ПД третім особам. Тому з 1 січня закон «не запрацює» в повну силу і повсюдно.

Головними перешкодами є наступні:

висока вартість реалізації технічного захисту;

небажання опинитися під контролем з боку ще кількох органів виконавчої влади;

неясні наслідки відмови від виконання вимог закону для органів влади, бізнесу та керівників. Іноді дешевше буде заплатити штраф, але не ускладнювати інформаційну систему і не вкладати гроші в її захист;

відсутність в нашій країні прикладів реальної втрати репутації компанії в результаті витоку персональних даних;

відсутність чіткого розуміння процедури державного контролю і нагляду за безпекою ПД, вплив цього контролю на діяльність підприємств і організацій.

На думку Олексія Сабанова, заступника генерального директора компанії Aladdin, є кілька «але», в значній мірі впливають на перспективу впровадження вимог закону. Виходячи з принципів класифікації ІСПДн, наведеної в методичних документах, більшість ІСПДн будуть віднесені до спеціальних, тому зачас-тую, крім забезпечення конфіденційності, вони повинні гарантувати і цілісність оброблюваних ПД. У цій ситуації більшість операторів ПД будуть змушені, як мінімум, взяти на себе працю по описі і визначенню класу ІСПДн, розгляду актуальних загроз, формування моделі цих загроз, обгрунтуванню вимог по ІБ, опису існуючої системи захисту, а також розробці технічного завдання на створення

СЗІ ІСПДн.

Він наводить такий, досить цікавий приблизний підрахунок часу, за яке оператор зможе виконати подібну роботу. Припустимо, реєстрація оператора ПД займає 1-2 місяці, а на ліцензування, сертифікацію та атестацію йде по півроку, тобто за все треба без малого два роки. Тим часом, до 1 січня 2010 р залишилося трохи більше року. Далі, в Росії не більше 100 центрів по проведенню робіт з підготовки операторів до ліцензування, погодженням моделі загроз, сертифікації та атестації ІСПДн, а мінімальна кількість ІСПДн, для яких необхідно виконати весь розглянутий цикл робіт по приведенню інформаційної системи у відповідність до ФЗ-№152 , приблизно 100 тис. штук.

Як неважко підрахувати, на проведення такої роботи в масштабах країни знадобиться 1 тис. Років. Оскільки кожна уповноважена організація може виконувати одночасно до 10 подібних робіт, то період скорочується до 100 років. Звичайно, наведені підрахунки досить приблизні, однак навіть вони показують, що встановлений державою термін, м'яко кажучи, вельми оптимістичний.

Крім того, перешкодою на шляху до повсюдного впровадження закону «Про персональні дані» служить і відсутність балансу інтересів всіх учасників інформаційних відносин (суспільства, суб'єктів та операторів ПД, розробників ІСПДн, законодавчих органів, органів державної влади, насамперед регуляторів - ФСТЕК, ФСБ, Мінзв'язку). До того ж існують дві системи сертифікації (атестації) засобів і систем захисту інформації, причому в тому, що стосується безпеки ПД, регулятори орієнтуються на формування вимог до механізмів захисту в рамках власних систем сертифікації (атестації).

У розроблених ними документах враховані лише деякі критерії оцінки ефективності різних засобів захисту інформації, а їх положення засновані лише на практику застосування сформованих раніше підходів. Так, методичні документи щодо захисту ПД не містять методики і результатів оцінки всіх видів ризиків порушення безпеки ПД для суб'єктів і операторів ПД, через що неможливо оцінити сформовані на їх основі вимоги до захисту ПД за критерієм вартість / ефективність.

Як вже було сказано, що використовується в документах регуляторів класифікація ІСПДн не забезпечує диференційований підхід

до захисту ПД і баланс між потенційним збитком і витратами на захист ПД. Вимоги щодо захисту ПД можна порівняти з рівнем вимог щодо захисту відомостей, що становлять державну таємницю, тому часто надлишкові. Як зазначає Олексій Сабанов, чимало питань викликає і той факт, що документи щодо захисту ПД поки закриті для опублікування - це ускладнює їх обговорення професійним співтовариством і не сприяє виробленню рекомендації по їх доопрацювання.

Як нагадує Михайло Грун-товіч, керівник відокремленого підрозділу ОКБ САПР в м Пенза, про необхідність захисту ПД згадувалося ще в "Переліку відомостей конфіденційного характеру», затвердженому Указом Президента Російської Федерації (№188 від 6 березня 1997 г.), де в перших рядках фігурують «відомості про факти, події і обставини приватного життя громадянина, що дозволяють ідентифікувати його особу (персональні дані)». Інакше кажучи, російське законодавство щодо захисту інформації обмеженого доступу (до речі, досить добре відпрацьований) вимагало забезпечення захисту і цього виду конфіденційної інформації. Але практика була занадто далека від законодавства. Після прийняття перерахованих на початку статті нормативних актів про захист ПД ситуація змінилася.

При найближчому розгляді вимог ФСТЕК до систем обробки персональних даних з використанням засобів автоматизації з'ясовується, що фактично відбулася перелицювання і перекомпонування його традиційних документів, присвячених технічного захисту інформації обмеженого доступу. Фахівці ФСБ надійшли ще простіше - вони припускають перевидати чинні в даний час вимоги до ЗКЗІ і порядок експлуатації ЗКЗІ під іншим найменуванням (в контексті захисту персональних даних). З урахуванням того, що персональні дані є одним з видів інформації обмеженого доступу, їх захист повинен забезпечуватися виходячи із загальних вимог, а отже, таке повторення цілком правомірне і нічому не суперечить. Мало того, вчинити по-іншому було б нелогічно.

Великі компанії, для яких безпека їх інформації не порожній звук, вже давно забезпечили реалізацію необхідних заходів. Тим же, хто раніше залишав під загрозою персональні дані громадян, доведеться докласти чималих зусиль, а кому-то і розщедритися. І тут виникає серйозна проблема: звідки взяти кошти на реалізацію досить серйозних заходів захисту персональних даних? Наприклад, в розряд спеціальних ІСПДн потрапляють інформаційні системи медичних установ, а значить, в цих системах потрібно використовувати криптографічні засоби захисту. А їх впровадження передбачає серйозні матеріальні витрати на апаратну підтримку, утримання персоналу, інфраструктуру ключів і управління.

У складній ситуації можуть виявитися самі звичайні установи. Наприклад, в дитячих садах мають звичай записувати інформацію про національну приналежність дітей. Якщо, згідно з віянням сучасної моди, для цього використовуються автоматизовані методи обробки інформації про клієнтів, то інформаційна система такого дитсадка повинна класифікуватися як ІСПДн класу 1, оскільки в ній обробляються персональні дані першої категорії. Наслідки ті ж: застосування засобів криптографічного захисту стає обов'язковим.

З точки зору звичайного громадянина, зазначає Михайло Грунтовіч, такі заходи захисту ПД необхідні, але вони можуть привести або до профанації, або до відмови від застосування. Розмови про труднощі їх реалізації, в тому числі з фінансових причин, виникають постійно. Вимога забезпечення безпеки ПД законодавчо закріплено давно, але час витрачено даремно. І ось тепер, коли нарешті держава стала впритул займатися цим питанням, багато хто опинився захопленими зненацька. Подібна ситуація вже траплялася, причому не так давно і в ще більших масштабах, а саме - стосовно неліцензійного ПЗ. Тоді теж санкції були не відразу і призначався термін, протягом якого покупці повинні були пріобрес-ти ліцензійні продукти, щоб уникнути санкцій. І точно так само несподіваною виявилася необхідність виділити значні кошти на їх придбання. Причина, швидше за все, у відсутності культури. В даному випадку ще й культури безпеки.

Оскільки ФЗ вже давно вступив в силу, російські компанії повинні бути готові до посилення контролю за виконанням закону. Звичайно, це не стане одномоментним подією, однак і реалізація комплексу захисних заходів вимагає часу. Замислюватися про безпеку персональних даних необхідно вже сьогодні, впроваджувати захист - завтра, а післязавтра - спокійно спостерігати за сутичкою держави і менш далекоглядних організацій.

Ростислав Сергєєв - заступник головного редактора «Журналу мережевих рішень / LAN». З ним можна зв'язати за адресою: [email protected]

Компетенція уповноважених федеральних органів влади в сфері захисту персональних даних СТЕК Росії визначає вимоги і порядок захисту ПД некріптографіческімі засобами. ФСБ Росії визначає вимоги і порядок захисту ПД криптографічними засобами.

Россвязькомнадзор здійснює контроль і нагляд за відповідністю обробки ПД вимогам законодавства (Управління із захисту прав суб'єктів персональних даних). Документи ФСТЕК Росії по захисту ПД.

Заступник директора ФСТЕК Росії 14-15 лютого 2008 затвердив наступні документи:

«Порядок проведення класифікації інформаційних систем ПД» (Наказ ФСТЕК Росії, ФСБ Росії і Мінінформзв'язку Росії від 13.02.2008 р, № 55/86/20);

«Базова модель загроз безпеки ПД при їх обробці в ІСПДн»;

«Методика визначення загроз безпеки ПД при їх обробці в ІСПДн»;

«Основні заходи щодо організації та технічного забезпечення безпеки ПД, оброблюваних в ІСПДн»;

«Рекомендації щодо забезпечення безпеки ПД при їх обробці в ІСПДн».

КОЛИ НЕОБХІДНО шифрування?

І тут виникає серйозна проблема: звідки взяти кошти на реалізацію досить серйозних заходів захисту персональних даних?