- Що потрібно для злому Wi-Fi з мобільного телефону

- Пристрої для злому Wi-Fi з мобільного

- Придатний для вардрайвінга чіп ESP8266

- Які ще мікроконтролери можна використовувати

- Злом WiFi на Андроїд: Підготовка

- Злом WiFi на Android: Розвідка

- Злом WiFi на Андроїд: Підводні камені

- Злом WiFi на Android: Додатки

Наша взаимовыгодная связь https://banwar.org/

Практика показує, що більшість зломів відбувається самими примітивними методами. Автор лише міркує про технічні можливості злому і не закликає вас так діяти. Є тільки один спосіб навчитися ефективно відбивати мережеві атаки - це знати як їх виконують інші і ставити себе на місце атакуючого. Інакше будь-який аудит перетворюється в фіктивну перевірку на відповідність стандартам.

Даний матеріал носить інформаційний характер. Він адресований фахівцям з інформаційної безпеки і тим, хто збирається ними стати.

У сьогоднішній статті ми поговоримо про злом WiFi. виконаємо підготовку і розберемо прості атаки з використання Андроїд пристроїв, а в наступній перейдемо до більш серйозних інструментів.

Що потрібно для злому Wi-Fi з мобільного телефону

Все, що потрібно для швидкого старту, - мінімально підготовлений смартфон або планшет з ОС Android. Якщо не стоїть завдання зламати певну і добре захищену мережу, а хочеться просто підключитися до закритого вайфай поблизу, цього буде достатньо.

Первинну розвідку ефіру можна проводити на пристроях з Android 2.3-4.4, а починаючи з Android 5.0 з'явилася можливість виконувати найпростіші WPS PIN атаки навіть без рута. Просто ставиш пару додатків і натискаєш кнопку «зробити як треба». Але найцікавіше, як завжди, криється в деталях.

Пристрої для злому Wi-Fi з мобільного

Якщо коротко, то вам знадобиться дистрибутив NetHunter , Один з сумісних телефонів з підтримуваної прошивкою і, звичайно, зовнішній USB-адаптер, що підключається через кабель OTG.

Як донгла можете взяти вже згаданий в статті « Адаптери для вардрайвінга »TP-Link WN722N - з усіх популярних тільки у нього енергоспоживання досить низька, щоб можна було підключати навіть до малопотужних пристроїв. Дорожчі і наворочені «Альфи» теж цілком реально пристосувати до телефону, але не всі і не до будь-якого.

Потужна «картка» може не заробити або почати дочиста висмоктувати акумулятор телефону. В результаті народ вже став винаходити схеми з зовнішніми батарейками і навіть сонячними зарядками.

Злом WiFi на Андроїд. Kali Nethunter

Придатний для вардрайвінга чіп ESP8266

З модою на IoT поширення набув крихітний бездротової контролер ESP8266, а хакерів стала переслідувати думка прорубати на ньому моніторинговий режим. І в підсумку цього вдалося домогтися! Але на жаль, повноцінний моніторинг і ін'єкція пакетів на цьому чіпі неможливі в силу хардварних обмежень на розмір буфера в 128 байт.

Злом WiFi на Андроїд. ESP8266

Такого буфера, звичайно ж, не вистачить на повноцінну ловлю хендшейков. Однак його цілком достатньо для відправки deauth-фреймів. Колекцію різного роду проектів для ESP8266 (в тому числі і для deauth) я зібрав на своєму GitHub. Також хочу звернути твою увагу на проект по Wi-Fi-позиціонуванню на основі ESP8266.

Які ще мікроконтролери можна використовувати

Режим монітора доступний на Ti CC3200 в рамках їх фірмової технології RFSniffer. Треба сказати, що можливість моніторингу на чіпах серії Chipcon фірми Texas Instruments вже привела до появи таких продуктів, як Yardstick / RFCat і Ubertooth. Вони призначені для хакинга ISM і Bluetooth відповідно.

Наскільки реально на практиці використовувати Ti CC3200?

Поставивши собі за цим питанням, я купив девбоард, але руки до нього поки не дійшли. Можливо, коли це трапиться, у мене з'явиться тема для цікавої статті!

Злом WiFi на Андроїд: Підготовка

Існує безліч типових атак на точки доступу Wi-Fi і специфічних експлойтів для певних моделей з конкретними версіями прошивок. До типових належать методи підбору WPS PIN, обчислення ключів WEP і WPA2 з аналізу перехоплених пакетів, а також примусове перемикання AP на слабший алгоритм шифрування (WEP замість WPA).

Окремо стоять методи соціального інжинірингу: створення підроблених AP (ідентичних атакується) для отримання пароля від справжньої або ж для проведення різних MitM-атак, а також деавторізація / глушіння бездротових клієнтів і DoS як самостійні цілі.

Самий універсальний спосіб атаки на точку доступу - обчислення її ключа WPA2 по окремим повідомленням (M1-M4) з перехоплених хендшейков. Він спрацьовує практично завжди, але вимагає великих витрат (особливо часу). Перехоплення «рукостискань» завжди виконується в режимі моніторингу, який підтримує далеко не кожен Wi-Fi-чіп і драйвер. Для прискорення збору хендшейков потрібно функція Інжект пакетів, яка деавторізует підключених до AP клієнтів і змушує їх частіше відправляти «рукостискання». Вона і зовсім зустрічається у поодиноких Wi-Fi-модулів.

За рідкісним винятком встановлені в смартфон драйвери не дозволяють навіть запускати режим моніторингу, та й альтернативні драйвери для вбудованих чіпів є не завжди. Тому для злому частіше використовують зовнішні USB Wi-Fi адаптери з hacker friendly чіпами (переважно від Atheros і Ralink). Докладнішу інформацію можна знайти в статті «Вибираємо бюджетний адаптер для злому Wi-Fi».

Однак є і обхідний шлях, який не потребує купівлі обладнання або мук з драйверами. У багатьох точок доступу забезпечують належний захист (на кшталт WPA2 PSK CCMP) часом буває дозволений WPS - додатковий варіант авторизації по пін-коду. Цей пін часто залишається дефолтних і легко вичісляеться.

Теоретично у восьмизначного WPS-Піна всього 100 мільйонів комбінацій, з яких унікальні тільки 10 мільйонів, так як остання цифра - контрольна і залежить від інших семи. На практиці ж досить перебрати тільки 11 тисяч варіантів через вразливостей самого алгоритму (концептуально подібних знайденим в LM-хеше, докладніше тут).

Брутфорс 11 тисяч PIN-кодів при хорошому рівні сигналу займе приблизно півдня, оскільки на перевірку одного Піна витрачається від двох до десяти секунд. Тому на практиці використовуються тільки самі швидкі атаки на WPS - по дефолтних значенням пинов і по їх зниженою ентропії (pixie dust). Для протидії Брутфорс пін-кодів та підключення до фейковий точки доступу між AP і клієнтськими пристроями передбачено обмін хешамі. За задумом вони повинні обчислюватися на основі WPS PIN і двох випадкових чисел. На практиці багато роутери або генерують передбачувані числа, або зовсім залишають їх нульовими. Ентропія різко знижується, а механізм, задуманий для посилення захисту, через некоректну реалізації лише послаблює її. Також деякі виробники ставлять WPS-пін як похідне від інших відомих значень (зокрема, MAC-адреси). Такі точки доступу розкриваються практично миттєво.

Актуальність WPS-атак полягає ще і в тому, що в деяких точках доступу функція Wi-Fi Protected Setup включена за замовчуванням і не відключається штатними засобами. Через кривої прошивки девайса в його меню налаштувань або немає відповідного пункту, або положення перемикача Enable / Disable в ньому не грає ролі. Мабуть, це одна з причин того, чому в будь-якому місті серед безлічі «захищених» бездротових мереж досі вистачає легких цілей.

Злом WiFi на Android: Розвідка

Весь процес вардрайвінга можна розділити на два етапи: збір інформації про точках доступу і безпосередньо їх злом. Існує безліч способів просканувати бездротові мережі зі смартфона, але по інформативності вони сильно відрізняються. Одні програми показують просто SSID і рівень сигналу подібно системному додатку, а інші відображають всі параметри знайдених AP. Зокрема, вказують тип захисту і дозволяють фільтрувати список за різними критеріями.

Серед таких програм я б рекомендував використовувати WiFinspect. Він написаний під керівництвом доктора Тома Клоса (Tom Clothia) з Бірмінгемського університету в 2012 році. Поточна версія 1.2 дозволяє виконувати аудит згідно стандарту безпеки даних PCI DSS 2. З нею ти отримаєш вичерпну інформацію про режими роботи знайдених точок доступу Wi-Fi, зможеш відразу ж виконати їх найпростіший пентест по дефолтних паролів і багато чого довідатися про підключених пристроях. Додаток безкоштовне і не містить реклами, однак для більшості його функцій потрібно root.

Аудит в WiFinspect

Доповнює WiFinspect інше популярний додаток - Wifi Analyzer. Воно вміє сканувати діапазони 2,4 і 5 ГГц і працює без прав суперкористувача. Wifi Analyzer відображає купу даних, включаючи номер каналу обраної AP, її MAC-адресу, виробника (обчислюється по MAC), і так само детально розписує типи шифрування. Для цього достатньо зазначити в налаштуваннях «Показувати повний рівень безпеки». Мінус у програми один - нав'язлива реклама у всіх вікнах Wifi Analyzer. Її можна прибрати за допомогою AdAway (але тоді все одно знадобиться root) або купивши платну версію.

Wifi Analyzer показує AP і їх параметри

Обидві програми відмінно доповнюють один одного, працюючи практично на будь-якому девайсе з Android 2.3 і новіше. Вони зручні для розвідки ефіру і попереднього вибору цілей. Всі знайдені AP можна відсортувати за рівнем сигналу і ступеня захисту. Так відразу визначаються найбільш доступні AP.

У Google Play є і опенсорсний WiFiAnalyzer. Він безкоштовний, без реклами, вміє фільтрувати AP за типом захисту і навіть намагається обчислити відстань до них в метрах (як якщо б вони все віщали прямою наводкою). Однак в ньому немає режиму «полювання на лисиць» - безперервного виміру рівня сигналу обраної точки доступу. В іншому програма ідентична.

Цікаво, що деякі власники просто приховують SSID своєї бездротової мережі, не обтяжуючи себе налаштуванням авторизації. Інші налаштовують сувору авторизацію в діапазоні 2,4 ГГц, але геть-чисто забувають про паралельно працюючому 5 ГГц. Серед дводіапазонних точок доступу зустрічаються і такі «напівзакриті».

Злом WiFi на Андроїд: Підводні камені

Успішність розвідки залежить від встановленого в смартфоні модуля бездротового зв'язку. Він може мати як апаратні, так і програмні обмеження. Апаратні стосуються чутливості приймача і підтримки їм різних стандартів з набору IEEE 802.11. Далеко не у всіх смартфонах є двохдіапазонний Wi-Fi. Програмні ж часто залежать від використовуваного драйвера і встановленого регіону.

Про драйвери поговоримо в наступній частині, а поки зверни увагу на один не самий очевидний момент: в різних регіонах земної кулі виділені свої діапазони частот в рамках єдиного стандарту. Наприклад, для 802.11b / g / n це 2412-2484 МГц або 14 частотних каналів з кроком базової частоти 5 МГц. Однак в Росії 14-й канал використовувати заборонено, а 12-й і 13-й - не рекомендується через те, що при ширині каналу в 20-40 МГц занадто великий ризик виникнення перешкод на забороненої частоті. Схожа ситуація склалася на Україні і в інших країнах колишнього СРСР. Тому практично все обладнання з підтримкою Wi-Fi, призначене для регіону СНД, де-факто працює тільки на каналах 1-11 або навіть 1-10.

Цим обережно (і не завжди законно) користуються просунуті технарі в своїх інтересах. Наприклад, одна фірма підключає на каналах 12-13 бездротове обладнання для відеоспостереження, щоб мінімізувати перешкоди від сусідніх AP. Вардрайвери ж просто змінюють регіональні настройки і отримують доступ до «закритих» каналів. Підказка: в Японії поки дозволені всі 14.

Технічно бездротовий зв'язок за стандартами 802.11b / g / n можна організувати і на нестандартних частотах (нижче 2412 МГц), але для цього буде потрібно специфічне обладнання і ліцензія, а не просто дозвіл місцевого радіочастотного центру. Шанс отримати такий пакет документів у приватної особи практично нульовий.

Злом WiFi на Android: Додатки

Додатки для перебору WPS пинов на Android

У Google Play повно додатків для перебору WPS-пінів, оскільки це єдина атака, яка працює на будь-якому рутованном телефоні (до версії Android 4.4) і навіть без рута (починаючи з Android 5.0). Однак більшість з цих додатків написані абияк, і їх практична користь дуже сумнівна.

Наприклад, WPSbr Free для чогось намагається перебирати всі 100 мільйонів пін-кодів, перевіряючи їх по два рази навіть при хорошому рівні сигналу. Повний перебір таким способом займе приблизно 16 років, але більшість AP заблокують лобову атаку набагато раніше. Після чергового невірного пін-коду клієнтський пристрій потрапить у чорний список, і для продовження Брута доведеться міняти MAC-адресу.

безглуздий перебір

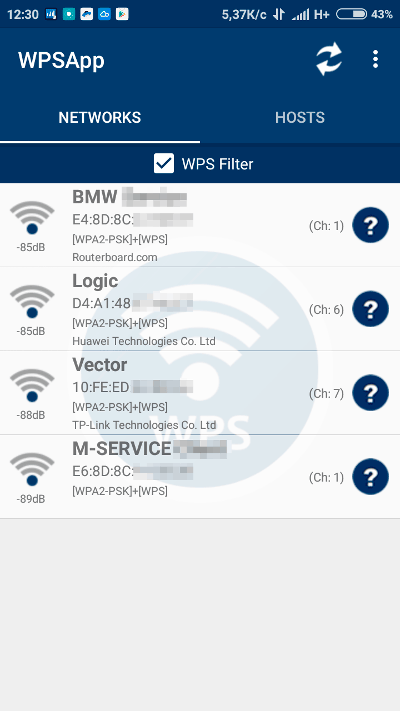

Більш коректний підбір пинов виконує програма WPSApp. Вона дозволяє відфільтрувати всі знайдені точки доступу. Залишає в списку тільки мають активний WPS і сортує їх по спадаючій SNR.

список цілей

Всі потенційно вразливі точки доступу в WPSApp відображаються знаком питання. Для них пропонується спробувати один з п'яти дефолтних пін-кодів. Автор програми не став заморочуватися зі скриптом перебору і запропонував зробити це вручну, зате двома способами - з рутом і без.

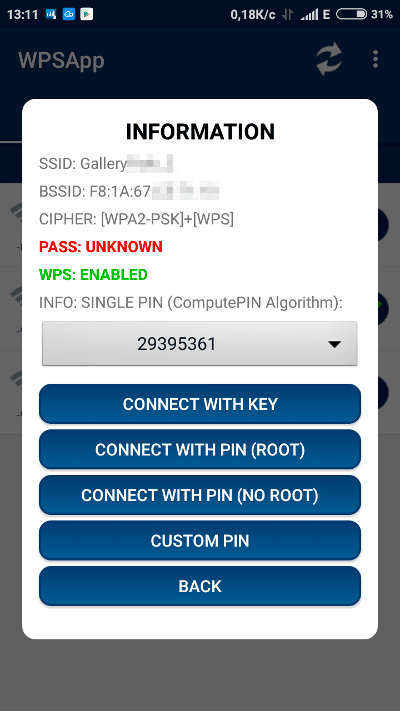

Якщо ж дефолтний пін-код заздалегідь відомий (обчислюється як похідне від MAC-адреси за алгоритмом ComputePIN), то така точка доступу відзначається зеленої галочкою.

Обчислений WPS PIN

Якщо пін-код підійшов, то ти відразу отримаєш пароль до Wi-Fi (WPA-PSK), яким би складним і довгим він не був. Пароль можна зберегти і перейти до наступної точки доступу. Через якийсь час твій телефон зможе використовувати Wi-Fi там, де раніше ловив тільки 3G / 4G.

Успішний підбір WPS PIN і пароля  WPSApp бачить приховані мережі

WPSApp бачить приховані мережі

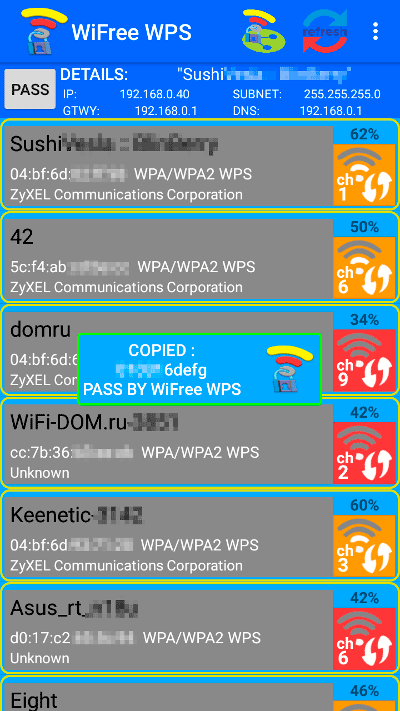

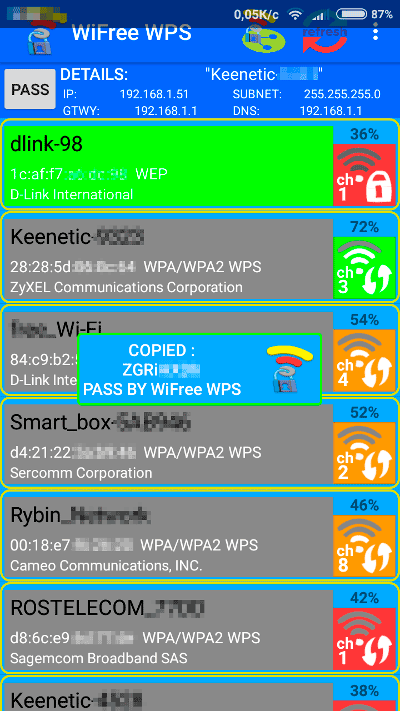

Трохи більш просунута утиліта - WiFree WPS. По суті це гібрид WPS PIN і Router Keygen. У неї зашито більше дефолтних пинов і паролів доступу до маршрутизаторів, а також є функція їх автоматичного перебору. Плюс вона показує збережені паролі Wi-Fi і всі налаштування поточного підключення.

Миттєве обчислення пароля для Zyxel Keenetic з дефолтних піном

Інтерфейс у програми недоладний, але досить інформативний. Вона аналізує тип захисту, виробника і рівень сигналу всіх знайдених точок доступу. Зеленим відображаються AP з найбільш високою ймовірністю злому. Сірим - ті AP, на яких стоїть перебрати 10-20 стандартних пинов, а червоним - ті, які швидко розкрити не вдасться. Наприклад, у них дуже низький рівень сигналу або зовсім відсутня авторизація по WPS PIN. У WiFree WPS є два режими атаки: з рутом (потрібно патч і BusyBox) і без рута (працює на Android 5.0 і вище, причому швидше, ніж в аналогічних програмах).

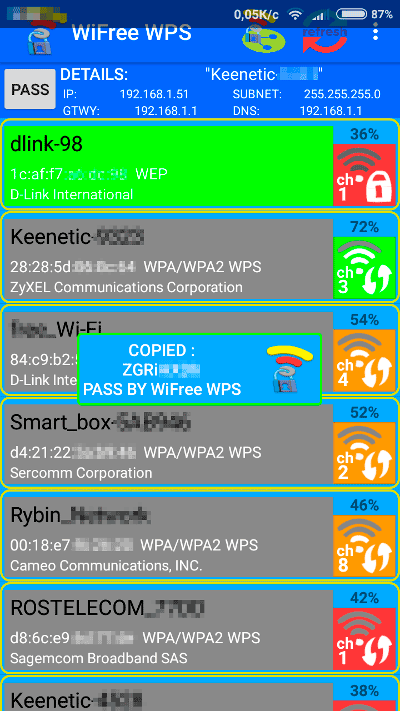

Автоматичний перебір пинов в WiFree WPS

Якщо в базі даних програми немає дефолтних пін-кодів для пристроїв даного виробника, така точка доступу буде відображатися червоним. Ти можеш спробувати підключитися до неї, вводячи WPS PIN вручну. Перешкодити успішному злому можуть і інші чинники: низький рівень сигналу, режим WPS-авторизації після натискання кнопки, зміна дефолтного Піна, фільтрація по MAC-адресу.

Автоматичний перебір пинов в WiFree WPS

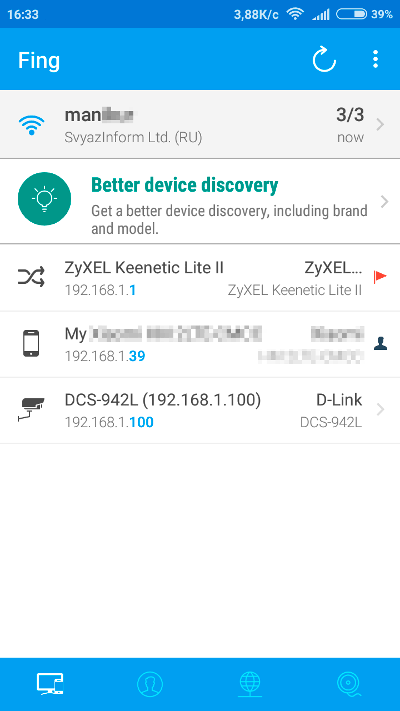

Після того як ти підібрав WPS PIN і дізнався пароль точки доступу, можна підключатися до неї і вивчати бездротову мережу. Для цього рекомендую використовувати безкоштовний набір утиліт Fing - Network Tools.

Додаток має акуратний і наочний інтерфейс, а всі пункти меню говорять самі за себе. Наприклад, можна просканувати точку доступу і дізнатися про неї масу деталей.

Fing показує інформацію про точку доступу

Потім розіслати ARP-пакети і виявити всі підключені хости в цій бездротової мережі (в тому числі і твій смартфон).

Fing показує всі хости в бездротової мережі

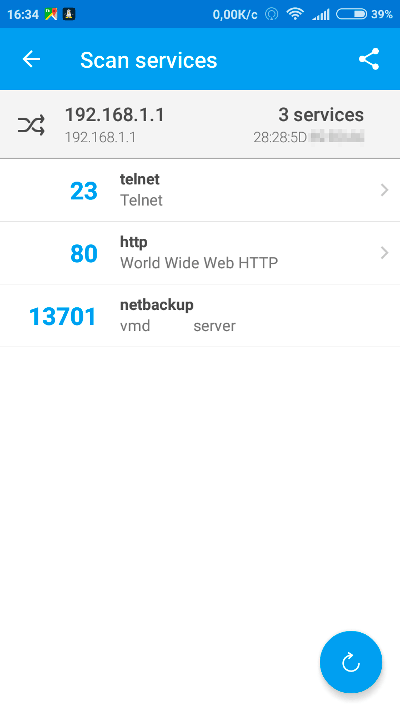

Подивитися доступні сервіси та відкриті порти на будь-якому вузлі в цій мережі.

Fing визначає доступні сервіси на роутері

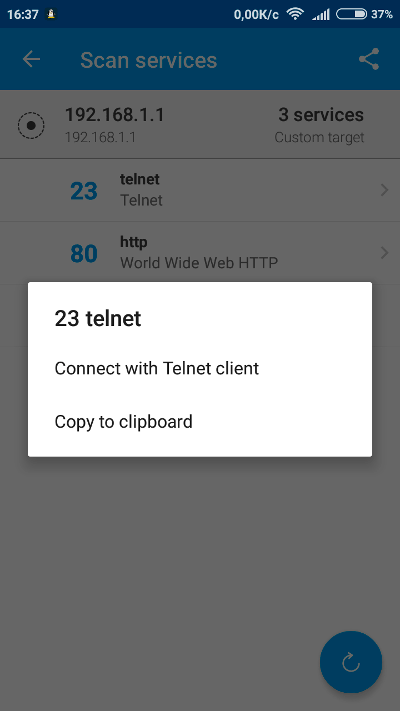

Fing навіть пропонує відразу ж підключитися до будь-якого з них, наприклад по Telnet.

Підключаємося по Telnet до знайденим хостам

Простір для фантазії тут відкривається дуже великий. Можна навіть віддалено включити сплячий пристрій, якщо воно підтримує технологію Wake-on-LAN, або влаштувати загальну побудку широкомовною запитом WOL.

Fing сурмить підйом!

Далі буде…

Ще по темі: Антени для вардрайвінга

Наскільки реально на практиці використовувати Ti CC3200?